ランサムウェアについて再考する

マルウェア対策

従来のランサムウェア対策で掲げられる「攻撃の早期発見」や「復旧」に重点を置いていた傾向に対し、本コラムでは「侵入を防ぐ」という根本的なアプローチの重要性について解説します。

最近のランサムウェア被害を例にあげ、感染の原因や効果的な対策について再考を促す内容となっておりますので、是非今後のセキュリティ対策にお役立てください。

「KADOKAWA」を襲ったランサムウェア

2024年6月14日、KADOKAWAの関連サービスにおけるシステム障害が「ランサムウェア」によるサイバー攻撃であることが発表されました。国民の誰もが1度は利用したことがある著名なサービスで起こった事案であることと、その他様々な注目が相まって、良くも悪くも「ランサムウェア」というサイバー攻撃の実態と恐ろしさが世間に知られる結果となりました。

今回のコラムではKADOKAWAを襲ったサイバー攻撃を直接取り上げる事はしませんが、その報告内容と世間にもたらした影響から「ランサムウェア」の実態をもう一度考えてみたいと思います。

ランサムウェアの始まりはいったいどこなのか?

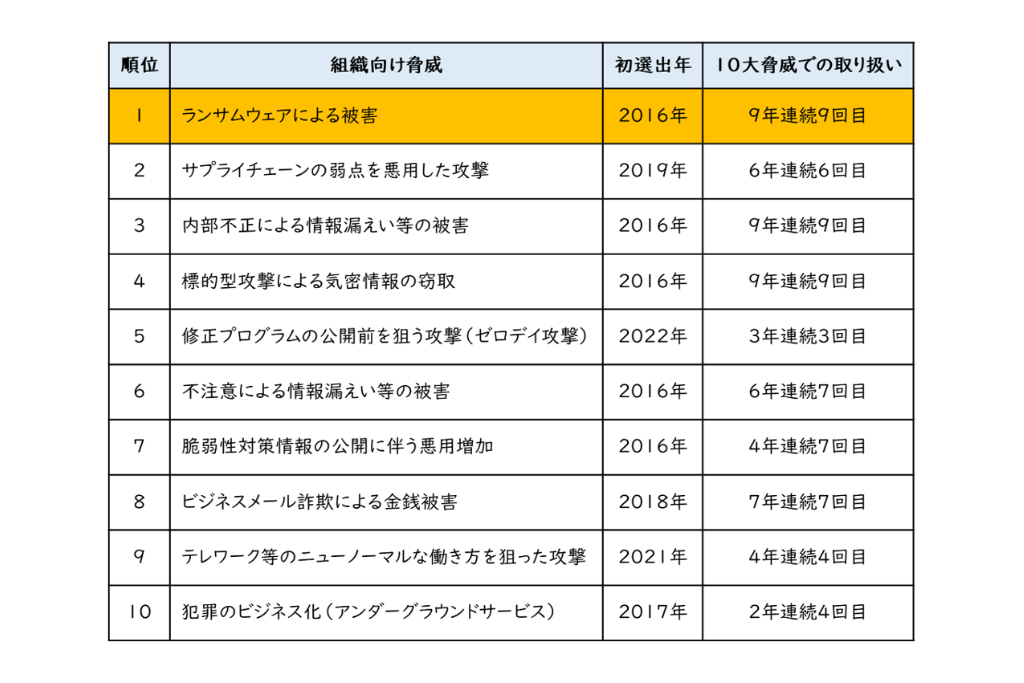

IPA(独立行政法人 情報処理推進機構)が毎年発表する「情報セキュリティ10大脅威[組織]」にて「ランサムウェアによる被害」が今年も1位に選出され9年連続9回目のランクインをしている実態を証明するかのように、ここ数年は毎週数件の勢いで日本のどこかの企業から「ランサムウェア被害のお知らせ」といったリリースを目にします。これらのリリースには当然ではありますが、被害の規模とステークホルダーに与える影響についての情報が詳細に掲載されます。

IPA 情報セキュリティ10大脅威 2024 [組織]

一方で、「なぜ攻撃者の侵入を許してしまったのか」この原因について触れられているものは少ないように思えます。(もちろん詳細な報告を公開している企業もたくさんありますが)理由としては「そもそも報告義務がない」「調査しても解明されなかった」など様々あるかと思いますが、この「なぜ」に目が向けられない風潮は確かにあるように感じます。これらは世の中のセキュリティ対策の流れにも表れており、ランサムウェア対策と題して「攻撃にいち早く気付くために」「攻撃されてもすぐに復旧できるように」という対策が推奨されています。しかし本来は「攻撃にやられないための準備」こそがランサムウェア対策であるはずです。

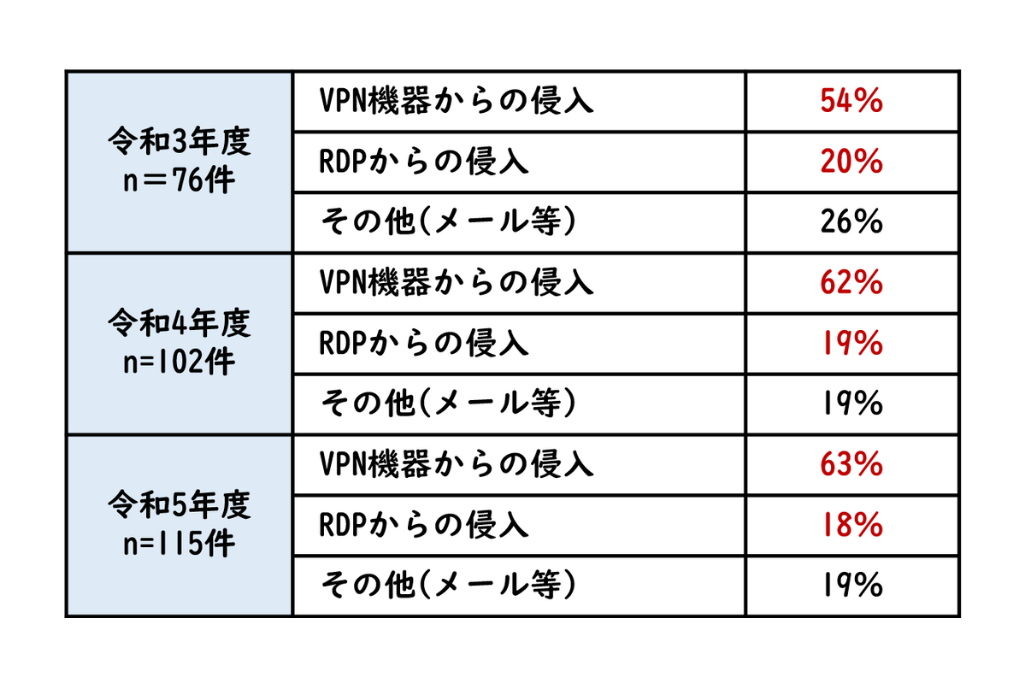

ですがこの「なぜ」に目が向けられないと「攻撃にやられないための準備」は当然できません。実際に、警察庁から出されているランサムウェア被害に見舞われた際の侵害経路の統計では、3年連続でほとんど同じ経路と数字が並んでいます。今や誰もがその恐ろしさを認識するランサムウェアへの有効な対策が打てていない裏付けであるとも言えるでしょう。

警察庁「おけるサイバー空間をめぐる脅威の情勢等について」

‐国内におけるランサムウェアの感染経路-(令和3年~5年)

それでは今回のKADOKAWAの被害事案では「なぜ」攻撃者からの侵入を許してしまったのでしょうか?結論から申し上げると、「現時点ではその経路および方法は不明である」と報告書に記載されています。ただ報告書には続けて「フィッシングなどの攻撃により従業員のアカウント情報が搾取されてしまったことが本件の根本原因であると推測される」と述べられています。実際に何のアカウントがどの権限で搾取されたか等の詳細は書かれていませんが、攻撃者に侵入されランサムウェアを投下される以前から何かしらの方法で攻撃が仕掛けられていた事がうかがえます。

先日投稿したブログ「Info Stealarを知っていますか?」(2024年3月1日投稿)でも紹介したように、いわゆる情報搾取型マルウェアの類は今強烈な猛威を振るっています。どんな小さな情報でも搾取された情報は必ず積み重なって大きな情報へ変貌を遂げます。

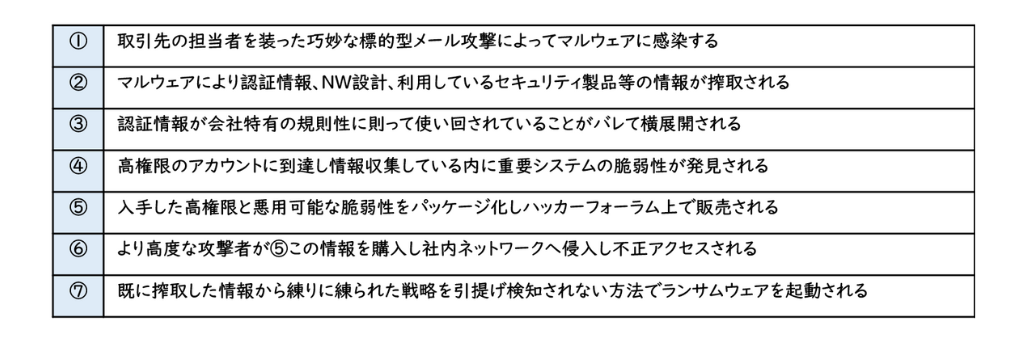

例えば、マルウェア感染からランサムウェアの実行までに以下のような攻撃プロセスがあったとします。

この攻撃プロセスでは、前項で記した「IPA 情報セキュリティ10大脅威 2024[組織]」のうち6つの脅威が活用された結果として最終的にランサムウェア攻撃に見舞われた形となります。

ランサムウェアを単一の脅威事象として考える事は実質的には不可能であり、KADOKAWAの報告に記載されている内容から考察するならば、被害の原因である「フィッシングに引っかかった」は、重大脅威における4位「標的型攻撃による機密情報の漏洩」もしくは8位の「ビジネスメール詐欺による(金銭)被害」が直接的な理由と推察することが出来ます。

この章の題名に立ち返り「ランサムウェアの始まりはいったいどこなのか?」を協議するならば、KADOKAWAの事例においては標的型メールに引っかかってしまう従業員リテラシーの欠如、もしくは重要な認証情報の取り扱いにおける社内規範の不備などが、実はランサムウェアの始まりなのかもしれません。

今も昔も基本に忠実であることが1番の対策

攻撃が高度になるにつれ、セキュリティ対策も比例してどんどん高度化していきます。しかしいかに高度なツールを活用しようにも、攻撃プロセスの初手の段階で機微な情報を搾取されると、その後の勝負では攻撃者が圧倒的有利な状況を覆すことが出来ません。攻撃者自身が「統制の取れた組織が結局一番攻略出来ない」と語るように「騙しづらい」「情報を取りづらい」「認証情報をを推測しずらい」そんな組織づくりをすることがきっと1番のランサムウェア対策になってくれるはずです。

■POINT① ランサムウェアの投下は、攻撃の最終段階。防衛ラインはもっと前に設置したい。

ランサムウェア対策をするのでは無くマルウェアに感染しない対策をしよう!

■POINT② マルウェアの感染は、従業員が使うメールやブラウザ経由がほとんどを占めている。

マルウェア感染リスクと最新の攻撃手法を従業員に正しく注意喚起しよう!

■POINT③ ITサービスの利用ルールが徹底され、統制がとれた組織は攻撃者も攻撃したくないはず。

ID/パスワードの設定やアプリの利用は徹底されたルール下で管理しよう!

何から始めて良いか分からない。そんな方には「許可された動作のみが実行される環境」を AppGuardによって強制的に作り上げる。そんな対策もおすすめです。

AppGuardの詳細はこちらから。

株式会社Blue Planet-works|セールスエンジニアリング本部