仮想化技術はどのように選定すべきか?

セキュリティ

仮想化サービスの検討においては、セキュリティ対策の重要性が高まっています。仮想環境に対するサイバー攻撃は増加傾向にあり、そのリスクを正しく把握し的確な対策を取る必要があります。

本コラムでは、仮想化サービスの導入や移行を検討する際に是非考えてほしいセキュリティ課題と対策について解説いたします。

「VMware」買収に伴う混乱

2022年5月、BroadcomがVMwareを約610億ドルで買収するというニュースが世界中を駆け巡りました。 そして昨年2023年11月22日、Broadcomにより「VMwareの買収が完了した」との発表がなされ今後は「VMware By Broadcom」というブランドでBroadcomにより運営されていくこととなります。

現段階でBroadcomからはサービスポートフォリオの簡素化や、永年ライセンスの提供を終了しサブスクリプションライセンスへの移行を図るなどの各種仕様変更が発表されています。ユーザーにとっては今後の新たな発表を待ちつつも、中長期的な目線でサービスを継続するか否かを考えなければいけない状況にあり、状況次第では同等の仕様を提供する別の製品やサービスへの移行も選択せざるを得ないと考えている方もいるのではないでしょうか。

今は全ての発表が出そろっておらず先が読みずらい状況にはありますが、正確な情報はBroadcom社の発表や本件について考察している専門家やメディアの情報を参考にしていただければと思います。

いずれにしてもの機にサービスの継続可否を検討しているユーザーは多いのではないでしょうか。

「仮想化基盤の移行」その時セキュリティをどう考える?

仮想化サービスの移行を検討されるユーザーにとっては、その選定ポイントは「サービス仕様」 「利便性」「運用性」など様々あると思いますが、今回のコラムでは仮想化サービスにおける「セキュリティ面」というテーマで皆様に情報共有をしていこうと思います。

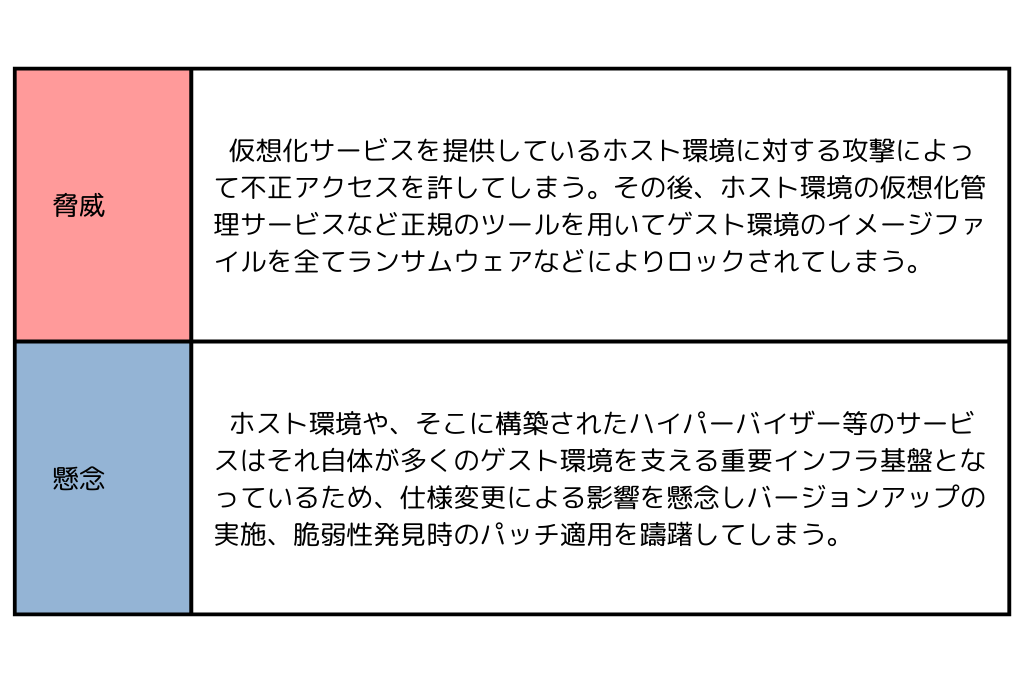

まずは近年観測されているサイバー攻撃を参考にしつつ、仮想化サービスを利用されているユーザーにとって「脅威」・「懸念」として捉えるべき事項を2つご紹介します。

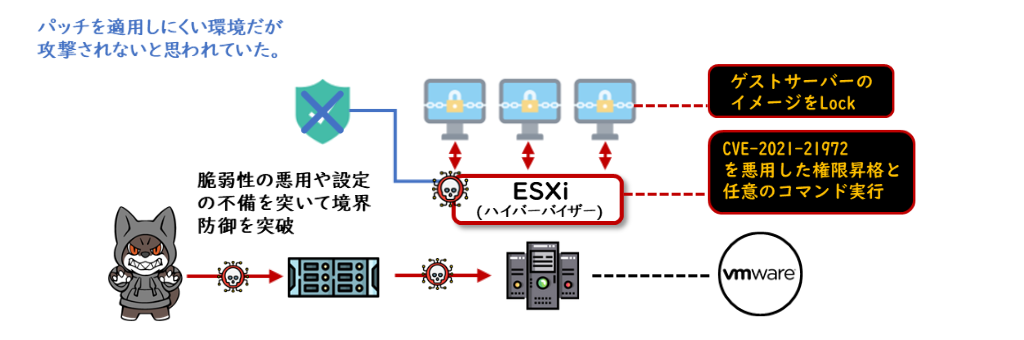

この2つの脅威と懸念は2023年に発生した「VMware ESXi」を利用しているユーザーに対して行われたランサムウェア攻撃キャンペーンの被害を拡大させた要因と指摘されています。この攻撃キャンペーンには2021年に発見された既知の脆弱性(CVE-2021-21972)が悪用されました。多くの組織でこの脆弱性が放置されていた要因には、前述のように「パッチが適用されにくい」環境であるという点に加えて、「Linuxベースで開発されているHCI(仮想技術のインフラ基盤)が攻撃される事はないだろう」というユーザー側の思い込みもあったと指摘されています。

このような、ホスト環境へ影響を及ぼす脆弱性を悪用されるリスクは、VMwareに限らず他社の製品やサービスにも同様に存在します。例えば仮想化サービスとして多くのユーザーに利用されているWindows Hyper-Vでは今年に入ってからもWindows Hyper-Vにおける特権昇格、あるいは任意のリモートコード実行に繋がる脆弱性が既に4件報告されています。Windows OSに標準で実装された仮想化サービスだけに、Windows Hyper-Vを今後の移行先として検討している方は多いと思いますがその際には脆弱性の悪用リスクを踏まえた緩和策が必要となります。

感覚的には業務システムとして動作させたり、クライアントPCとして利用する事が多いゲスト環境こそサイバー攻撃対策が重要であると考える方は多いと思います。しかし近年のサイバー攻撃を観察する限りではホスト環境も、ゲスト環境と同様にサイバー攻撃を受けるリスクがある保護対象として捉える必要があります。仮想化サービスの移行においては、これらリスクを緩和するセキュリティ対策を技術面、運用面の両方で実行可能な仕様であるかも是非一緒にご検討下さい。

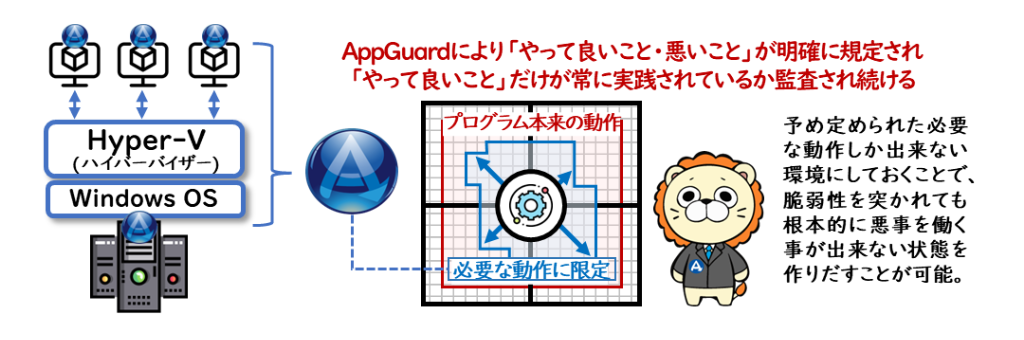

「Windows Hyper-V」 + AppGuardでの保護

脆弱性の緩和策という意味では、一般的にウイルス対策とは別の対策が必要と言われています。脆弱性とはその製品やサービスに潜む云わば「バグ」であり、そのバグを悪用することで攻撃が成立します。明確な悪意を持ったマルウェアを利用した破壊行為や情報収集行為を行う攻撃では無いため、マルウェアを検知する事を目的としたウイルス対策では意味をなさない場合が多いです。必要とされる対策は、脆弱性情報の収集からパッチ適用までのマネジメントシステムを構築し、適宜迅速に脆弱性を修正していく基本的な取り組みを怠らない事が王道であり最も効果的だと言えます。

推奨されるパッチマネジメントシステムの例

しかし実際にそのような対策が可能かどうかはまた別問題です。元々の懸念が「パッチを適用しにくい環境である」であったことを考えると、今からいきなり「これからはパッチマネジメントの基本的な取り組みを行いましょう」とはならないでしょう。もちろん出来る限りの努力は必要ですが、一般的にも脆弱性の修正には苦慮されている組織が多いと言われている事実なども考えると、別の対策も同時に考えるべきでしょう。

AppGuardはWindows OSに特化して徹底的に研究し開発されたゼロトラスト型のエンドポイントセキュリティ製品です。攻撃や脅威そのものを検知するのではなく、PCやサーバーに対し予め定められた「やって良い事」のみが実践されているかを監査し、「やってはいけない事」を命令レベルで検知し制御します。

未知、既知を問わず脆弱性を悪用をした攻撃プロセスを阻止することが可能であり、脆弱性を修正することが難しい仮想環境に対して非常に有効な緩和策となりえます。

Windows Hyper-V + AppGuardで脆弱性悪用リスクを軽減し、強固で安心な仮想環境の構築を検討されてみてはいかがでしょうか。

株式会社Blue Planet-works|セールスエンジニアリング本部