[Wiper-Vol.3] 「HermeticWiper」の特徴や攻撃手法とは?

Tech Note

今回は、2022年5月12日に配信されたオンラインセミナーをブログに起こしてお届けします。「ウクライナを襲った『Wiper』を調べてみた。」の第3回目です。今回は、ウクライナに投下されたWiper(ワイパー)の中でも有名な「HermeticWiper」に注目してその特徴や攻撃手法を紐解いていきます。

HermeticWiperの特徴

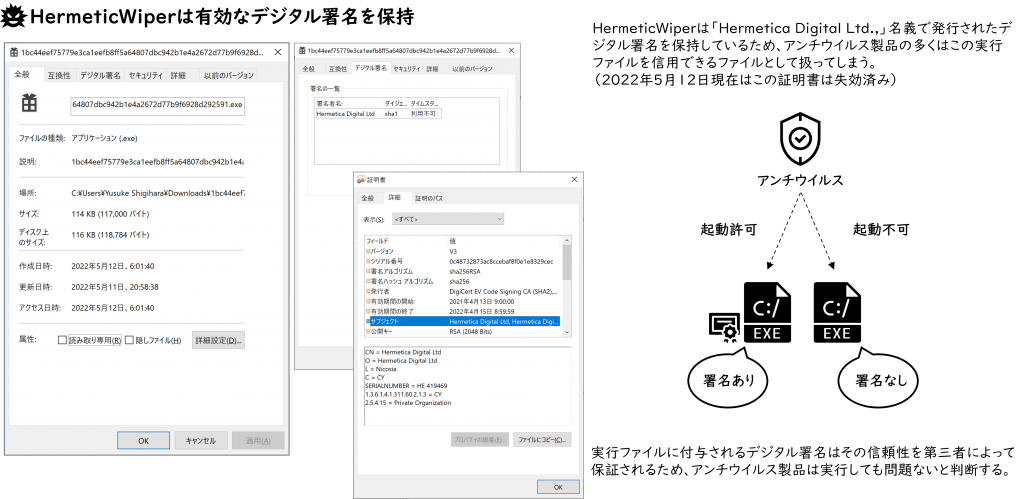

まずは「HermeticWiper」について解説します。HermeticWiperはメディア等でその存在を知っているかもしれませんが、今回は実際に実物を入手して調査した結果を基に解説を進めていきます。そもそも「Hermetic」とは何か?これは、HermeticWiperの実行ファイルに、「Hermetic Digital社」という有効なデジタル署名が付与されていることが由来となっています。このHermetic Digital社は、キプロス島にある実在している会社です。このHermeticWiperが発見された後に、取材に向かったメディアに対し、現地の従業員は「身に覚えがない、デジタル署名などは発行したことがない」といった発言をしています。つまり、何者かがHermetic Digital社になりすまして、このデジタル署名を発行したわけです。

その経緯は、残念ながら分かっていないのですが、下記の図を見ていただいて分かる通り、プレゼント箱のようなアイコンをしたアプリで、これをプロパティで見ると、デジタル署名が確認でき、中身を開けるとHermetic Digital社の署名が付いています。有効期間が4月15日であり、既に期限切れではありますが、配られた当時はまだ有効な署名として認識されるものでした。その発行者は、証明書発行世界No1のDegiCert社によって発行されていたということもあり、信頼できるものとして偽装がされていたことがわかります。

Wiperにこのようなデジタル署名を持たせている理由の一つとして、ウイルス対策製品の検知をかいくぐることが挙げられます。ウイルス対策製品は、有効なデジタル署名が付いた実行ファイルに関しては、基本的に起動させる仕組みになっています。実行ファイルを端末上で起動しようとした時に、デジタル署名が付いていないと作成者が不明であり安全性を担保されているものでもないので、信頼ができないということで基本的に起動できないようになっています。しかし、このWiperはデジタル署名が付いている時点で身元がはっきりしていますし、証明書発行会社に認証されているものですので信用して起動されます。ウイルス対策製品を回避するテクニックとしては昔から知られた手口ですが、このデジタル署名そのものを偽造することは非常に難しいとされており、HermeticWiperの特徴の一つとして挙げられます。

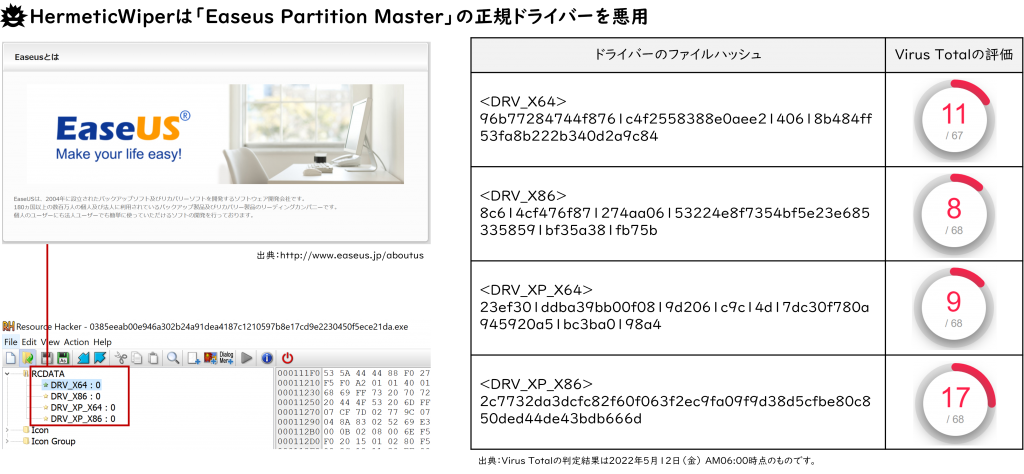

二つ目の特徴は、実際に展開された後のいわゆるワイプという消去する作業の中に見られます。このHermeticWiperの中に組み込まれているワイプ機能には、正規のドライバーが使われています。中国の四川省に本社を置く「CHENGDU Yiwo Tech Development Co., Ltd.」が開発している「EaseUS Partition Master」という製品の正規ドライバーが埋め込まれています。実際にHermeticWiperから抽出したドライバーを調査したところ、攻撃対象のマシンで利用されているOSごとにドライバーが分かれています。それぞれで4つの種類があり、それらをVirus Totalで危険性があるかをチェックしてみると、発見から約3か月後の2022年5月時点でも多くのウイルス対策製品によって「危険ではない」と判断されています。元々正規の商品として売っているものですからこれは当然とも言えます。このように、正規のアプリケーションのパーツを使われてしまうと、検知、対処するのがより困難になってしまいます。HermeticWiperを開発した犯罪者は、これらの技術を用いることで防御網をかいくぐり、攻撃を成功させようとしていたことがわかります。

HermeticWiperによる破壊活動の流れ

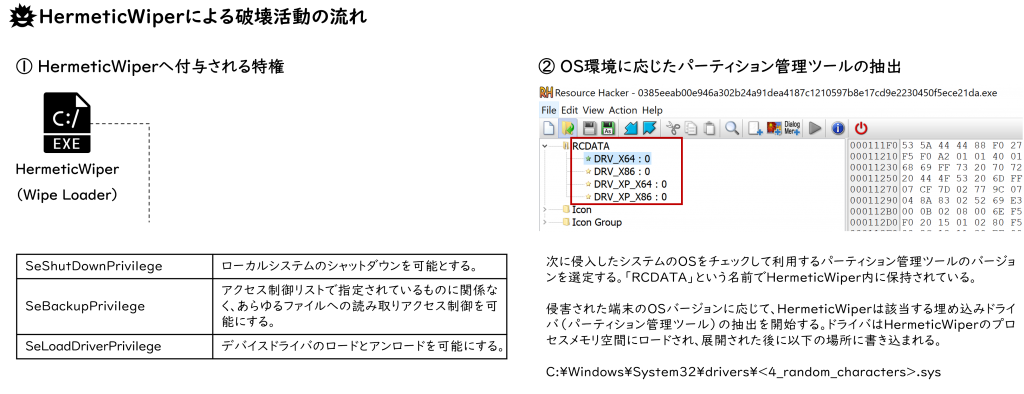

では、HermeticWiperの攻撃の流れを見ていきましょう。まずHermeticWiperが起動されると、このHermeticWiperのプロセス自体に、その端末上で活動をするために必要な権限というものが付与されていきます。そして、その権限が付与された後に、前述したEaseUS Partition Masterのドライバーの一つがその端末の環境に合わせてロードされ、Windowsシステムの配下に正規のドライバーとして読み込まれていきます。

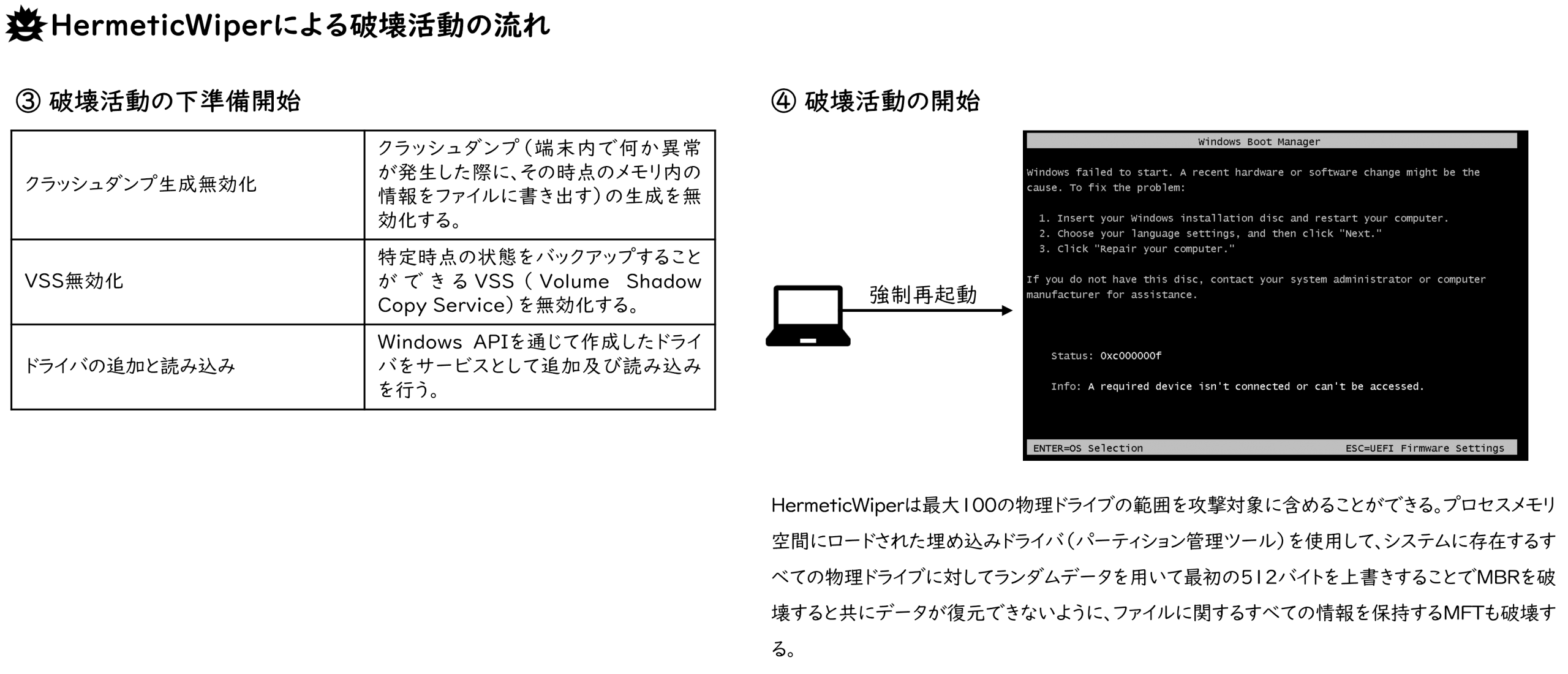

次に攻撃者は破壊活動の下準備にとりかかります。まずはクラッシュダンプの生成無効化です。消去したという事実をログとして残されたくないので、このクラッシュダンプというものを生成できないように設定を変更します。さらにWindowsのVolume Shadow Copyというバックアップの機能もオフにして、その特定時点の状態に戻せないようにします。このように復旧の道を断った上で、読み込んだ正規のドライバーを通じてドライブのワイプ処理を実行します。HermeticWiperは最大で100のドライブを並行的に攻撃できる仕組みがあるので、ものすごくスピードが速いです。最終的には、マスターブートレコードが上書きされ、次に再起動をするとWindowsのシステムそのものが動かなくなります。防御網に対し非常に用意周到な設計であり、且つ悪いモノを検知して遮断する、従来のセキュリティーソリューションをことごとく回避する特性を持っているのがHermeticWiperの特徴です。

HermeticWiperの侵入方法

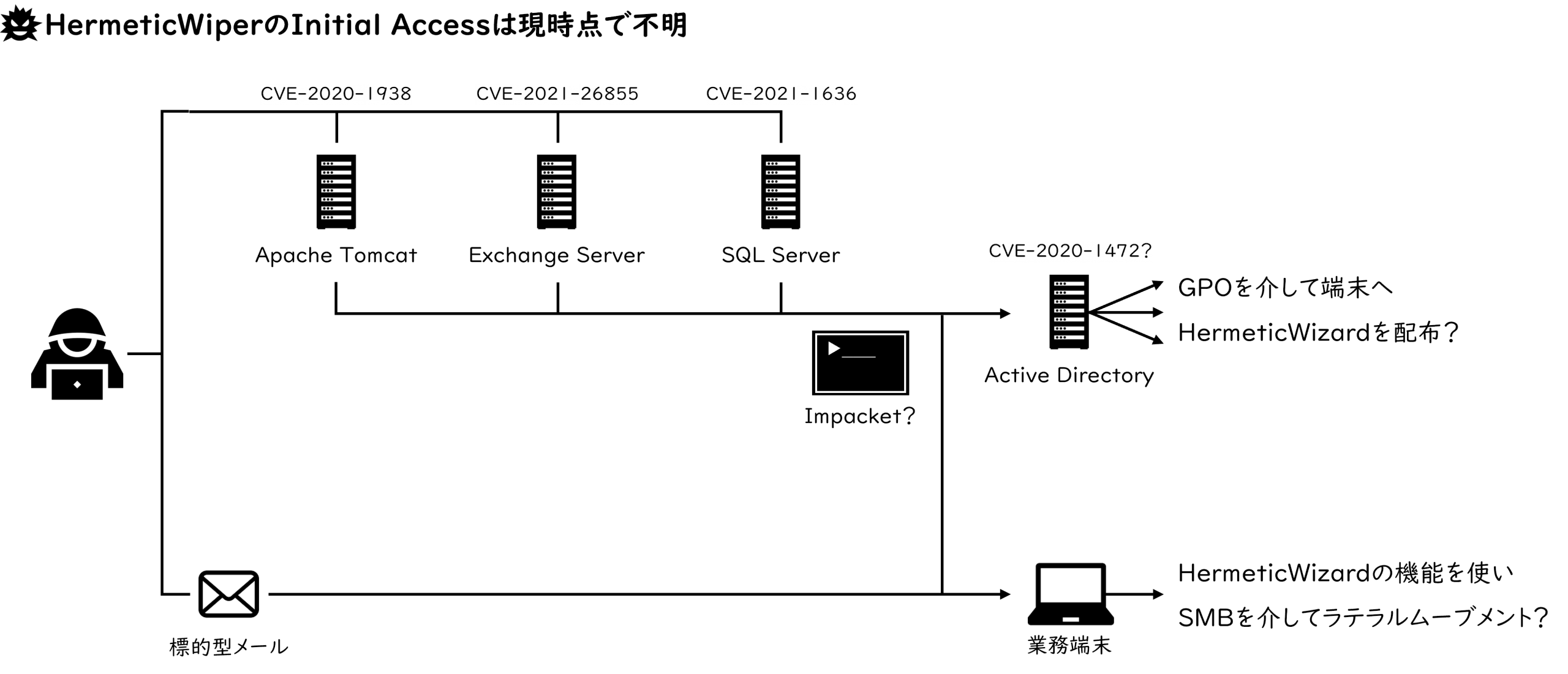

HermeticWiperがどこから入ってくるのかは、現時点で誰も解明できていません。可能性の一つとして挙げられるのが、Apache Tomcat、Exchange Server、もしくはSQL Serverで報告されている脆弱性の利用です。侵入後にどういう動きをしているのかも謎ですが、まずサーバーから入ってくるケースでは、ネットワークを横に移動してActive Directoryを狙うことが推測されます。そして使われた脆弱性としては、Zerologonのような、特権コマンドを実行できる脆弱性を悪用して乗っ取り、グループポリシーでその配下にいる端末に展開していったのではないかとも言われています。そして、端末を乗っ取った場合には、SMB、つまりファイル共有の仕組みを使って、共有領域にHermeticWiperを配備していった可能性もあると言われています。もう一つの可能性は標的型メールです。メールを送り付け、メール内の何かをクリックさせることによって、外部からHermeticWiperを呼んでくるという方法も考えられます。

補足となりますが、こちらの図内には「HermeticWizard」というものが記されています。これはHermeticWiperを運んでくるドロッパー、別名スプレッダーなどともいいますが、HermeticWiperをいろいろなところに拡散することを目的として作られたものをHermeticWizardと呼んでいます。

HermeticWizardを調べてみた

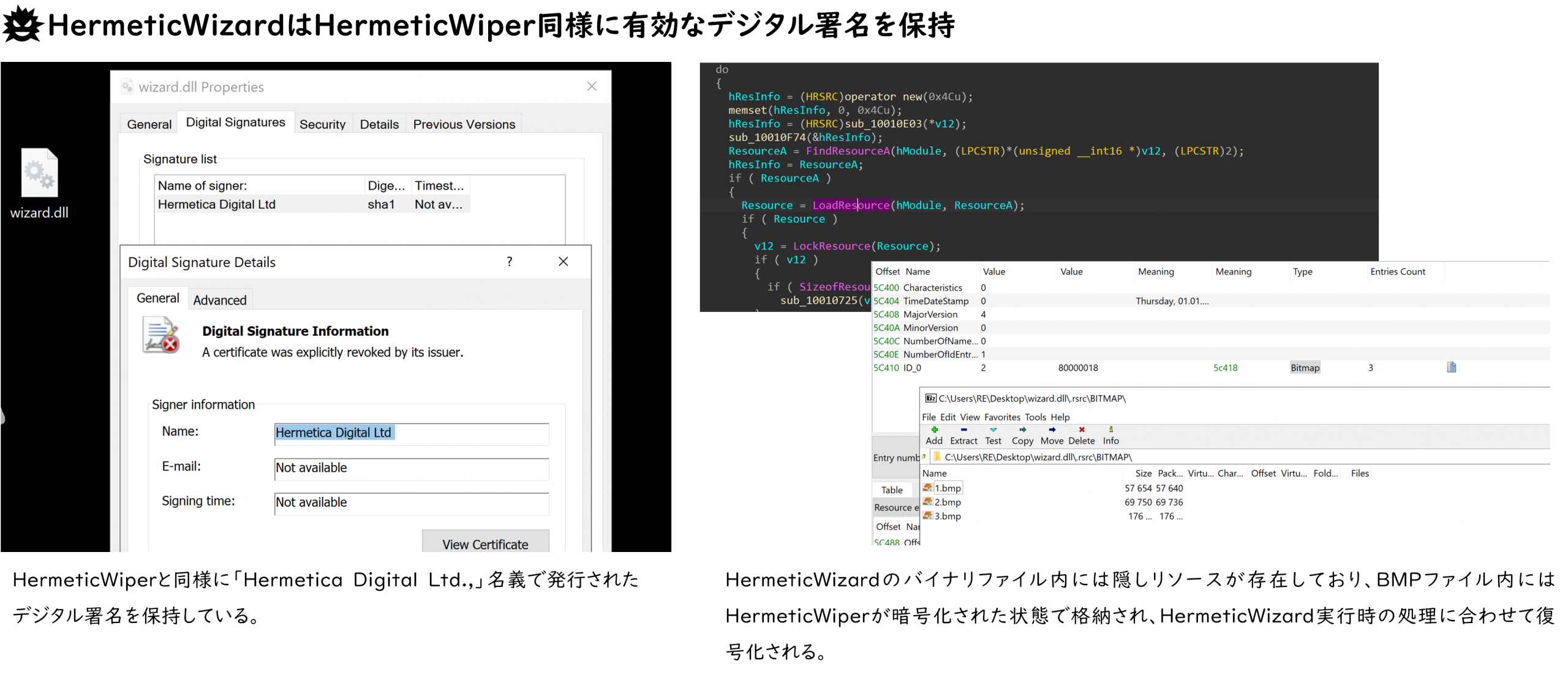

HermeticWiperを拡散するHermeticWizardですが、こちらの実行ファイルもHermeticWiperと同じようにHermetic Digital社の署名を保有しているため、ウイルス対策製品で検知するのがとても困難です。実はこのHermeticWizardの中には隠しリソースというものがあり、その隠しリソースの中にビットマップという画像のデータのフォーマットが幾つか含まれています。これは画像ファイルになりすまし、実態としてはHermeticWiperが暗号化されたものであり、これが実行されると暗号化されたデータが復号化され、HermeticWiperが生成されます。こうした何段階かの手順を踏んで、複雑化させて侵入経路をかく乱させた上で、防御網をかいくぐります。

こうしたHermeticWiperおよびHermeticWizardに対して、AppGuardは有効なのか?その調査結果を次回のブログでお伝えします。

2022年5月12日にLive配信されたセミナーをブログ化したものです。

話者:鴫原祐輔

第4回目のブログでは、容赦ない攻撃力をもつWiper(ワイパー)に対して、ゼロトラスト型エンドポイントセキュリティ「AppGuard」は有効なのか?を検証していきます。

https://www.blueplanet-works.com/column/tech-note/wipers-hit-ukraine-vol4/