サーバのパッチマネージメント、あなたが思うより大変です

Tech Note

サーバ運用に必須、パッチマネージメント業務を軽減するために

パッチマネージメントはサーバの運用管理者にとってセキュリティリスクを軽減するために必ず実施すべき項目だと言えます。その一方で、日々報告されている脆弱性情報は膨大です。情報システム管理者の一日の始まりは脆弱性情報をチェックし、運用している情報システムに関係する脆弱性を識別することから始まります。

その後にパッチ適用の実行計画を策定して対処することが重要な業務です。しかし、そのためには並外れた忍耐力と行動力が求められます。

共通脆弱性識別子(CVE)とは?

CVEという用語を目にしたことはありませんか?

共通脆弱性識別子の略称で、ソフトウェア製品の脆弱性を対象として米国非営利団体のMITRE社が採番している識別子です。詳細な説明はIPAなどで解説されていますので参照してください。

(共通脆弱性識別子CVE概説 https://www.ipa.go.jp/security/vuln/CVE.html)

これらCVEはベンダーや製品ごとに公開されています。皆様もおおよそ想像ができるかと思いますが、CVEが多く報告されているベンダーはマイクロソフト、オラクル、IBM、グーグル、アップル、シスコシステムズ、アドビなど世界有数のIT企業です。

ほとんどのソフトウェアベンダーはこれらの脆弱性に対応するため、修正版モジュールや修正パッチを迅速に提供する努力をしています。

パッチマネージメント業務の実情

情報システム管理者はソフトウェアベンダーから重要で緊急性が高い修正モジュールやパッチがリリースされると、日々の業務を中断し、これらの評価、検証、計画、実行を実施する業務が発生します。

このパッチマネージメント業務は運用する情報システムが被害を受ける前に速やかに実施する必要があります。またパッチ適用後に正しく適用されているか検証が必要ですが、パッチの検証が自動化されていない場合は手動で確認をする業務も発生します。

つまりソフトウェアベンダーから迅速に修正モジュールやパッチが供給されたとしても、適切なタイミングで、適切な修正を、適切な場所に適用し、かつその検証ができて一連の業務が完了するのです。

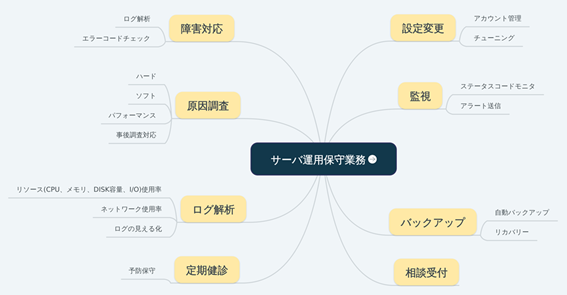

これらのセキュリティ対策業務がサーバ運用保守業務(図1)に加えて発生しますので、パッチを迅速に適用することが出来ない実情があります。

図1 サーバ運用保守業務の例

無数に出現する脆弱性

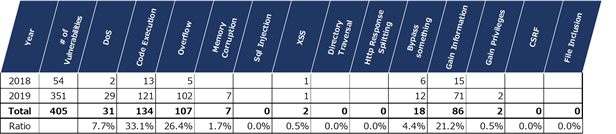

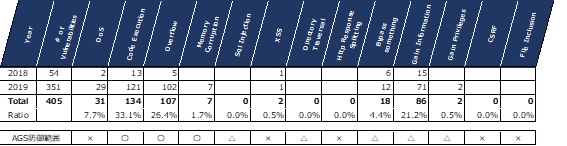

もっとも多くCVEが報告されているベンダーはマイクロソフト社ですが、その多くはWindowsに依存しています。例えば最新サーバOSのWindows Server 2019において、2019年に報告されたCVE(脆弱性)は351件(表1)ですから、一日あたり1件の割合で脆弱性が報告されていたことになります。

大規模な情報システムになるほどサーバの台数、OSバージョンや種類、利用するアプリケーションの組み合わせが増大し、報告される脆弱性も無数に増えてしまいます。

そのそれぞれに対してパッチマネージメントを実践することは、システム運用管理担当者にとっては気が遠くなるほどの業務負荷となってしまいます。

参照元リンク

業務の効率化を考えると優先順位をつける必要があります。表1からわかるように公開されているCVEの脆弱性はカテゴリで分類されているので、そのカテゴリ毎に対処の優先順位を検討しておくことが重要になります。

例えば「DoS」に関する脆弱性はネットワークに関連しているので、サーバ本体でなくネットワークゲートウェイによる対処に重点を置く必要があります。一方で「Code Execution」は遠隔からコードを実行されてしまう脆弱性などが含まれますので、サーバの内部、特にOSの脆弱性を防ぐ対処が必要になります。

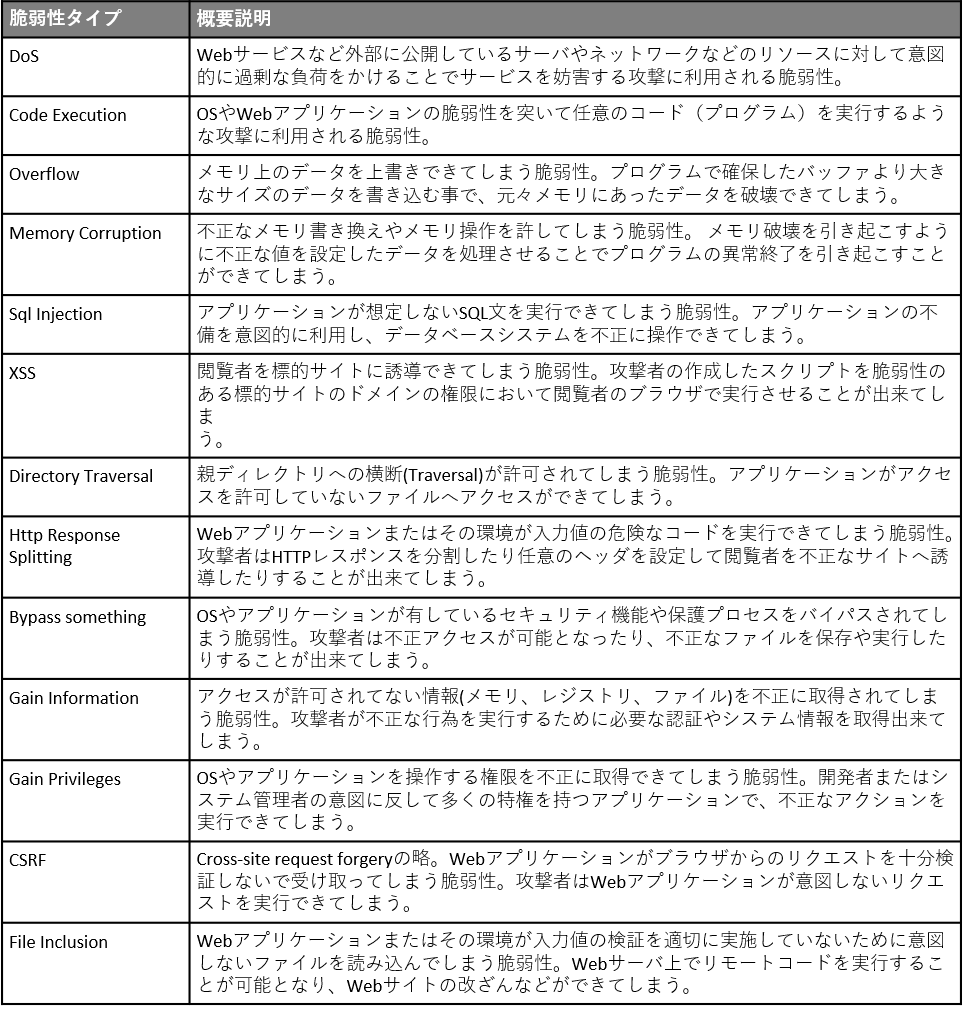

表2に脆弱性タイプの概要を説明していますので参考にしてください。

表2 脆弱性タイプの概要

OSプロテクト型 AppGuard Serverの効能

AppGuard ServerはAppGuardが持つスペースルールによる起動制御と、管理者権限でも侵害行為をさせない改ざん処理防止機能を活用しています。さらにサーバにとってリスクの高いOSユーティリティの利用を制限することで、「Living off the Land」(環境寄生型)攻撃などの標的型攻撃を成立させない堅牢なサーバになります。

AppGuard ServerはOSやアプリケーションのアップデート、パッチ、プラグイン等の更新が頻繁に発生してもポリシーの更新をほとんど必要としませんので、導入時のポリシー設定が完了した時点で適用することが出来るのです。

ある医療機関ではサーバに対するセキュリティ対策として検知型アンチマルウェアとEDRを導入して運用していましたが、EDRの運用に限界を感じOSプロテクト型のAppGuard Serverの導入を検討していました。検証中に従来のセキュリティ対策をすり抜けたマルウェアをAppGuard Serverが阻止したため、週末の2日間で500台以上のサーバにAppGuard Serverを導入しました。その結果、既に導入していたEDRでは見逃してしまった巧妙な攻撃を初日に阻止することができたのです。

AppGuardによるパッチマネージメント軽減の効果

AppGuard Serverを導入するとOSに関わる脆弱性を補完し、アプリケーションの脆弱性を利用したサイバー攻撃の侵攻プロセスを遮断するために、攻撃者の目的を達成しにくくする効果があります。

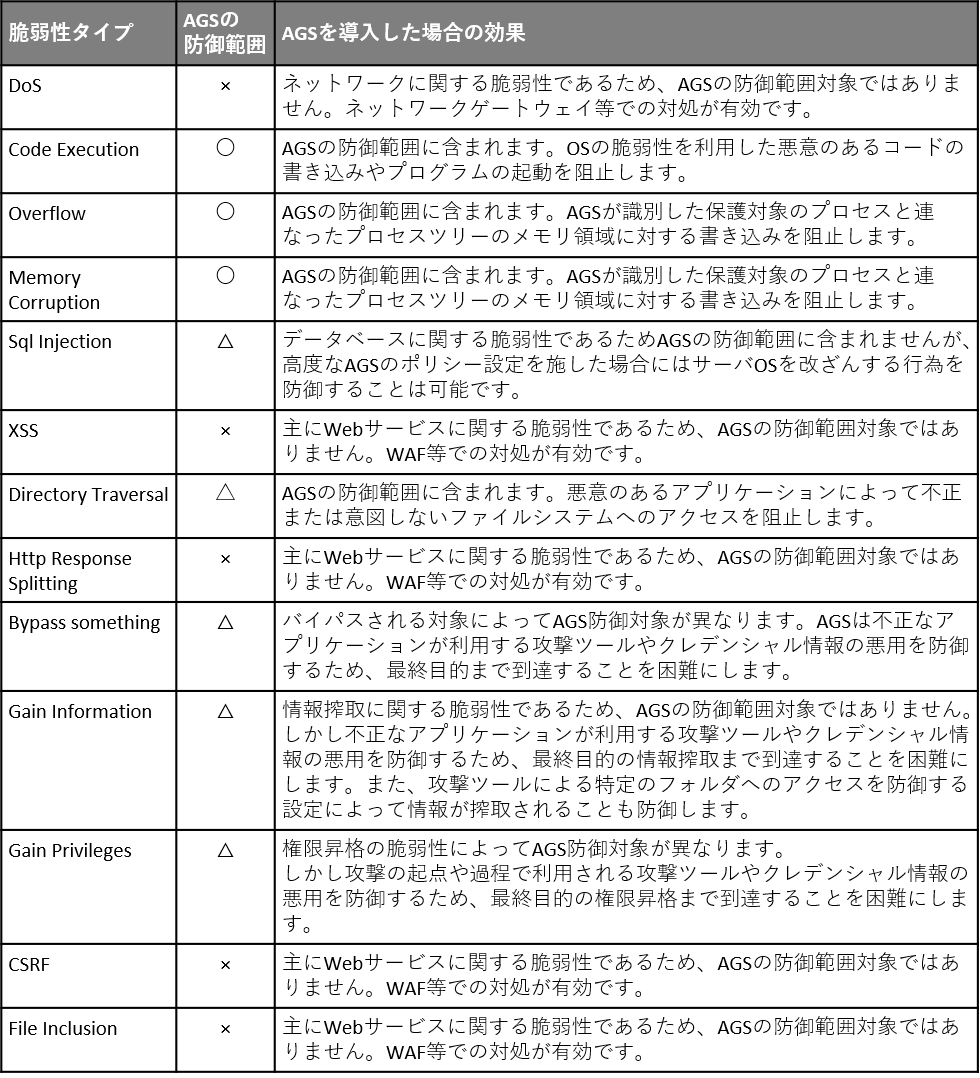

表2で説明した脆弱性タイプに対するAppGuardの防御範囲とその効果を把握すると、リリースされるすべてのパッチを同等に扱う必要がなく、パッチマネージメントに優先順位をつけることができます。

表3にAppGuard Serverによる効果をまとめました。

表3 CVEの脆弱性タイプに対するAppGuard Serverの防御効果

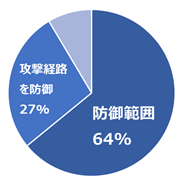

AppGuard Serverの防御範囲を表1と照合してみました(表4)。Windows Server 2019の脆弱性に対する防御範囲は60%以上であることがわかります。同様にWindows Server 2012とWindows Server 2016では防御範囲は約50%になります。

AppGuard Serverを活用すると、公開された脆弱性に対応するパッチや修正モジュールを都度適用する運用から解放されます。

皆様もOSの脆弱性を利用したサイバー攻撃が成立しない堅牢なサーバを手に入れてみてはいかかでしょうか?

2021年4月20日

株式会社Blue Planet-works

Chief Product Officer

坂尻浩孝

AppGuardで感染対策を!