エンドポイントセキュリティがセキュリティ戦略の要!ゼロトラスト型アプローチを解説

Tech Note

バズワード化した「ゼロトラスト」、その実態を知る

セキュリティ分野におけるバズワードとして定着した「ゼロトラスト(Zero Trust)」ですが、その実態を正しく理解して説明できる人はそれほど多くはないかもしれません。「COVID-19の影響によるリモートワークの推進」「DXの推進」といった現状からの変革を求める気運が高まる中でゼロトラストは組織のサイバーセキュリティ戦略において達成しなければならない目標の1つとして祭り上げられています。しかし、ゼロトラストは概念でしかなく、組織の事業戦略を実現していく中における1つの手段に過ぎません。本稿ではNIST(米国標準技術研究所)が発行するSP800-207を参考に「ゼロトラスト」について理解を深め、エンドポイントにおける「ゼロトラスト」について解説をしていきます。

「ゼロトラスト」と「ゼロトラストアーキテクチャ」

ゼロトラストの概念は、2010年にフォレスター・リサーチ社のJohn Kindervag氏によって提唱され、その後、NISTがSP800-207として体系的な整理を行いガイドラインとして発行しました。しかし、ゼロトラストに関連する用語は今や数多く作られており、「ゼロトラスト○○」という形で情報発信者の都合の良い意味合いで使われることが多くなっています。繰り返しになりますがゼロトラストは概念であるため、特定の製品やサービスを意味するものではなく、「○○を導入したらゼロトラストが実現される」ということにはなりません。

SP800-207では「ゼロトラスト」と「ゼロトラストアーキテクチャ」という単語が登場し、それぞれ以下の様に説明されています。なお、これらを構成する細かな技術的要素については、SP800-207を参照してください。

- ゼロトラスト:信頼は暗黙のうちに与えられるものではなく継続的に評価し続けなければならない(Verify and Never Trust)という前提に立ち、システムやサービスに対する各種リクエストに対して、不確実性を最小化するために設計された概念やアイデアの集合体である。

- ゼロトラストアーキテクチャ:ゼロトラストの概念に基づいたサイバーセキュリティの計画や設計を指す。

※参照元:

NISTによる公式文書:https://csrc.nist.gov/publications/detail/sp/800-207/final

PwCコンサルティング合同会社による日本語訳:https://www.pwc.com/jp/ja/knowledge/column/awareness-cyber-security/zero-trust-architecture-jp.html

これまでは「ユーザーがいる場所」「情報がある場所」「使用するデバイス」が固定的だったため、信頼の境界線を引きやすく、その内側を全面的に信頼するというシンプルな考え方を採用することができました。しかし、実態としては境界線を超えて信頼を得てしまえば悪意ある第三者や内部の人間が不正を働くことが容易に実現してしまうという脆弱性が存在していました。脆弱性の解消に取り組まなければいけない中で「COVID-19の影響によるリモートワークの推進」「DXの推進」といった変革の波が押し寄せたことで脆弱性の解消ではなく、守り方の前提そのものを見直す必要性が生じました。

ゼロトラストの考え方はこのような変革を予見した上で提唱されていたこともあり、多くのユーザーの目に留まることとなります。特に「Verify and Never Trust(決して信頼せず常に確認せよ)」という考え方は「ユーザーがいる場所」「情報がある場所」「使用するデバイス」が動的に変わる多様な働き方を実現する上では親和性が非常に高く、従来の境界線に基づく考え方よりも安全・安心な環境を設計できるものであると認知され始めました。

「リモートワークの推進」「DXの推進」「サプライチェーンの推進」に欠かせないのがシステムのIT化です。ITへの依存度が高くなれば、攻撃者にとっての攻撃対象領域が広がると共にこれまで以上にサイバー攻撃の影響を受けやすくなります。だからこそ、DX推進と併せてサイバーセキュリティ戦略の見直しが求められています。古いルールに縛られた既存のセキュリティ対策は時に事業戦略上の足枷になってしまう可能性を秘めていることを理解しておく必要があります。

エンドポイントがサイバーセキュリティ戦略の要

サイバーセキュリティ戦略は経営方針の達成と情報セキュリティリスクを低減するために見直しされますが、その範囲が多岐に亘っていることから取り組むべき課題を絞り込むことが出来ず躊躇している企業が多く見受けられます。

経営方針の達成や事業継続性の維持の観点から情報システム全体の中で最低限実施すべきサイバーセキュリティ対策の優先順位を、事業規模、役割、責任範囲を鑑みて設定することが出来ます。境界防御が機能する場合はネットワークセキュリティの防御を優先しますが、DX推進の波によって境界線があいまいとなっているシステムのサイバーセキュリティ対策では重要な情報が保存されているエンドポイントのセキュリティ対策を優先したほうがリスクの低減に繋がります。

ゼロトラスト型エンドポイントセキュリティとは?

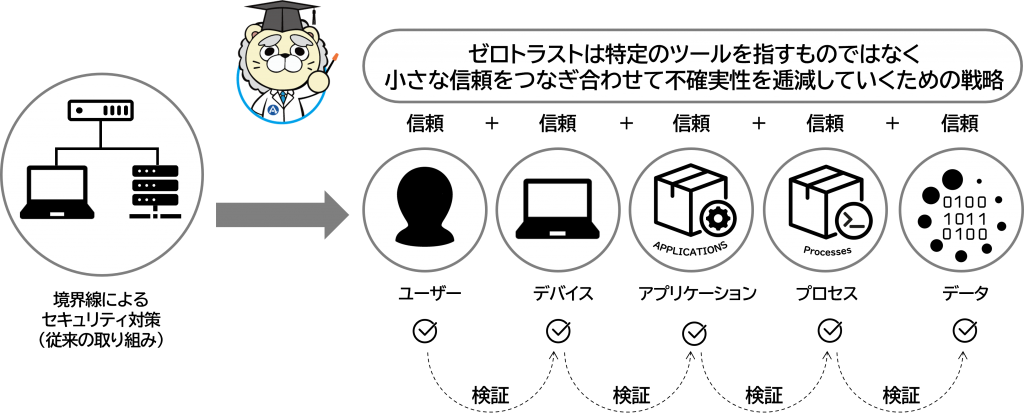

ゼロトラストとは、「信頼」したものは「検査」をしないという前提から、「信頼」したものでも必ず「検証」をするという前提に立つことを意味し、小さな信頼をつなぎ合わせて不確実性を低減していくための戦略を示します。

エンドポイントのサイバーセキュリティ対策では、ユーザー、デバイス、アプリケーション、プロセス、データに対して必ず検証をしながら「信頼」をつなぎ合わせていくことが重要です。

例えば、

- ユーザーを二要素認証で検証する → 信頼

- パソコン(デバイス)の証明書を検証する → 信頼

- 起動するWebブラウザの起動場所を検証する → 信頼

- 起動するWebブラウザの署名を検証する → 信頼

- 起動したWebブラウザの動作を検証する → 信頼

- 呼び出した文書アプリの起動場所を検証する → 信頼

- 呼び出した文書アプリの署名を検証する → 信頼

- 文書アプリの動作を検証する → 信頼

ゼロトラスト型エンドポイントセキュリティは、アプリケーションの起動や動作に対して「検証」と「信頼」を繰り返すプロセスを継続することでアプリケーションやプログラムの不正な動作を排除し、結果としてマルウェアを無効化します。

経営戦略達成のためゼロトラストアーキテクチャの検討を始めるとどこから手をつけていくか悩まれることも多いと思いますが、事業を維持するために重要なITシステムの中で高いリスクに晒されているポイントを洗い出し、ユーザーに安全、かつ安心して利用してもらうことを考慮して要件を整理していくと、エンドポイントにおけるゼロトラストアーキテクチャに辿り着くことがわかります。

「ゼロトラスト型エンドポイントセキュリティ」のAppGuardは、動作する全てのアプリケーションに対して「Verify and Never Trust(決して信頼せず常に確認せよ)」を実践します。具体的にはアプリケーションの起動や動作に対して継続的に検証と信頼の繰り返しを行い、OSに害を与える不正なプロセスの行動を排除することでマルウェアの活動を無効化するのです。

ゼロトラストアーキテクチャ検討の第一歩を「エンドポイントのゼロトラスト化」から検討してみませんか?

2023年4月14日

株式会社Blue Planet-works

坂尻浩孝