サプライチェーン攻撃の脅威から「守ってあげたい」

Tech Note

2020年の大晦日、毎年恒例の紅白歌合戦も新型コロナウィルスの感染拡大を避けるため無観客での放映となりました。筆者も自宅でテレビを拝聴していましたが、ユーミンこと松任谷由美さんが歌う「守ってあげたい」を聴いて、ふと思ったことをブログに書いてみました。

2020年12月13日(米国時間)にSolarWinds社からSolarWinds Orion Platformソフトウェアに関するセキュリティ関連の情報が公開され、利用者がサプライチェーン攻撃の脅威に直面しました。SolarWinds製品は日本を含む世界190カ国で27万5000社以上にサービスを提供しています。この事例では長期間にわたって機密データを閲覧される大規模被害が発生し、米国では特に被害影響が多かったことが報道されています。本ブログでは、その脅威、影響範囲、効果的な守り方について解説します。

サプライチェーン攻撃の脅威

一般的な商品のサプライチェーンとは製品の原材料調達、製造、在庫管理、配送、販売、消費までの一連の流れを意味します。皆さまが利用しているソフトウェアにもサプライチェーンがあります。それは開発から、エンドユーザに試用されるまでの流通、その後の保守・運用、そしてエンドユーザが組み合わせて利用するまでに関与する組織の活動、役割、情報、資源等を示しています。

例えば、筆者はインターネットアクセスにGoogle社のChromeブラウザを使っています。この広く普及しているアプリケーションを例としてソフトウェアのサプライチェーン攻撃の例を説明します。

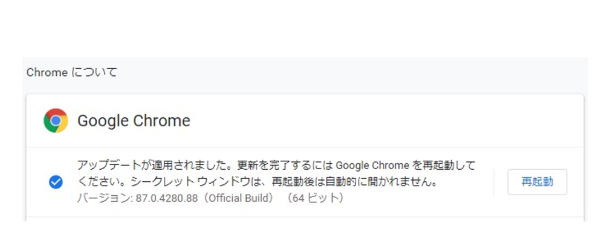

先日、図1のスクリーンショットに表示されているようにオンラインでバージョンアップされました。

図1 Google Chromeのアップデート画面

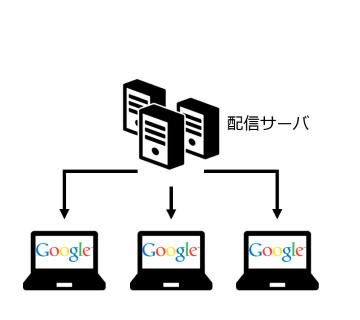

これはChromeブラウザが機能拡張、不具合修正、セキュリティパッチなどを目的とするアップデートモジュールの有無を配信サーバに確認し、新しいバージョンが提供されていたら自動的にダウンロードしてアップデートする仕組みで実行された結果になります。

図2 オンラインアップデートの仕組み

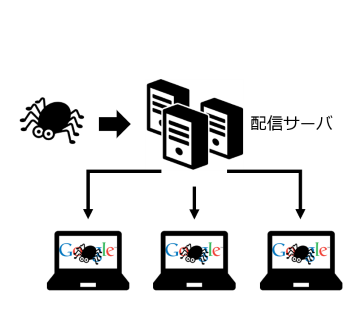

もし、この配信サーバへ第三者がアクセスできて、マルウェアをアップデートモジュールに埋め込むことが出来てしまったら、筆者のパソコンもChromeのアップデートが実行されたらマルウェアに感染してしまうのです。(図3を参照)

何故ならばChromeブラウザを常にバージョンアップできる状態にしておくため、アップデートモジュールのダウンロードや実行を常に許可しているからです。

図3 サプライチェーン攻撃の仕組み

これがサプライチェーン攻撃の脅威です。正規のアップデートの仕組みを悪用した標的型攻撃の例として2014年1月に起こった「GOM Player」という動画再生ソフトウェアの事例があります(*1)。エンドユーザは正規のアップデートプログラムを装ったウィルスに感染してしまい、感染したパソコンは遠隔操作が可能となってしまいました。

(*1) https://internet.watch.impress.co.jp/docs/news/632164.html

SolarWinds社製品の影響範囲

2020年12月13日に公表されたSolarWinds社からの公開情報によれば、同社が開発するOrion Platformにサプライチェーン攻撃が実行され、正規のアップデートを通じてバックドア機能が埋め込まれました。バックドアは約2週間の休止期間後に活動を開始して、バックドアからC2(コマンド&コントロール)サーバへ接続し、マルウェアをダウンロードすることによって感染被害が拡大しました。

Orion PlatformはIT管理、ネットワーク管理システムとして世界中の主要な機関、企業で利用されています。同社の公開情報によると約18,000の機関や企業にサプライチェーン攻撃の影響が及んだ可能性があります。今回の攻撃は国家主導で実行された攻撃だと想定され、政府や軍の機密データの搾取することを目的としていたため、政府機関、コンサルティングファーム、IT企業、通信事業者等多岐に亘り、その地域は北米だけでなくヨーロッパ、アジア、中東に及んでいるようです。(*2)

被害の詳細は「大手企業が次々と被害に ソーラーウィンズから連鎖した「サプライチェーン攻撃」の脅威 (IT Media)」(*3)に記載されていますので参考にしてください。

( *3) https://www.itmedia.co.jp/business/articles/2012/24/news031.html

推察できる被害フロー

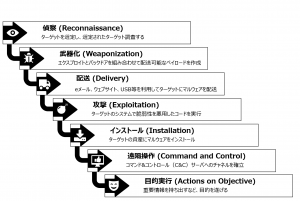

多くの標的型攻撃は特定の攻撃パターンがあります。サイバーキルチェーンという言葉を聞いたことがありますか?

これはサイバー攻撃のステージをモデル化したもので、図4に示すよう7つのステージで進行します。

図4 サイバーキルチェーン7つのステージ(クリックで図の表示)

攻撃者が進行するステージのいずれかを分断(Kill)することで、最終目的を実行させないことを示したのがサイバーキルチェーンなのです。

サプライチェーン攻撃は配送ステージで非常に効果的です。正規の手順でアップデートファイルが配送されてくるため、多層防御を掻い潜って次のステージ(攻撃、インストール、遠隔操作、目的実行)へ進むことが可能になります。

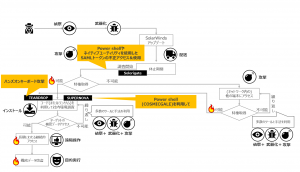

図5に公開されている検体情報から推察した被害フローを示しました。

図5 SolarWinds製品に対するサプライチェーン攻撃の被害フロー(弊社類推)(クリックで図の表示)

この被害フローを見てわかる通り、偵察→武器化→配送→攻撃→インストール→遠隔操作→目的実行の手順でサイバーキルチェーンの攻撃ステージを進んで、最終的に機密データを搾取することに成功したと類推できます。

OSプロテクト型で「守ってあげたい」

ここまで解説してきたとおり、サプライチェーン攻撃は侵入を防ぐことが非常に困難です。世界有数のサイバーセキュリティ企業であるFireEye社は2020年12月8日にサイバーセキュリティ攻撃の被害を受けたことを公開し、この被害はSolarWinds社Orion Platformへの攻撃が起点となっていたことを認めています。言い換えると、FireEye社でさえも侵入を防ぐことが難しいのがサプライチェーン攻撃なのです。

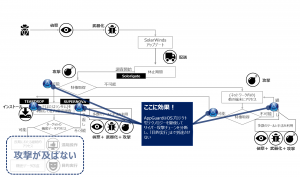

サイバー攻撃を防御するためにもっとも重要なことは、たとえサイバー攻撃に侵入されたとしても、目的達成までの攻撃ステージの途中で攻撃の進行を止めることです。目的を達成されてしまったことを検知して、その被害を最小化することではありません。OSプロテクト型のAppGuardは、攻撃、インストール、遠隔操作の各ステージの実行を確実に阻止することで最終目的まで到達させません。

図5の被害フローにAppGuardが導入されていた場合の効果を図6に示します。

図6 SolarWinds社製品のサプライチェーン攻撃に対するAppGuardの効果(クリックで図の表示)

サプライチェーン攻撃でマルウェアが侵入できたとしても、サイバー攻撃のチェーンを断ち切ることで目的実行までの攻撃を遮断し、あなたの大切な情報資産を守ってくれるのです。

是非、皆さまのサイバーセキュリティ対策モデルにOSプロテクト型のAppGuardを検討してみてください、

2021年1月21日

株式会社Blue Planet-works

Chief Product Officer

坂尻浩孝

AppGuardで感染対策を!