進化するマルウェア「Emotet」がもたらす被害とその対策

Tech Note

何が起きているの?

2019年11月27日にJPCERT/CC、同11月28日には菅義偉官房長官からマルウェア「Emotet(エモテット)」の感染被害が国内で多発していることを受けた注意喚起が行われました。各メディアでも大きく取り上げられたこともあり、さながら2017年5月に発生したランサムウェア「WannaCry(ワナクライ)」の騒動に近い状況となっています。

「Emotet」は2014年頃に世界中で猛威を奮った拡散型マルウェアの1つです。当時はキーロガー等を用いてインターネットバンキングの認証情報を摂取するマルウェアとして認識されていましたが、度重なるアップデートを繰り返したことで、これまでとは異なり複雑化・高度化した脅威へと進化しています。

マルウェア「Emotet」はどこから来るの?

現在猛威を奮っている「Emotet」は、確認されている限りでは、そのほとんどがメールを介して攻撃が展開されています。メールに添付されたMicrosoft Officeアプリケーション(主にWord文書)を起動し、警告バーに表示される「コンテンツの有効化」を実行することで文書内に埋め込まれた不正なマクロが展開されて感染活動が開始されます。攻撃者はこのマクロを利用して、Windowsが実装する「コマンドプロンプト」や「PowerShell」を実行してインターネット上にあるC&Cサーバーと接続することで「Emotet」本体をダウンロード・実行します。

マルウェアの感染誘導手法としては一般的に用いられている手法ではありますが、感染被害が拡大している理由の1つとして、ユーザーに送りつけられる感染誘導メールの内容が挙げられます。この感染誘導メールは、独自に文章を生成して展開される以外にも、別の感染端末内に保存されていたメールを悪用していることが被害に遭ったユーザーからの報告で確認されています。実際にやり取りされているメールを返信する形で相手に送りつけることで、本来のやり取りに割り込み添付ファイルを開かせようとします。件名、本文の内容が実際にやり取りした内容であることから、ユーザーの警戒心が弱くなってしまい感染誘導に引っかかっているのではないかと推測されています。

「Emotet」は侵入した端末内に保存されているメール情報を盗み出して、別のメールサーバーから前述の感染誘導させるためのなりすましメールを送る機能を有しています。また、感染した端末内に保存される資格情報の悪用やシステム上の脆弱点を付いてネットワーク内にある別の端末へ内部拡散しようとします。そのため、感染誘導メールを受信していなくても「Emotet」に感染してしまう場合があります。結果的に内外で被害連鎖が発生して、多くのユーザーが感染してしまっている状況です。

なぜ感染を防ぐことができないの?

一般的なマルウェアはその構造や振る舞いを解析されないように侵入した端末内の環境を調査するチェックルーチン(脅威解析環境やサンドボックスがある場合は活性化しない等)を内部に保持しますが、「Emotet」はこのチェックルーチンをインターネット上にあるC&Cサーバー上で行う特性があります。一般的なマルウェアであれば、このチェックルーチンを手掛かりに脅威を特定する仕組みを見出すことができますが、「Emotet」は自身がチェックルーチンを持たないことから脅威を特定するための手掛かりが少なく、ウイルス対策製品等で対策が施されるまでに時間を要してしまいます。

加えて、「Emotet」はモジュール型の構造になっており、環境に合わせて使用する機能を変化させることが可能です。また、自身を最新バージョンにアップデートする更新機能を有しています。この特性を例えるならば侵入した端末ごとに構造が違う「Emotet」が生成され、定期的に自身をアップデートして構造を一定間隔で組み替えていることになるため、特定の脅威を一意に検出するウイルス定義ファイルで検出することが難しくなります。

「Emotet」本体がウイルス対策による検出を困難にする特性を持っているだけでなく、自身が端末にダウンロードされる際にも「コマンドプロンプト」や「PowerShell」といったWindowsが標準で実装する信頼された正規のアプリケーションを悪用していることも検出を難しくしています。残念ながら一般的なウイルス対策では「コマンドプロンプト」や「PowerShell」の様な正規アプリケーションの動作が合法であるか悪意があるかを正確に見分けることができません。

このように「Emotet」は、これまで利用されていたセキュリティアプローチに対抗できる仕様となっており、検出がより困難な状況となっています。

どうすれば感染を防ぐことができるの?

一般的な対策方法としては、JPCERT/CCにてベストプラクティスが公開されていますので参照してください。

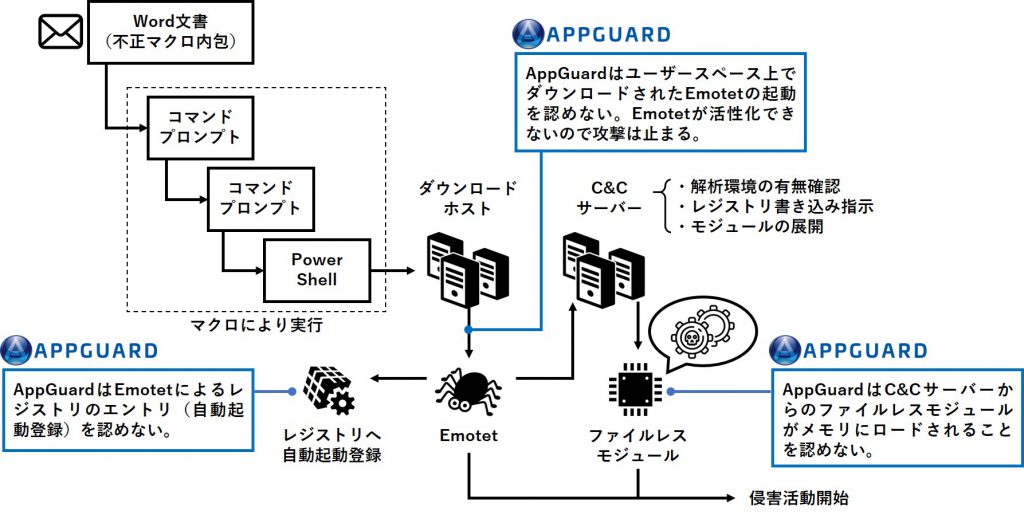

また、当社の「AppGuard」では「Emotet」の脅威を以下のとおり阻止することができます。

「AppGuard」は脅威を見つけるためのセキュリティアプローチとは異なり、上図のとおりマルウェア感染プロセスにおいてマルウェアを活性化させるために必要となる挙動に着目してアプローチします。この仕組みを有することで、マルウェアそのものがどのような特性を持っていても活性化できずに攻撃を失敗させることができます。

感染すると組織にとって何が問題になるの?

注意喚起が出たからといって脊髄反射的に対策を検討するのではなく、まずはその脅威が自分たちにどのような不利益をもたらすのかということを正しく認識しておく必要があります。 US-CERTが公開している「Emotet」に関する注意喚起では、感染によって以下の問題が発生することが指摘されています。

1.自己拡散に伴うパスワード総当り攻撃 「Emotet」は内部拡散するために自前のパスワードリストを使って同じネットワーク上にある別の端末に対してログインを試みます。実際にはログイン試行の失敗が何度も繰り返されるため組織内のアクセスポリシーによってはアカウントがロックアウトされる可能性があります。結果としてユーザーからの問い合わせが増加してしまい業務継続性に大きな影響を与える可能性があります。

2.メール本文とアドレス帳の窃取 「Emotet」は外部拡散するために侵入した端末内に保存されているメールデータの窃取を行うことが確認されています。前述したとおり、実際のやり取りに介入する形でなりすましを行うため見分けるのが非常に難しくなっています。メールデータを窃取された場合、取引先やお客様に対して組織に在籍する人物を名乗り「Emotet」へ感染誘導するメールを出してしまうことになります。結果として組織の信頼を失うことになり、その問題を終息させるために多くの人的リソースを投入せざるを得なくなります。

3.別のマルウェアに感染 「Emotet」は攻撃者が用意したC&Cサーバーを通じて自身をアップデートするだけでなく、別の脅威を呼び込むことがあります。海外では「Emotet」感染後にランサムウェアに感染したという報告も確認されており、端末や基幹システムの停止に伴い業務の継続性を著しく損なう可能性があります。

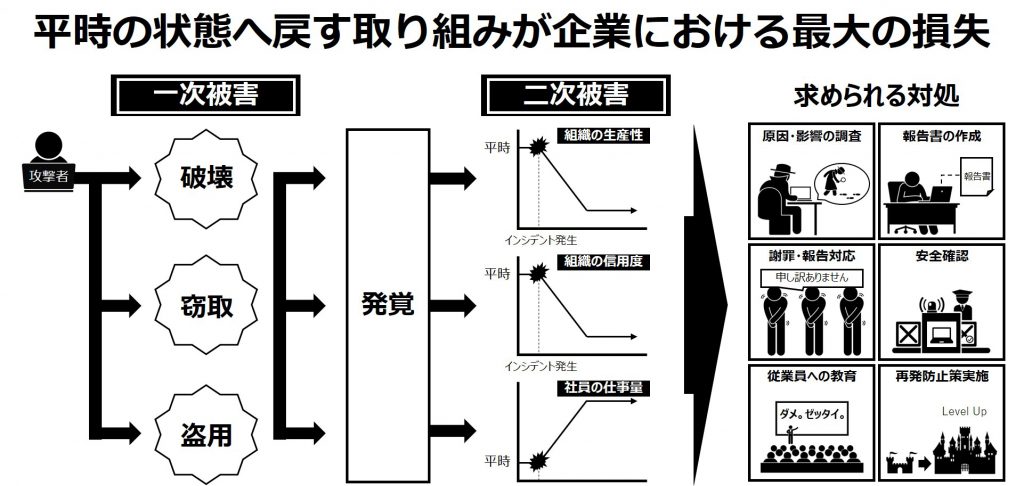

このように「Emotet」固有の問題もありますが、マルウェアに感染したという事実が明るみになった場合、組織運営を正常な状態に戻すために多大な損害を被ることになります。サイバー攻撃被害の本当の怖さは、マルウェア等による直接的な被害よりも結果として発生する様々な復旧活動に係る組織の経済的損害です。だからこそ、セキュリティ対策を検討する上では脅威に晒された時に生じる損害を定量的に試算した上でリスクの重み付けを行い、投資の優先度や予算の配分を検討していくことが重要なのです。

2019年12月3日

株式会社Blue Planet-works

Director, Security Advisor

鴫原祐輔

「Emotet」復活の兆し(2021年11月22日追記)

Europolによりテイクダインされたと報じられてきたEmotetが約10か月の時を経て活動を再開したとの情報があります。

参照:https://therecord.media/emotet-botnet-returns-after-law-enforcement-mass-uninstall-operation/

IPA(情報処理推進機構)でも、テイクダウンまでの攻撃と同様の手口での悪意のあるマクロが組み込まれた文書が添付された攻撃メールを確認しています。

参照:https://www.ipa.go.jp/security/announce/20191202.html#L16

2019年から2020年の間に多くの被害をもたらしたEmotetウイルス、活動再開後の第2波への警戒が必要です。

新たに出回り始めたEmotetは、以前のEmotet同様に不正なマクロが仕込まれたMS Officeドキュメントを介して攻撃が展開されています。Blue Planet-worksでは新たに出現した複数のEmotetの検体を調査し、ユーザーが誤って攻撃を発動させたとしてもEmotetを生成するためのDLLファイルの起動がスペースルール(*)の仕組みに基づいて阻止されることを確認しています。

ゼロトラスト型エンドポイントセキュリティのAppGuardで感染拡大に備えましょう。

*AppGuardの防御のしくみ、スペースルールについてはこちらの「10分でわかるAppGuard」資料をご参照ください

AppGuardで感染対策を!