[Wiper-Vol.4] Wiper(ワイパー)の壊滅的な損害を防ぐ有効な対策とは?

Tech Note

今回は、2022年5月12日に配信されたオンラインセミナーをブログに起こしてお届けします。「ウクライナを襲った『Wiper』を調べてみた。」の最終回です。

今回は、容赦ない攻撃力をもつWiper(ワイパー)に対して、ゼロトラスト型エンドポイントセキュリティ「AppGuard」は有効なのか?を検証していきます。

AppGuard 対 HermeticWiper / HermeticWizard

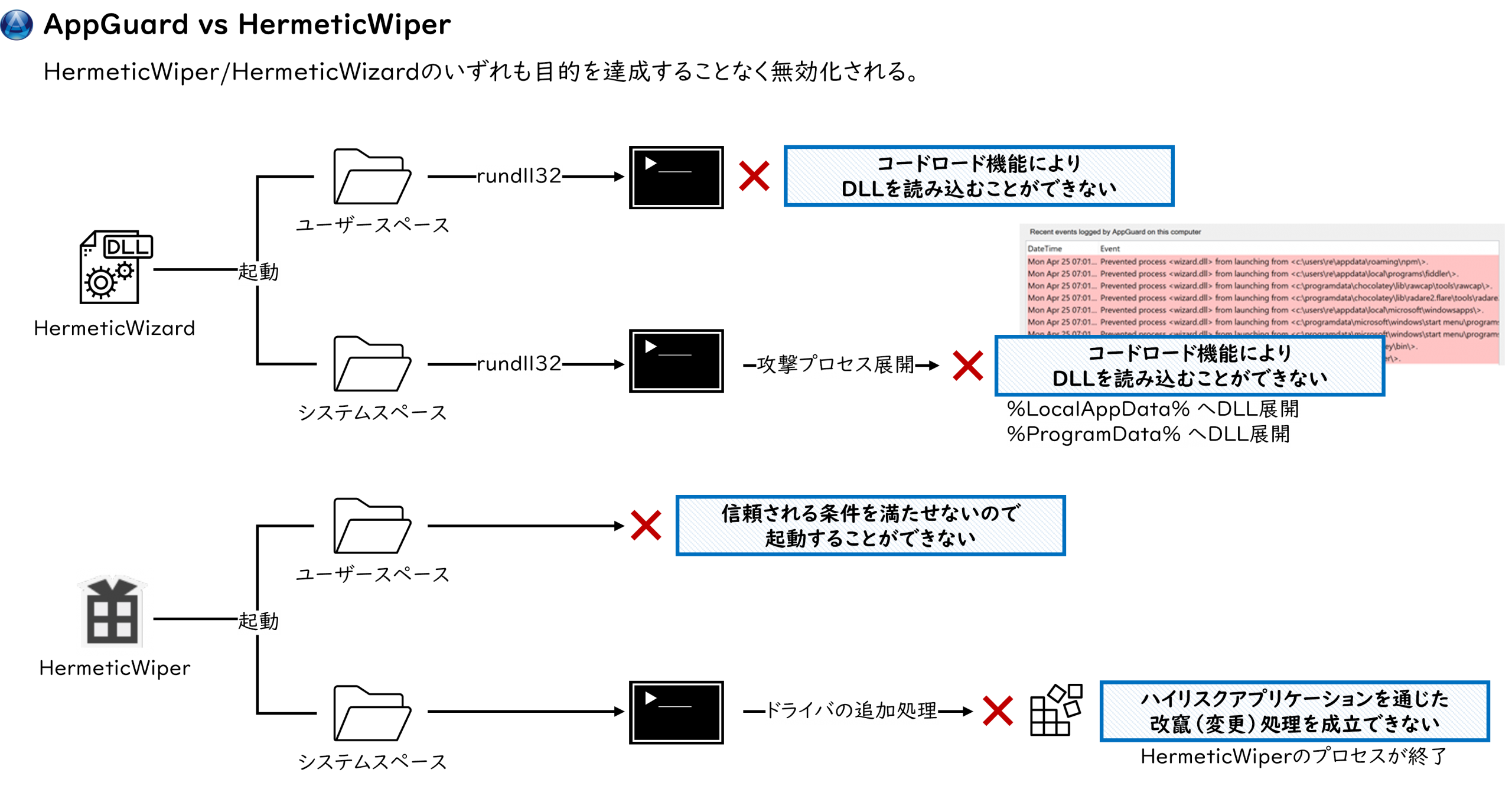

まず、ドロッパーとして使われているHermeticWizardについて実際に検証してみました。侵入経路については正直分かりませんので、どこに落ちてもいいように何通りか検証しています。

まず一つは、AppGuardによってユーザースペースと区分されるところ、主にはユーザープロファイル(C:\Users)の下のデスクトップやマイドキュメントといった場所です。HermeticWizardを立ち上げるためには、DLLのファイルを起動させなければいけないのですが、仮にユーザースペースに置かれた場合は、AppGuardの初期ポリシーによる起動制御であるコードロード機能がこの領域からDLLのコードを読み出せないようにしており、HermeticWizardは起動することができず、そこで攻撃が止まります。

例えばActive Directoryなどを使ってばら撒かれてしまった場合には、システムスペースと呼ばれる重要な領域に配備されるケースがあります。システムスペースに配備された場合には起動そのものは許可されてしまいます。しかし、起動後にHermeticWizardが自分の足場をつくって攻撃を展開する準備をしますが、そのプロセスの展開時にAppGuardの制御によって配備を阻止され攻撃は終了します。誤ってHermeticWizardを起動しても、AppGuardがその後の展開を禁止することが実証されました。

HermeticWiperに関しても基本的には同じです。こちらも、ユーザースペース、システムスペース、の両方の起動を想定します。まず、ユーザースペースであるデスクトップから起動しようとすると、AppGuardによる起動制御が機能し、ポリシーに登録された信頼された発行元のデジタル署名を持たないHermeticWiperは起動そのものが許可されません。

同じく、ADなどを通じて配られた場合は、やはり起動までは許してしまうのですが、起動した後にワイプするドライバーを読み込む時点でAppGuardの改竄処理の防止によってドライバーの読み込みが阻止されて、全く攻撃ができずに終わります。

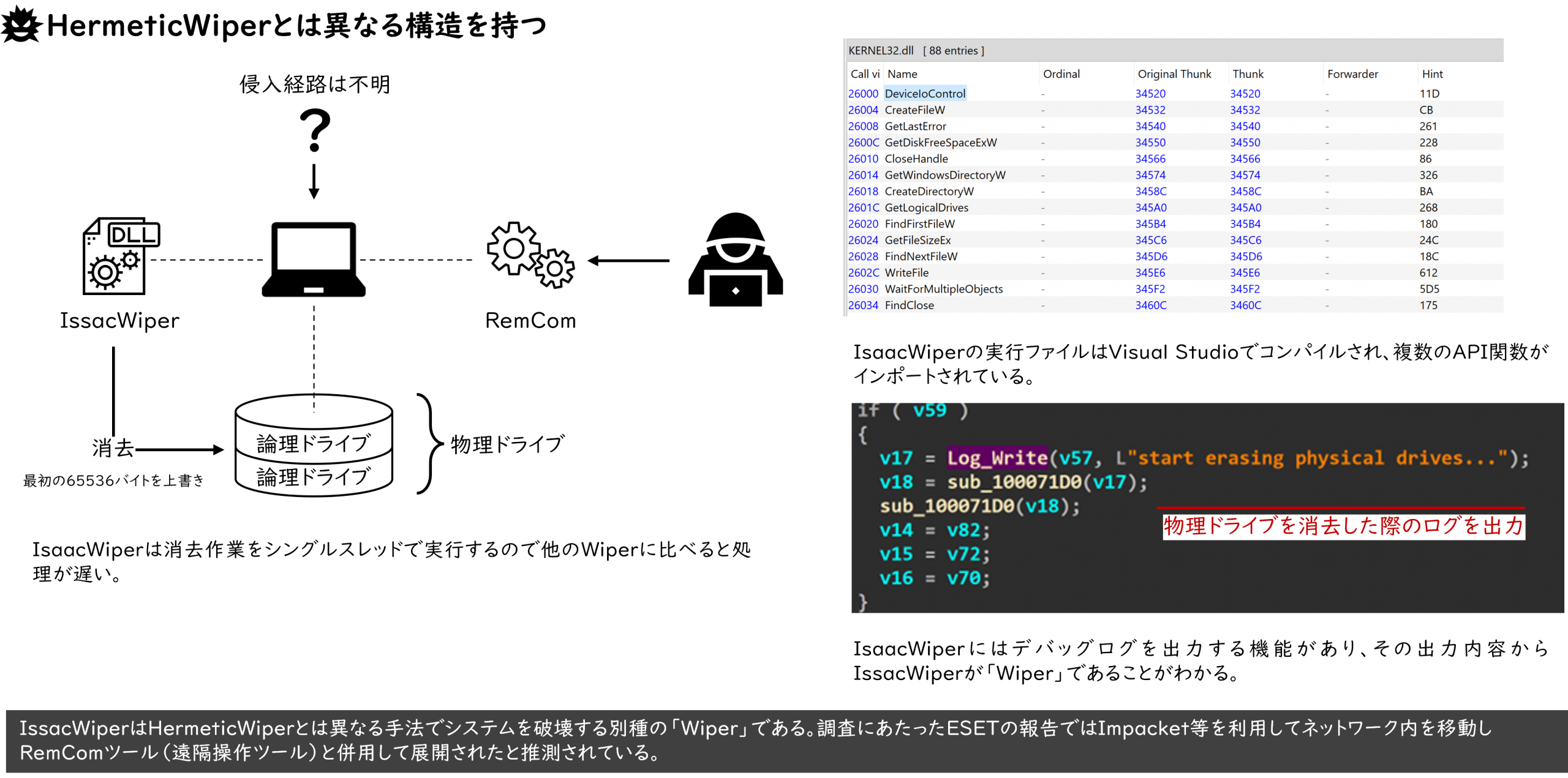

IssacWiperを調べてみた

IssacWiperですが、これも侵入経路は判明しておらず謎に包まれています。IssacWiperの中身を調べてみると、幾つかのコマンドが実装されているのがわかります。このIssacWiperにはデバッグログを出力する機能が付いていて、そのログの中にはオレンジ色の文字で「start erasing physical drives」と書いてありのがわかります。つまり「物理ドライブを消去したログの出力」ということが書いてあるので、こういった文字列から、恐らくWiperであろうと特定されました。攻撃の方法は、先ほどのHermeticWiperとほぼ同じだと推定されます。

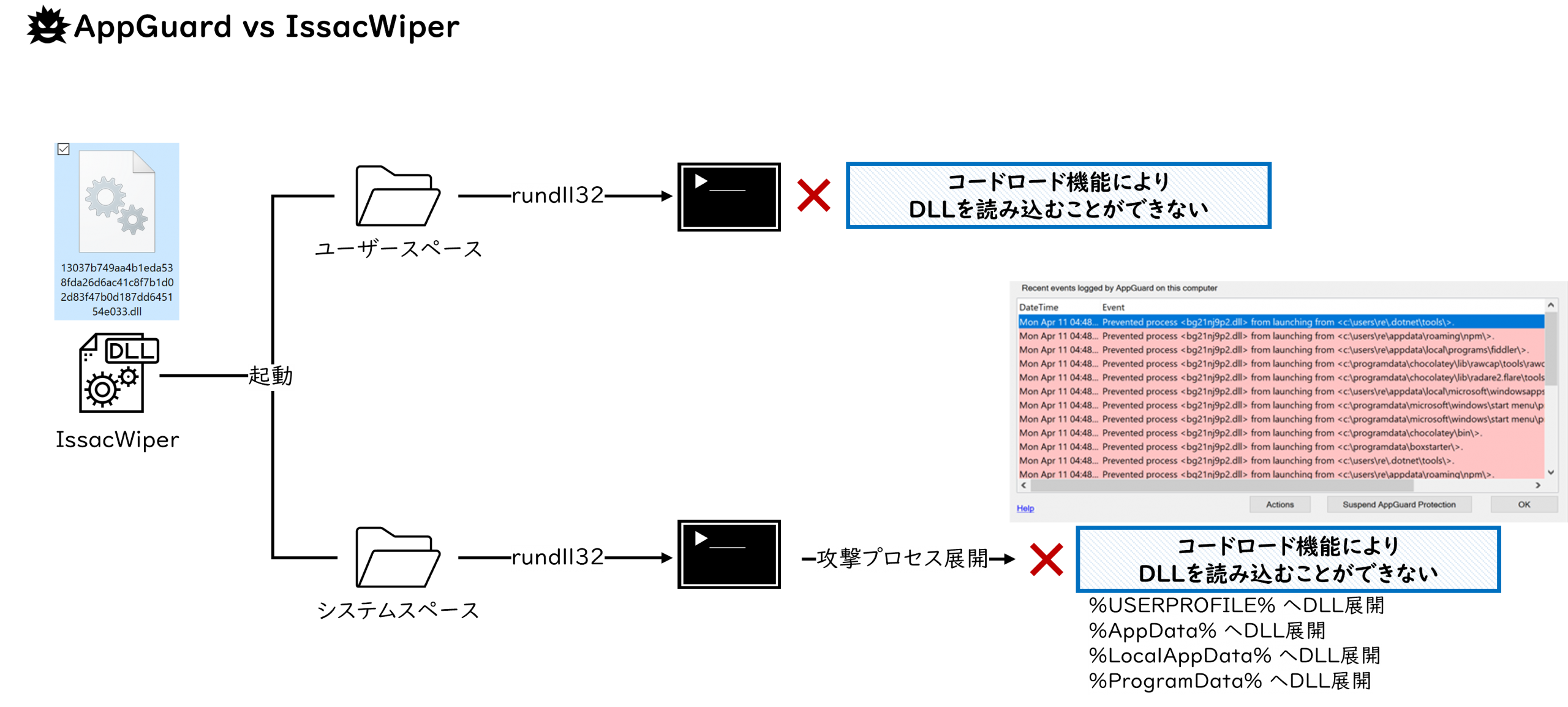

AppGuard 対 IssacWiper

最後にIssacWiperに対して、AppGuardは有効なのか?検証してみました。実際にサンプルをダウンロードしてユーザースペースから起動します。ここでもDLLを読み込むという動きがありますので、AppGuardが導入されている環境ではそもそもDLLの読み込みに制限がかかりますので発動ができません。システム上、Active Directoryで配られてしまったとしても、ワイプするために必要となるDLLの読み込みがコードロードによって制御されてしまうため、起動した後の攻撃プロセスの展開が全て失敗に終わります。このように、どのWiperをとってみても、攻撃ステップは基本的にほぼ同じでAppGuardによる防止が有効なのがわかります。

Wiper型のマルウェアを調べてみた感想

今回、Wiper型のマルウェアを調べてみての所感ですが、実際にWiperによる攻撃を受けた場合、防御できずに発動を許すと組織的にはかなり壊滅的な損害が出ることが考えられます。ランサムウェアとは違うということを認識した上で、攻撃のライフサイクルにおける初期段階でどう阻止するのかということを検討するべきだと考えます。

そして、Wiperといっても、わかっている限りでは攻撃手法そのものは昨今の流行りの手口を使っているだけで何か特別なものではありません。そのため、AppGuardを使っていただくという方策もありますが、併せて対策としては推奨される基本的なこと(脆弱性の解消、適切なアクセス制御、認証強化、アカウントや設定の棚卸しと見直し等)を徹底していけば、このような脅威もそこまで怖いものではないと言えます。新しいテクノロジーを活用することも大事ですが、くれぐれも基本的な取り組みを忘れないでください。

今回はウクライナのCERT-UAが非常に素晴らしい仕事をしていたと思います。Wiperに限らず、他の様々なサイバー攻撃に関してもタイムリーに情報を公開して、被害を最小化する取り組みをしていました。こうした混乱期にある中においても、彼らは適切に情報を発信するという取り組みをしています。CERT-UAのウェブサイトには、攻撃の手口が詳細に公開されているのでぜひ一度訪問してみてください。

そして最後に、AppGuardを使うことによって今回調査したWiper型のマルウェアの発症は確実に阻止することが証明できました。今回は、HermeticWiperとIssacWiperに焦点を当ててきましたが、最初に見つかったWhisperGateというWiperについても検体を入手し、それも他のものと同じように攻撃を発動させる前にAppGuardが阻止することを検証済みです。Wiperというマルウェアに対して、AppGuardは確かな効果があるといえるのではないかと思います。

2022年5月12日にLive配信されたセミナーをブログ化したものです。