攻撃者が構築するサイバー攻撃におけるエコシステムとランサムウェアの進化

Tech Note

本ブログは、2022年8月に発行された、「サイバーセキュリティの裏側から 2022」レポートの一部をブログ化したものです。

攻撃経路の変化

本記事では猛威を奮うランサムウェアに関連する動向と国内で発生したランサムウェア被害の中から興味深い事例をレポートします。ストーンビートセキュリティ株式会社の報告によれば、ランサムウェアによる被害は同社が実施した国内フォレンジック調査対応事案の約30%を占めており、調査期間中(2021年1月~2022年5月)においては「Emotet」に次ぐ被害となっています。

従来、ランサムウェアの感染経路としてはメールに添付されたファイルをトリガーとして発症するケースが大半でしたが、最近はリモートアクセス機能を提供するネットワーク機器を経由して内部ネットワークに侵入されるケースや、外部公開されたシステムの脆弱性を突いた不正アクセスによってランサムウェアに感染させられる事案が増加傾向にあります。

RaaSビジネスとIAB(Initial Access Broker)の台頭

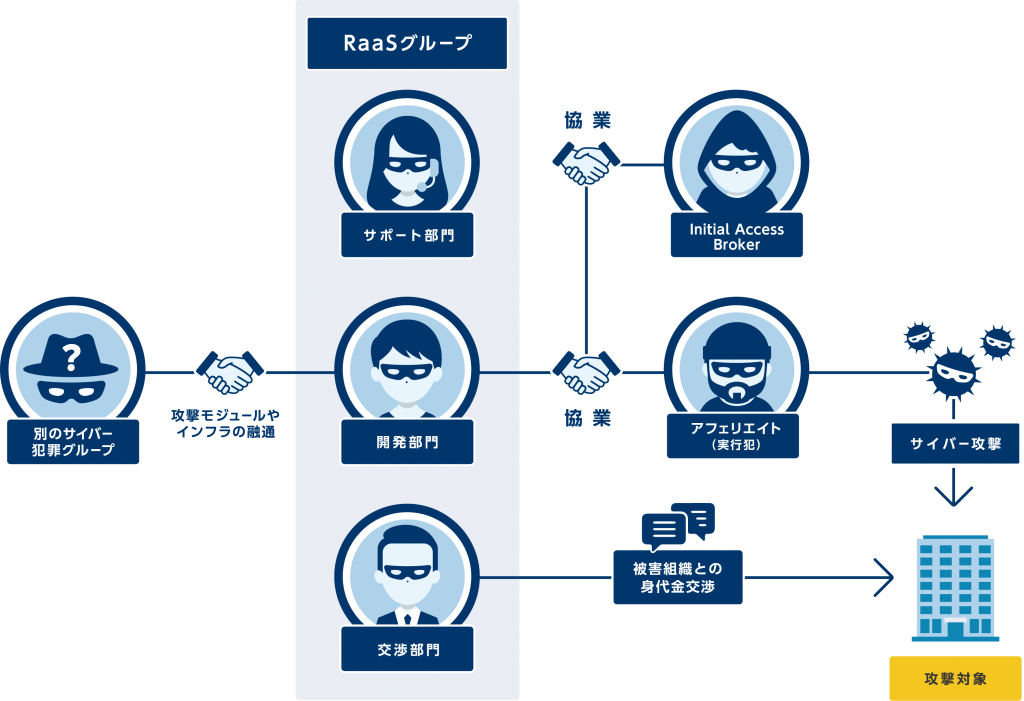

ランサムウェアによる被害が拡大する背景としては、攻撃者にとって容易かつ効率的に金銭を稼ぐ手段となっていることが挙げられます。数年前からRaaS(Ransomware-as-a-Service)と呼ばれるランサムウェアを使った攻撃をパッケージ化した仕組みが登場し、今や世界中に様々なRaaSグループが存在しています。RaaSグループの組織構造は各グループで様々ではありますが、主に「開発部門」「サポート部門」「交渉部門」といった構造になっています。ロシアのRaaSグループである「Conti」には、人事部門が存在しており、新メンバーのスカウトや組織内での報酬管理といった一般的な企業に近い組織形態を持つグループも存在しています。他にもRaaSグループは「アフィリエイト」と呼ばれる攻撃の実行役を担うパートナーを各所で募ったり、他の犯罪グループと手を組む等、サイバー攻撃におけるエコシステムを構築しています。

このエコシステムの中でも存在感を増して台頭してきているのがIAB(Initial Access Broker)です。彼らは、攻撃対象のネットワークやシステムに侵入するための情報を専門に扱っているサイバー犯罪者です。例えば、彼らが取り扱うものとして、セキュリティパッチが適用されていないネットワーク機器の所在や接続アカウント、脆弱な認証方式を採用している外部公開システムの存在等が挙げられます。

これまでは実行犯となる攻撃者自らが攻撃対象を地道に攻略していく必要がありましたが、手頃な価格で国や業種などを条件に攻撃可能な対象の情報をIABから入手することで、攻撃者は短時間かつ容易に攻撃対象のネットワークやシステムへ侵入することができるようになりました。その結果、従来から使われてきたメールやウェブアクセスという選択肢に加えて、前述のリモートアクセス機能を提供するネットワーク機器や脆弱な外部公開システム等の新たな侵入経路を通じた被害が増加することとなりました。

インサイダー(内部協力者)の勧誘

一部のRaaSグループでは、IABを利用せず攻撃対象組織の従業員を買収しようと試みていることがわかっています。例えば、RaaSグループの1つである「LockBit」は運営するリークサイト内で高額な報酬を餌に攻撃対象の組織に侵入するためのメールアカウント、VPNやRDP等の情報提供や、わざとマルウェアに感染してもらうといった話を持ち掛けていたことが確認されています。

別のケースとして、2020年8月に米国テスラ社が保有するネバダ州にあるギガファクトリーへサイバー攻撃を仕掛けるために100万ドルの報酬を餌にして従業員を買収しようと接触があったことが米国司法省によって発表されています。幸いにして従業員はこの誘いに乗らず、FBIに通報したことで事なきを得ましたが、攻撃者は様々な方法を使って攻撃対象を攻略しようとしていることがわかります。テクノロジーに基づく対策が重要であることは変わりませんが、組織として攻撃者からの甘い誘惑に乗らない様に従業員の倫理観を高める取り組みも併せて検討していくことが推奨されます。

図 従業員を買収しようと接触があったことをTwitterで公開したテスラ社

データを暗号化せずに身代金を要求するサイバー恐喝グループ

2022年6月1日、CISA(米国国土安全保障省サイバーセキュリティインフラセキュリティ庁)より「Karakurt」というサイバー恐喝グループのアラートが公表されました。「Karakurt」は攻撃対象を侵害した際にデータの暗号化は行わず、データの窃取のみを行います。主な窃取対象は雇用記録、健康記録、財務関連情報、知財情報、個人情報等が挙げられています。彼らは、データを盗み出すと被害者に対して盗み出したデータのサンプルを提示した上で、情報の公開又は第三者への売却を材料にして身代金の支払いを要求します。

また、特徴的なのは身代金の支払いを早期、かつ確実なものとするために被害者から盗み出したメールアドレスリストや電話番号を使って、従業員、取引先、顧客等に対してデータの漏洩を防ぐために被害者が「Karakurt」に対して早期に支払いを行うように促して欲しいとメッセージを送りつけるのです。CISAの報告では「Karakurt」が別のグループが以前に盗み出したデータを入手し、それは自分たちが改めて盗み出したものだと主張して身代金の支払いを要求するケースも確認されています。

「Karakurt」の様にデータの暗号化を伴わず、盗み出したデータを使って恐喝行為のみを行うグループは以前から複数確認されていますし、多くのRaaSグループはデータ暗号化+データ漏洩の二重恐喝をトレンドとして活動するようになっています。ランサムウェア感染=データ暗号化と結びつけるユーザーも多く、その対策としてバックアップが推奨されていますが、ランサムウェア対策としては併せてデータの漏洩対策も検討する必要があります。

データ漏洩は関係者、取引先や顧客にまで影響が及ぶ可能性があります。今や事業の推進が自組織のみで完結するケースは少なく、様々なステークホルダーを巻き込んでいます。外部に公開すべきではないデータが漏洩した場合、社会的な信用が大きく低下する恐れがあり、データの暗号化同様に気を配らなければなりません。

本項で紹介した「Karakurt」は何か特別な脅威であり、これまでとは違った取り組みが必要であると思うかもしれません。しかし、CISAの報告を読む限りでは「Karakurt」も他のサイバー犯罪者たちと同様に、未施錠のドアとも言える脆弱性を悪用して攻撃対象のネットワークへ侵入しています。IABという厄介な存在も暗躍していますが、第一に必要なことは自組織における攻撃対象となり得るポイントを減らす基本的な取り組みであるということを理解しておく必要があります。

進化するランサムウェア

ランサムウェアは前述のとおり、攻撃者の間でエコシステムが構築され、彼らが金銭を獲得するための優れたビジネスモデルが確立しつつあります。RaaSグループ間でアフィリエイトを獲得するための競争も確認されている中で、ランサムウェア自体も進化の兆しを見せています。

① 暗号化処理の高速化

攻撃者がランサムウェアによる暗号化を身代金要求の手段として利用する場合、システム管理者に検知されないように暗号化処理を完遂させる必要があるため、暗号化処理速度の向上は重要課題の1つとなります。

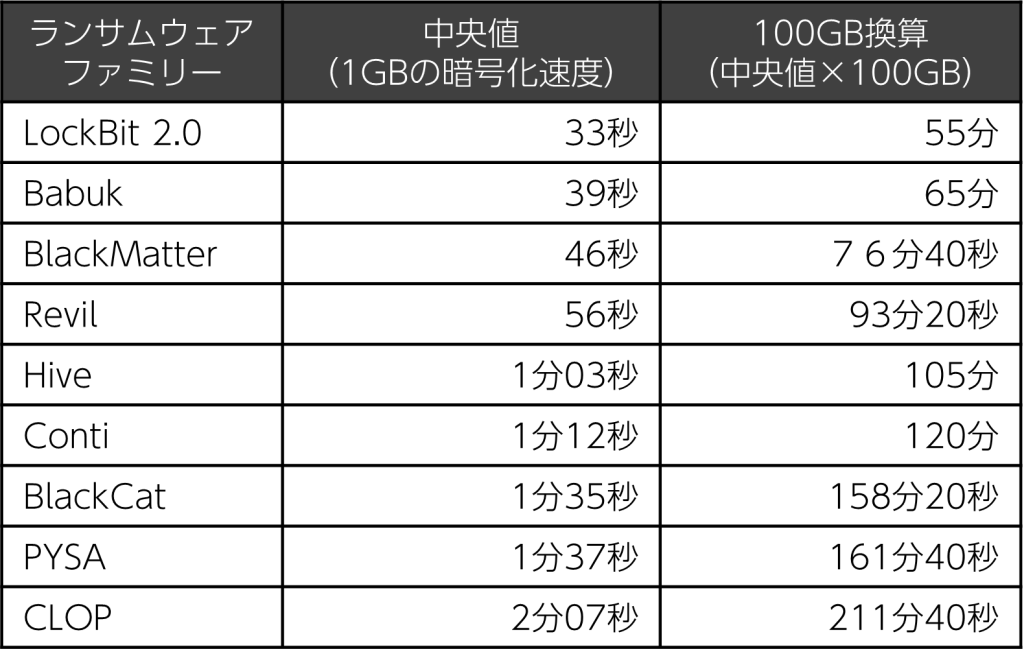

下表は株式会社Blue Planet-worksが2022年6月14日に実施した、主要なRaaSファミリーによるファイル暗号化速度の計測結果になります。暗号化速度にバラツキはあるものの「LockBit 2.0」や「Babuk」が利用するランサムウェアの暗号化速度は他を圧倒しています。

この計測結果を踏まえると、EDR等のIoC(Indicator of Compromise:侵害の指標)/IoA(Indicator of Attack:攻撃の指標)に基づく検知システムを利用していたとしても、暗号化が開始されてしまうと検知から対処までの時間的な猶予がなく、業務の継続性に大きな影響が生じると考えられます。特にネットワーク内で同時多発的に暗号化処理を開始されるとさらに対処が困難となります。

ランサムウェア対策を検討する上で、侵入から発症するまでの間に検知・対処できることが望ましいですが、実現するためには状況に応じた検知ルールの追加・修正やSOCのスキルレベルに大きく依存してしまうため、その不確実性を払拭しきるのは並大抵のことではありません。現実的には、侵入の阻止や発症の阻止といった異なるアプローチの検討も併せて視野に入れて対策を検討する必要があります。

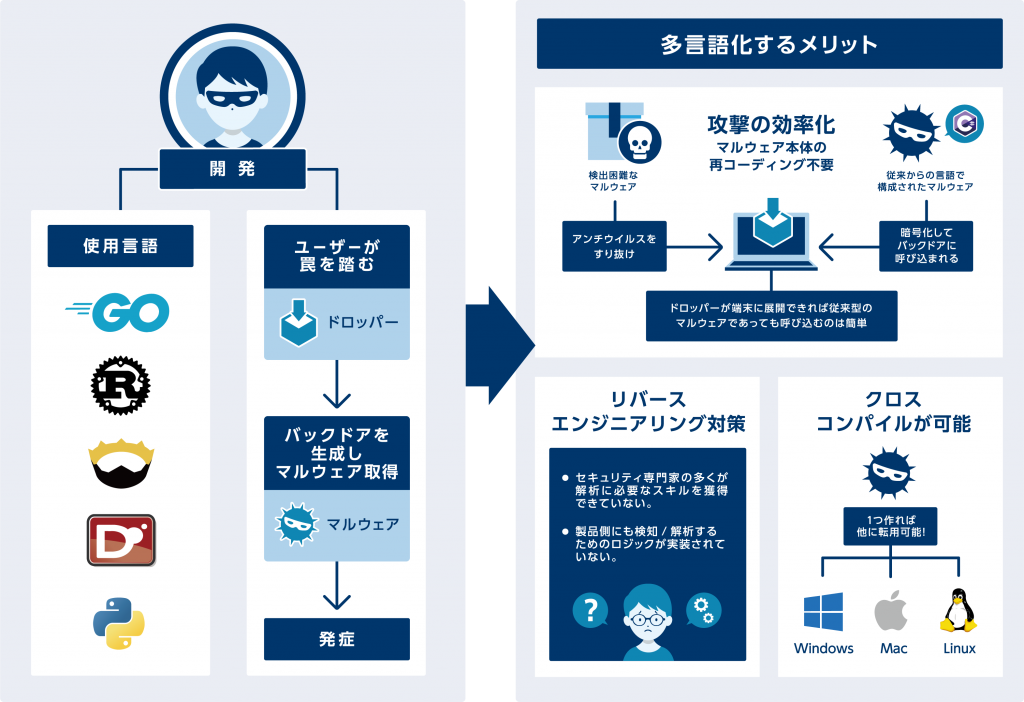

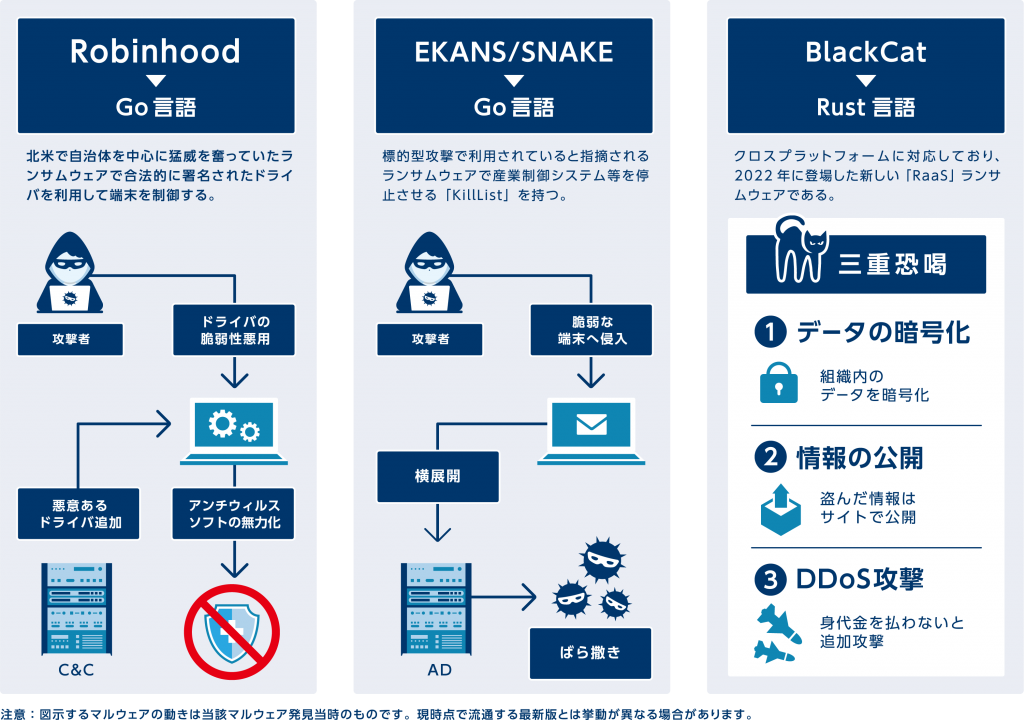

② アンチウイルスで検知できない言語で書かれたマルウェア

マルウェアを構成するプログラム言語としてはC言語ファミリーが一般的ですが、最近ではGo、Rust、Nim、D、Pythonといった異なるプログラム言語で書かれたマルウェアが台頭してきています。これらのプログラム言語で書かれたマルウェアを難読化処理することで、従来のマルウェアと比べてもリバースエンジニwアリング(マルウェアの構造分析を行い検出するための情報を得ること)を困難にすることができます。また、その性質からクロスコンパイル(単一のソースコードを元にして異なるOS環境向けに実行可能なものとして生成すること)できるものも多く、Windows以外のOSに対しても流用できるため、攻撃者にとっては検出されにくく使いやすいというメリットがあります。

また、現時点では多くのセキュリティ対策ツールがこれらのプログラム言語で構成されたマルウェアの解析に必要となる機能実装が十分にできていない状況が攻撃者にとっては魅力的です。

他のプログラム言語で構成される対象はマルウェア本体とマルウェアを呼び込むドロッパーが挙げられます。前者は前述のとおり、それ自体が検知されにくくなり、他OSへの多面展開が容易になります。後者は侵入後にバックドアとして機能することから、マルウェア本体を再コーディングしなくて良いため、様々なマルウェアを展開する上で使いまわしができるメリットがあります。

かつて国内大手製造業を襲ったランサムウェアも従来とは異なるプログラム言語で構成されていたことがわかっており、セキュリティ対策に注力していた組織においても、その検出が非常に困難であったことが伺い知れます。

2023年版セキュリティレポートを公開中!

↓↓↓詳しくはこちらから↓↓↓