ランサムウェア被害事例からの教訓:フォレンジック調査で明らかになった攻撃の仕組み

Tech Note

本ブログは、2022年8月に発行された、「サイバーセキュリティの裏側から 2022」レポートの一部をブログ化したものです。

ランサムウェアによる国内インシデント事例

本記事では、ストーンビートセキュリティ株式会社が実施した国内で実際に発生したランサムウェアによる侵害事案のフォレンジック調査から、非常に高度な手法が用いられていた事案の詳細を紹介します。フォレンジック調査とは、侵害されたデバイスやネットワークに残された攻撃の痕跡からインシデントの原因や影響範囲を調査するものです。この事案では、いわゆる「マルウェア」と定義されるもの(対象へ害を与えたり、悪用することを目的としたソフトウェア)が利用されておらず、攻撃対象となったWindows OSが標準機能として提供しているツールや機能だけを悪用して暗号化が行われました。

(1) インシデント概要

ある日の未明、企業Aが保有するサーバーの大部分(約250台)と一部のクライアント端末のデータが何者かによって暗号化され、サーバーが正常稼働できなくなり、業務停止に陥りました。

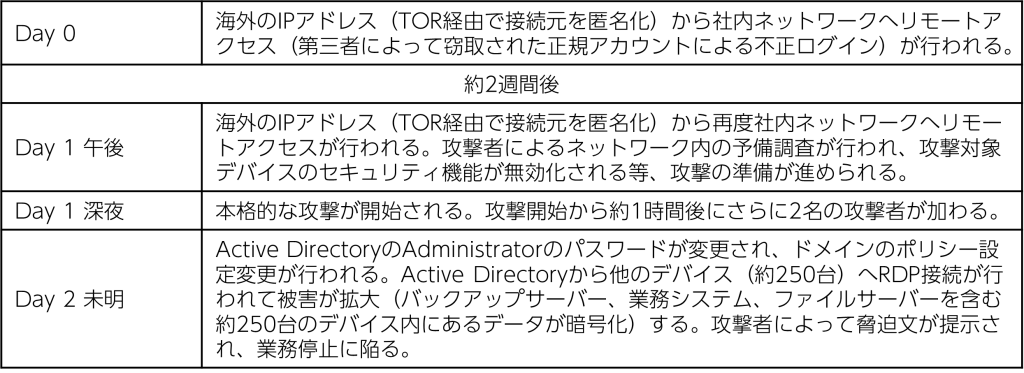

(2) インシデントタイムライン

(3) 原因の特定

フォレンジック調査によって明らかになった攻撃の全体像は下図のとおりです。

図 攻撃の全体像

① 社内ネットワークへの接続方法

Active Directoryのイベントログを調査したところ、攻撃者は外部からVPN接続を確立した状態でActive DirectoryへRDP接続していたことが確認されました。そのため、攻撃者は事前にVPN機器との間にVPN接続を確立するための正規のID・パスワードを保持していたことになります。VPN機器を調査したところ、使用していたVPN機器のバージョン情報からアカウント情報を窃取可能な脆弱性(CVE-2021-22893)が未修正の状態であったことが確認されたことから、攻撃者はこの脆弱性を悪用してVPN機器内に保存されていたID・パスワードを窃取したと考えられます。

② Active Directoryの侵害方法

Active Directoryを調査したところ、Active Directoryを稼働させているWindows Serverが長期に渡ってWindows Updateが実施されていないことがわかりました。また、2020年に発見された「Zerologon(CVE-2020-1472)」が悪用可能な状態であったこともわかりました。管理者への聞き取り結果として、脆弱性への対策の必要性は理解していたものの、業務が多忙であったことから対策が後回しになっていたようです。

「Zerologon」は、Active Directoryが配下のクライアントと通信をする際に利用される「MS-NRPC(Netlogon Remote Protocol)」の暗号化処理における実装の不備によって、ドメイン管理者権限を第三者に取得されてしまう極めて危険な脆弱性です。侵害時に保全したデータから、同じ条件のActive Directory環境を再現したところ「Zerologon」を悪用して管理者権限を取得できることが確認できたことと、イベントログからこの脆弱性を悪用してActive Directoryの管理者権限パスワードが外部から変更されたことが確認されました。

③ 攻撃対象デバイスの侵害方法

Active Directoryの管理者権限が攻撃者に取得された場合、同一ドメインに所属するクライアント端末やサーバーに対してリモートログオンが可能となります。攻撃者はネットワーク上で稼働していたほぼ全てのサーバーにRDP接続を行った上で、データの暗号化を行っています。

(4) フォレンジック調査で明らかになったこと

① 複数の攻撃者によって手動で攻撃が展開されていた

VPN機器のログや侵害されたサーバーのイベントログ、RDP接続時のキャッシュ情報等から、本件は少なくとも3名の攻撃者によって実行されたことが確認されました。Day 0時には1名で攻撃が開始され、その後のDay 1午後に同じ攻撃者が再度侵入、他の2名はDay 1深夜の攻撃開始後に参加しています。そのため、最初に侵入した1名が本件の首謀者であり、後から侵入した2名は協力者に相当する人物であったと想定されます。

② マルウェアが利用されない攻撃手法

本件が一般的にイメージされるサイバー攻撃と異なる点は、マルウェアを一切使用していないという点です。攻撃者にとっては、マルウェアを使用する方が攻撃の一部又は全部を自動化できる利点はありますが、一方でセキュリティ対策ツールにより検知されるリスクがあります。本件では、Windowsの正規サービスを活用しつつ、暗号化においても正規の暗号化ツール(BitLocker)を利用しているため、データの暗号化が行われるまでシステム管理者に気づかれることなく攻撃が遂行されていました。一連の手口から、セキュリティ対策ツールの検知ロジックや回避テクニックに精通している熟練の攻撃者であったことが伺えます。

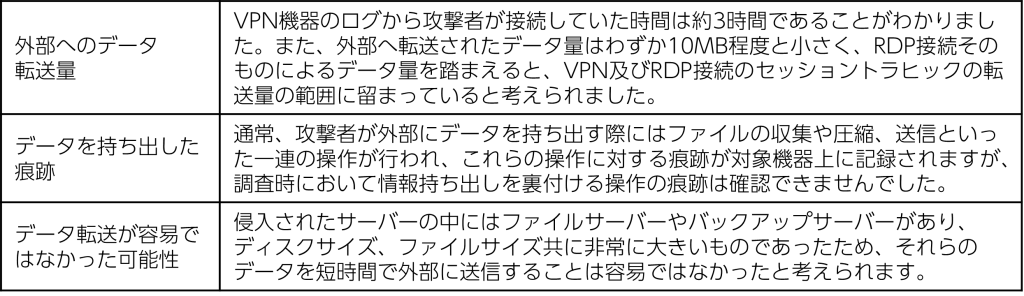

③ 外部への情報漏洩

ランサムウェアは要求した身代金を手に入れるために、データの暗号化を実施する前にこれらのデータを持ち出すことがあります。本件でも情報漏洩の調査が行われましたが、以下の3つの理由により情報漏洩には至っていないと判断されました。

(5) 攻撃者の目的

暗号化の被害に遭ったデバイスのデスクトップには「ファイルを暗号化した。復号キーが欲しければ仮想通貨で要求額を支払え」という内容が記載された脅迫文が大量に作成されていました。前述のとおり、情報の持ち出しが目的ではなかったとすれば、純粋にデータの暗号化による金銭の要求が攻撃者の目的であったと考えられます。

(6) AppGuardが導入されていた場合

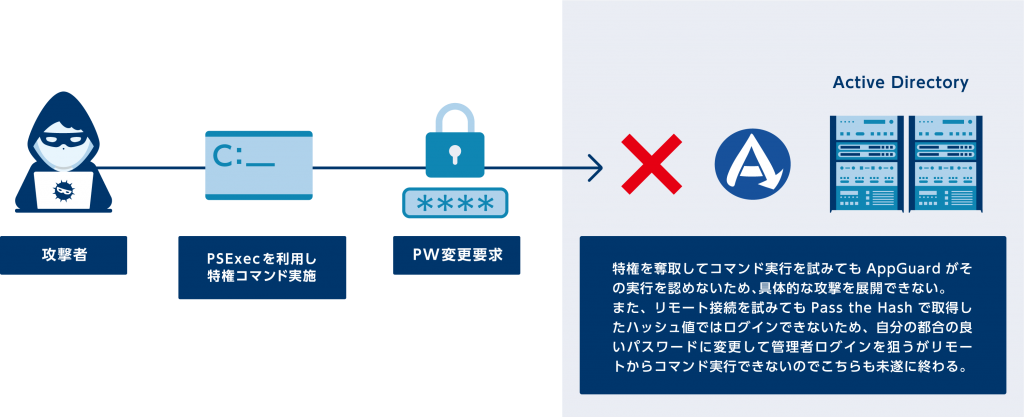

本件においてAppGuardが使われていた場合、どうなっていたでしょうか? 調査結果に基づいて考察します。まず、AppGuardはWindows OSを対象とした製品であるため、VPN機器を通じた内部ネットワークへの侵入及びポートスキャンを阻止することはできません。しかし、Active Directoryの存在が攻撃者に知られたとしてもAppGuardが導入されていることで、以下に示すとおり「Zerologon(CVE-2020-1472)」を悪用してActive Directoryを掌握することはできません。結果として、Active Directoryを踏み台とした攻撃者の最終目的を阻止することが可能です。

図 Zerologonを悪用した攻撃を阻止するAppGuard

Active Directoryに導入されたAppGuardは、ポリシーに基づいて内外から干渉ができないロックダウン状態を作り出します。攻撃者は「Zerologon」の脆弱性を悪用して特権コマンドをActive Directoryに送り込もうとしますが、AppGuardによって外部からActive Directoryに対するコマンドの実行が許可されないため、パスワードの変更を含めて一切の干渉が成立せず、攻撃のライフサイクルを分断することが可能です。

ランサムウェア被害にあわないために意識すべきこと

前項で取り上げた侵害事案では、VPN機器のファームウェア更新が適切に行われていれば内部ネットワークへの侵入を防ぐことができました。また、Active Directoryにおいても定期的な脆弱性対応(OS・ソフトウェア)が行われていれば「Zerologon」の脆弱性を悪用されず、管理者権限を取られることもなく被害の拡大を最小限に留めることができたはずです。

セキュリティインシデント全般に言えることですが、基本的な対策を徹底することでインシデントの発生を防ぐ、又は極小化することが可能です。平時の状態から安全な状態を維持する取り組み(脆弱性管理、設定の棚卸し、アクセス制御、認証等)ができているか、今一度点検・確認されることを強く推奨します。

また、フォレンジック調査のプロフェッショナルであるストーンビートセキュリティ株式会社は、インシデント発生時における効果的な調査を実現するために推奨すべき事項として以下を挙げています。

(1) ログ所得期間の見直し

Windows OSは仕様としてイベントログを生成します。イベントログはフォレンジック調査において非常に重要であり、イベントログの有無で調査の難易度は大きく変わります。残念ながら初期設定値で取得できるイベントログの期間は短く、インシデント発生時点のログが残っていないというケースはよく見られます。実際に保存するログはログの量、ディスク容量を考慮する必要がありますが、少なくとも3ヶ月程度はログを保存するように設定することが推奨されます。

(2) 取得するログの種類の見直し

ファイルへのアクセス履歴はWindows OSの初期設定では記録されず、監査ログを有効にする必要があります。ただし、取得するログの種類を増やすとディスク容量がひっ迫する恐れがあります。システム構成や環境を考慮の上、取得するログの種類について検討することが推奨されます。

(3) 可視性を高めるためのツールの活用

フォレンジック調査においては、プログラムの実行やプロセスの挙動を抑えることが重要になります。そのため、遡ってプロセスの実行及び追跡が可能となるEDR等のセキュリティ対策ツールの活用が推奨されます。

(4) 環境の保全

自組織でなんとかしようとして色々と着手したことによって、情報が錯乱して追跡調査が困難になるケースも多いため、外部の専門家に協力を要請する場合には保全を最優先とすることが推奨されます。

(5) 複数のフォレンジック事業者のリストアップ

外部の専門家に協力を要請する前提なのであれば、複数のフォレンジック事業者をあらかじめリストアップしておくことで、いざという時にスムーズに対応を進めることが可能となります。流行性のあるマルウェアが猛威を振るっていた場合、一時的にフォレンジック事業者側の人的リソースに余裕がなくなることも想定され、いざという時に協力を得ることができない可能性があります。そのため、特定の事業者だけではなく、複数の事業者にコンタクトできるようにしておき、対応できる事業者と早期に見つけられる様にしておくことが推奨されます。

2023年版セキュリティレポートを公開中!

↓↓↓詳しくはこちらから↓↓↓