ウィルス対策ソフトが機能しないとき、あなたはどうする -前編-

Tech Note

テレワークを安全に行うために欠かせないウィルス対策ソフト

新型コロナウィルスの拡大を防止するため、多くの皆さんはテレワークの実施を余儀なくされていることと思います。もちろん筆者もその一人で、会社や個人のパソコンを駆使して在宅で業務をしています。そしてテレワークをするためにはパソコンをインターネットに接続するので、ウィルス対策ソフトも欠かせないアプリケーションです。筆者が利用しているAppGuardもテレワーク端末の強化対策の一つです。

Blog:テレワークを安全に行うために実践すべきこと

ほとんどのウィルス対策ソフトに共通する脆弱性の存在

ところが、ほぼすべてのウィルス対策ソフトをバイパスする手法が存在することを米国サイバーセキュリティー会社のRACK911 Labsが4月20日に公表しました。

Exploiting (Almost) Every Antivirus Software

https://www.rack911labs.com/research/exploiting-almost-every-antivirus-software/

この手法は非常に簡単な考え方であるにも関わらず、オペレーシングシステムやウィルス対策ソフト自身を破壊できてしまいます。でも安心してください、同社は2018年秋ごろから影響を受けるセキュリティベンダーに対して脆弱性レポートを送付して対策を促してきました。RACK911 Labs社の懸命な努力の結果、ほとんどのベンダーはこの脆弱性が公開される前に少なくとも6カ月の猶予が与えられたことから、その対策が完了していると報告されています。

ウィルス対策ソフトを攻撃ツールとして利用できる

なぜ、各ベンダーの対策が完了するまで公開しないほどリスクが高かったのでしょうか?

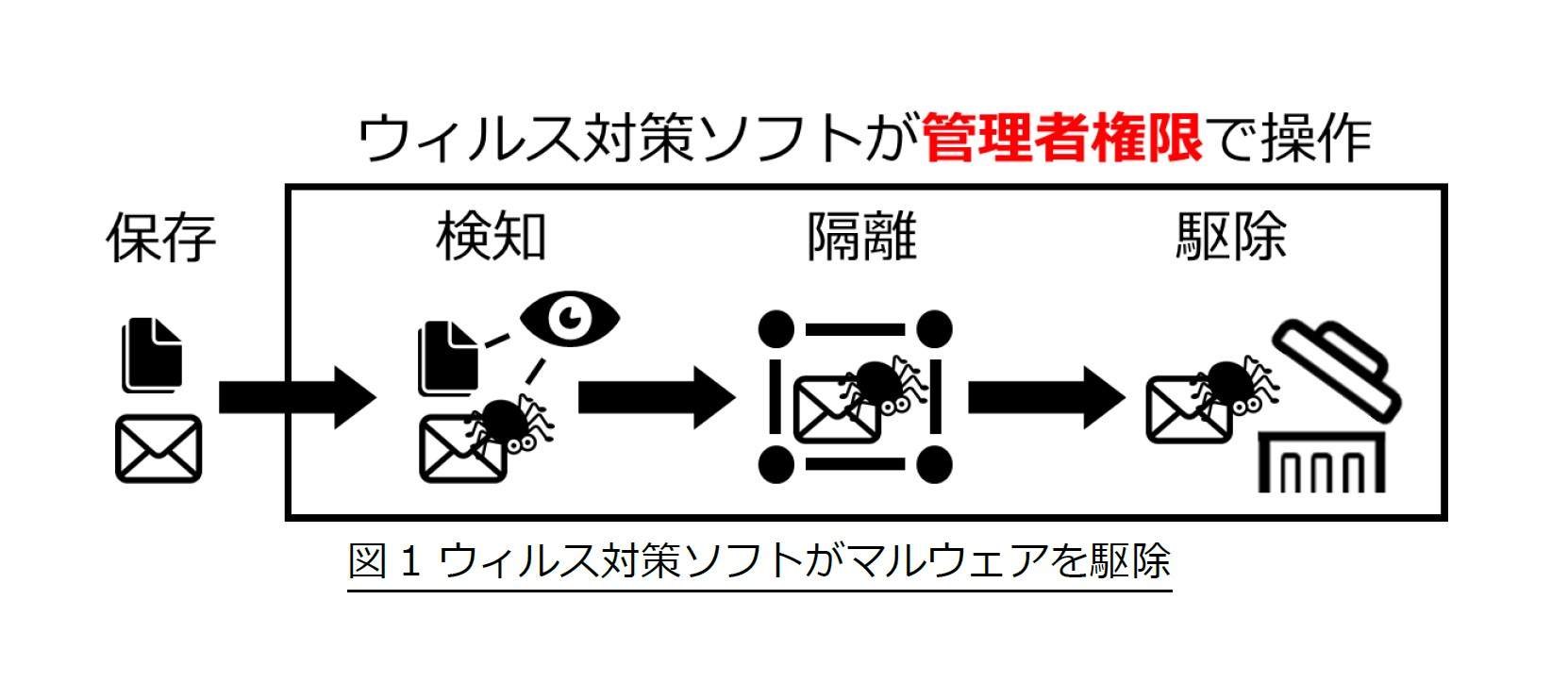

ウィルス対策ソフトはパソコンに保存されたファイルを発見すると、そのファイルをスキャンしてマルウェアを検知します。検知したマルウェア(ファイル)は隔離し、そして駆除することでパソコンの安全性を維持しています。これらの動作は管理者権限で実行されます(図1)。

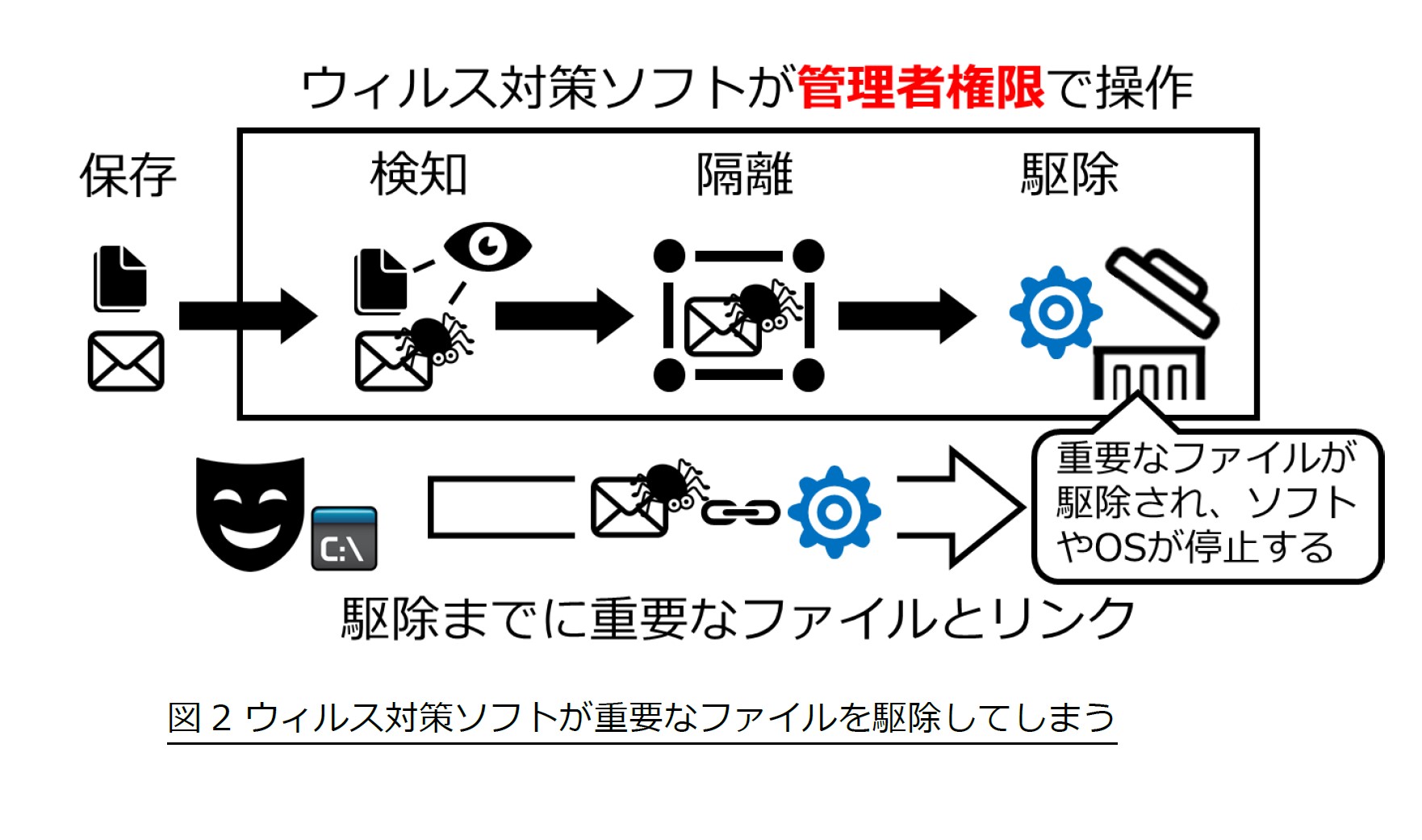

公表された手法とは、ウィルス対策ソフトが管理者権限をもってマルウェアを検知してから隔離、駆除する一連の操作にタイムラグがあり、その瞬間にWindowsシステムで利用されるディレクトリジャンクションやLinux、MacOSでよく利用されるシンボリックリンクというフォルダまたはファイルを連携する機能を偽装して、オペレーシングシステムやウィルス対策ソフトの重要なファイルを削除したり置き換えたりすることが出来るというものです。ウィルス対策ソフトがマルウェアを駆除しているつもりが自己破壊を起こさせるということも可能なのです(図2)。

つまり、ウィルス対策ソフトが管理者となり特定のファイルを削除できる攻撃ツールとなってしまうためリスクが高かったのです。

AppGuardを攻撃ツールとして利用出来るのか?

ほとんどのセキュリティベンダーはこの脆弱性が公開される前に対策が完了していることはRACK911 Labsのレポートでも記述されていますが、すこし考えてみてください。発見されてから対策が完了するまでの期間、少なくとも1年以上はウィルス対策ソフトが攻撃ツールとして利用されてしまう可能性があったということです。

筆者が利用しているAppGuardも同じ手法で攻撃ツールとして利用されてしまうのでしょうか?答えはNOです。OSプロテクト型のAppGuardにはこの手法が全く通用しません。なぜならマルウェアの検知・隔離・駆除という動作が必要のない防御メカニズムだからです。そのメカニズムをご説明します。

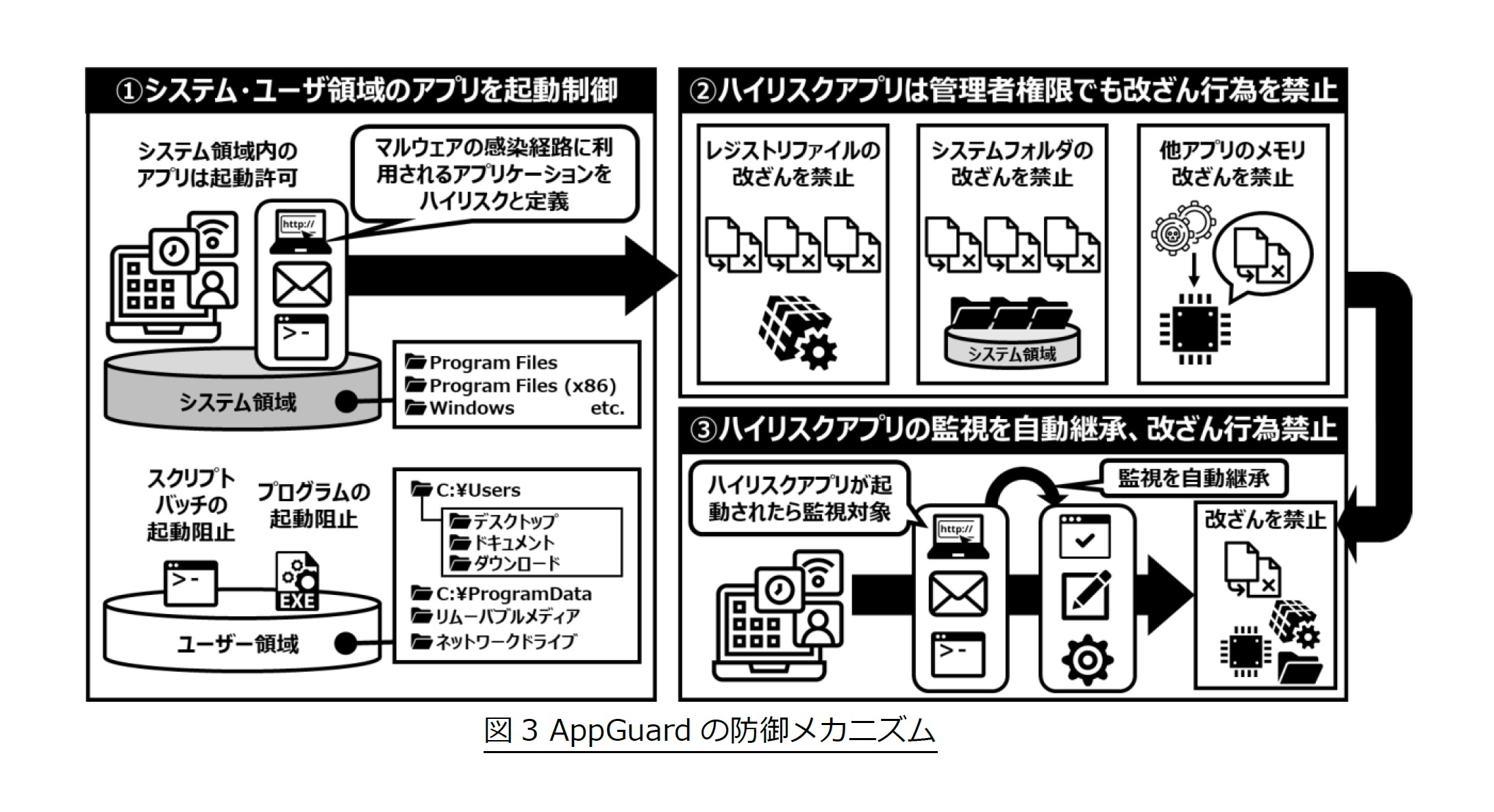

AppGuardは大きく3つのメカニズムで防御しています(図3)。

① アプリケーション起動制御

AppGuardは「ユーザ領域」と定義された場所から実行される信頼されていないアプリケーションプログラムを起動制御します。攻撃者はマルウェアの生成につながる攻撃プロセスを実行することができません。そのためウィルス対策ソフトのように侵入してきたマルウェアを検知する必要がありません。

② 改ざん処理の防止

AppGuardは外部の攻撃者から利用されやすく攻撃の起点となるアプリケーションを「ハイリスクアプリケーション」と定義しています。起動されたハイリスクアプリケーションは常に監視して、不正アクセスを成立させるために必要な3つの改ざん行為を防止します。管理者権限でハイリスクアプリケーションを起動しても改ざん行為は出来ません。

ウィルス対策ソフトのようにファイルを駆除する動作は行いません。

③ 監視の自動継承

AppGuardはハイリスクアプリケーションが起点とならなくても、他のアプリケーションがハイリスクアプリケーションを起動した瞬間から自動的に監視を開始します。その監視対象は後続して起動されるアプリケーションにも自動的に継承されます。外部の攻撃者が未知の脆弱性を有するアプリケーション経由でハイリスクアプリケーションを利用しても不正な改ざん行為を防止します。

ウィルス対策ソフトのように未知の脅威に対して、都度対策をする必要がありません。

OSプロテクト型のAppGuardはRACK911 Labsより報告されている脆弱性の影響を全く受けないことをご理解いただけましたでしょうか?

百聞は一見に如かず、次号では実際に攻撃を試した結果とその攻撃に対するAppGuardの効果についてお話しします。

2020年5月12日

株式会社Blue Planet-works

Chief Product Officer

坂尻浩孝

ウィルス対策ソフトが機能しないとき、あなたはどうする -後編- の記事へ進む

AppGuardで感染対策を!