長期休暇における情報セキュリティ対策 Vol.3

Tech Note

長期休暇に関連するセキュリティ・インシデント (Case 2)

前回に引き続き、インシデントケースをご紹介させていただきます。

Case 2:業務端末の私的利用によるマルウェア感染

このケースでは筆者が実際に相談を受けたある企業の実例をご紹介します。

A社の田中さん(仮名)が年明け早々に業務で必要となる資料作成のために承認を得た上で業務端末を自宅に持ち帰りました。田中さんは年末年始の休暇を使って資料作成に勤しむのですが、作業の息抜きに業務端末を使って私的なウェブブラウジング(ブラウザを通じてウェブサイトを閲覧する行為)をしてしまいます。予想がつくと思いますが、この私的なウェブブラウジングによって最終的にこの業務端末はマルウェアに感染してしまいます。

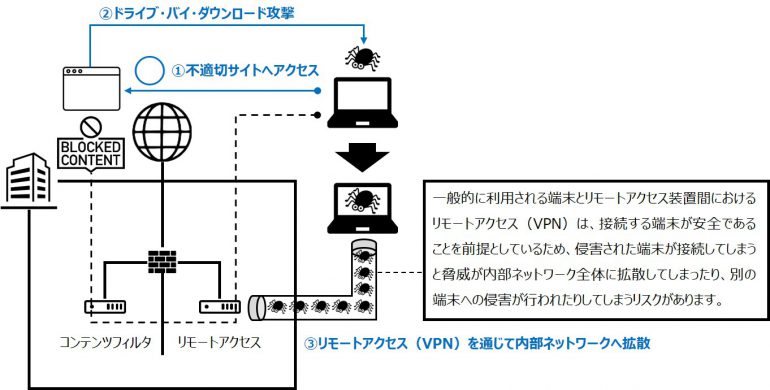

A社はウェブサイトの閲覧には社内に設置しているコンテンツフィルタを通してアクセスさせていたので不適切なウェブサイトには閲覧制限がかかっている状態でした。また、業務端末を外部に持ち出す場合、必ずリモートアクセスツールを通じて社内に接続してからインターネットを利用することになっていました。しかし、田中さんはリモートアクセスツールで社内へ接続せずに直接インターネットへ接続していたことからコンテンツフィルタを経由していませんでした。A社のシステム担当者によれば、田中さんは社内にリモートアクセスしない状態であれば、普段は制限されている不適切なウェブサイトを閲覧できることを知っていたそうです。「少しぐらいなら大丈夫だろう」という気の緩みがインシデントを発生させる引き金を引いてしまったのです。

田中さんは業務端末がマルウェアに感染したことには気が付かず、私的なウェブブラウジングの後に社内へリモートアクセスしてしまったことで、感染したマルウェアが田中さんの業務端末を通じて社内ネットワークに向かって拡散するという状況が発生してしまいました。その結果、社内のセキュリティ監視装置からは大量のアラートが発生する事態にまで発展してしまいました。幸いにして長期休暇中だったこともあり、業務端末のほとんどがオフラインになっていて事なきを得ましたが、大量のアラート発生を調査するために担当者は休暇返上で状況確認せざるを得なかったそうです。

働き方が多様化して社外で業務端末をインターネットに接続する機会が増えています。しかし、システム管理者として認識しなければならないのは、社内と社外ではセキュリティレベルに差異があるということです。例えば、「ファイアウォール装置」「UTM」と称されるインターネットと社内ネットワークの境界線に配置されるセキュリティ対策装置は社外からインターネット接続する際には経由しないため、その恩恵を受けるためには前述のリモートアクセス等により社内経由のインターネット接続を確立しなければなりません。公衆無線LANやホテルのインターネット接続サービス等は、業務端末が直接インターネットに接続されますので端末内のセキュリティ機構だけで安全措置を講じることになりますので必然的にセキュリティレベルは低下します。

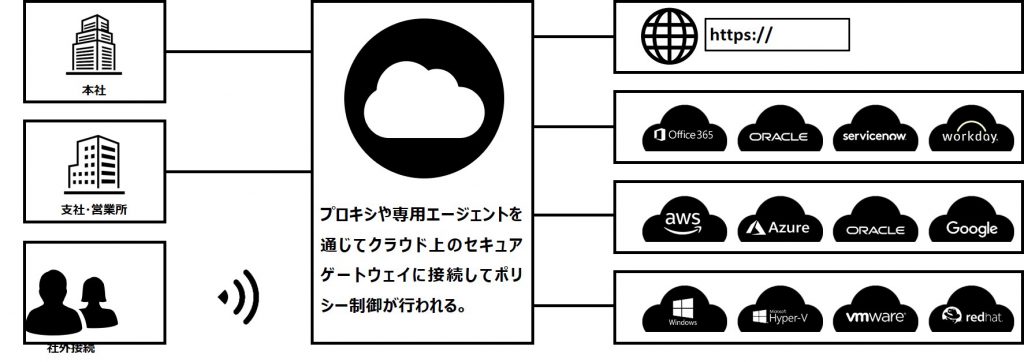

もしかしたら、皆様の組織内にもセキュリティポリシーの整備やシステム的な対策を施していても、田中さんの様にそのポリシーを守らなかったり、対策の抜け道を見つけている従業員がいるかもしれません。この様なシナリオを想定するのであれば、業務端末がどこからインターネットに接続しようとも、必ず社内と同じセキュリティポリシーが適用されるようなゲートウェイソリューションを検討してみるのも良いと思います。

次回はシリーズ最終回、仕事始めに発生する可能性があるケースについてご紹介します。

2019年12月26日

株式会社Blue Planet-works

Director, Security Advisor

鴫原祐輔

AppGuardで感染対策を!