モノづくりの基盤がゆらぐ~テレワークの弱点を利用されないために~

Tech Note

サイバー攻撃の変化

2020年6月9日、国内大手自動車メーカーにおいてマルウェア感染が原因で国内外の工場稼働に伴うシステム障害を発生させていたことが明らかになりました。本件はサイバー攻撃が企業の根幹を成す生産システムに対しても甚大な影響を及ぼしてしまうことを浮き彫りにしました。

現時点ではセキュリティの観点から詳細は開示されていませんが、Malwarebytes Labsより使用されたマルウェアと考えられている検体を基に技術的な観点のレポートがブログで公開されています。本件で使用されたと考えられているのはランサムウェアのEKANS/SNAKEファミリーの1つです。このマルウェアは2019年12月中旬頃から観測され、ランサムウェア特有の情報暗号化に失敗すると産業用制御(ICS)システムに関連するプロセスを停止する機能を発動させることがわかっています。

本件で使用されたマルウェアは被害に遭った自動車メーカーのネットワークで利用されているドメイン名の名前解決が特定のIPアドレスとして解決される場合のみ感染活動を継続する特別な仕様になっていることがわかっています。この様な手口は近年では珍しいものではなく、サンドボックス等の調査環境での解析を妨害する1つの手法として知られています。マルウェア内に攻撃対象のネットワークで利用されている情報が含まれていたことから、標的を定め入念な準備を行った上で行動に移したことが想像できます。

侵入経路については本稿執筆時には判明していませんが、1つの可能性として挙げられているのが外部に公開されていたRDP(リモートデスクトッププロトコル)が悪用されたのではないかということです。今回の被害はCOVID-19感染拡大対策として利用が増えたRDPを悪用したランサムウェア攻撃の流れを汲み、その目的がデータを暗号化するだけではなく生産システムへも影響を及ぼすなど、標的型攻撃が多段的に変化していることを示唆しています。

業務環境の変化と弱点

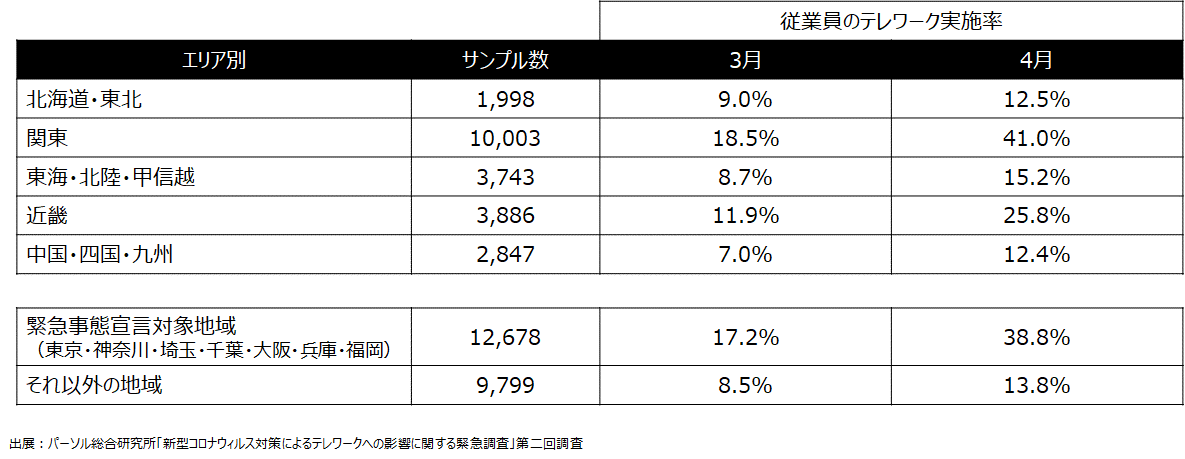

COVID-19感染拡大対策における新しいワークスタイルとしてテレワークの導入が推奨され、特に緊急事態宣言対象地域では実施率が高くなっています。しかし、一方ではそれ以外の地域においては想定をはるかに下回る実施率であり、業態的にテレワークが難しい又は時間的に環境を準備できなかった等の要因が考えられます。

それでも確実に世の中においてテレワークの導入は加速し始めています。テレワークを実現するためにはネットワーク経由で社内の情報システムに接続する必要があります。その接続方法の1つに前述したRDPがあります。RDPは遠隔から社内のPCを操作する仮想デスクトップの仕組みです。

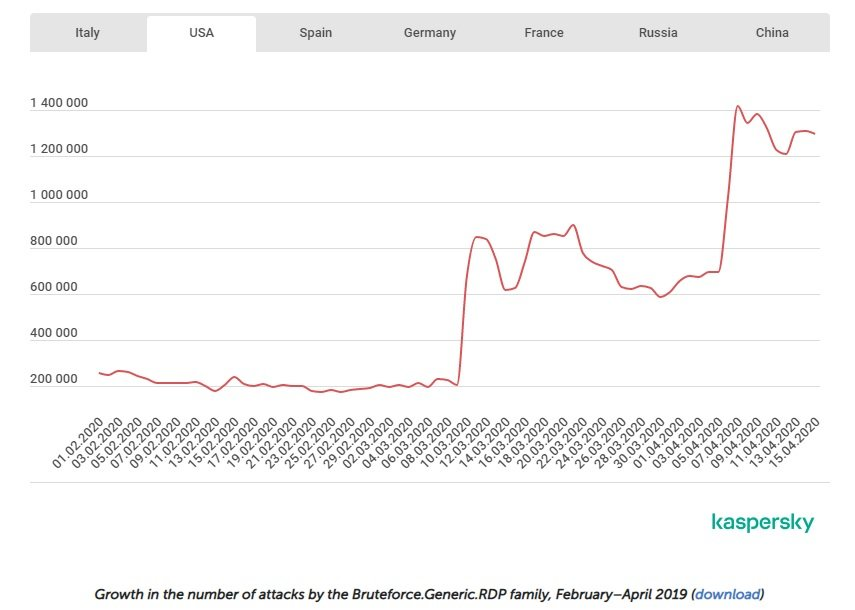

しかし、RDPを外部に公開することは外部から悪意を持った第三者に侵入される可能性をもたらしてしまうことを認識する必要があります。事実、以下のグラフに示されるとおりRDPを狙った総当り攻撃の傾向をKasperskyが調査結果として開示しています。グラフを見ると2020年3月10日から攻撃数が急激に増加しています。これは悪意を持った第三者が侵入の糸口を探しているものと考えられます。

米国においてRDPを狙った総当たり攻撃の傾向(出典:Kaspersky)

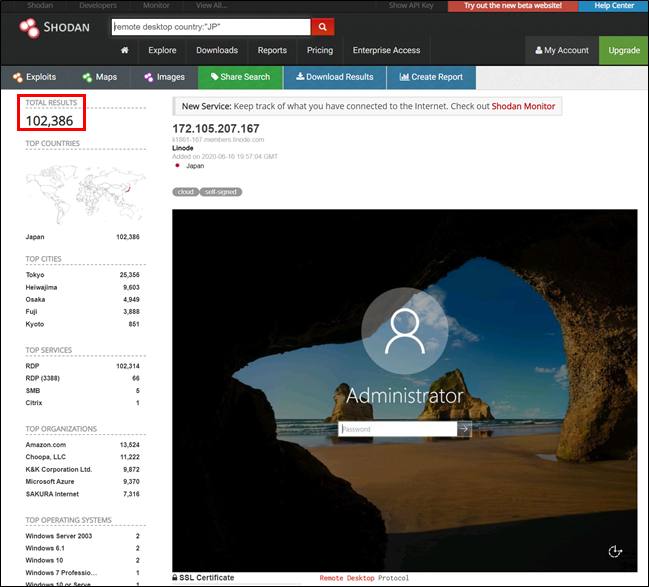

さらにインターネットに接続されている機器等を検出する「SHODAN」というサイトで日本国内においてRDPを外部に公開しているデバイスの数を調べると10万台(2020年6月17日調査)を超えていました。

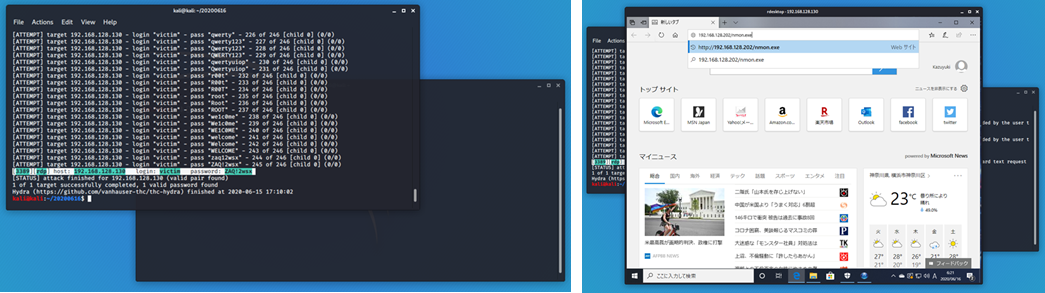

攻撃者はこの様なサイトを利用することで侵入可能なデバイスを簡単に見つけることができます。また、接続するためのパスワードも専用のクラックツールを利用することで安易な組み合わせのパスワードであれば数十秒で特定できてしまい、堂々と正規の権限でサインインして乗っ取りが可能になります。(下図は弊社検証環境でテストしたものです。)

このようにテレワークを導入されている企業でRDPを用いた仮想デスクトップを利用している場合、その弱点を狙われる可能性があることを把握しておく必要があります。有効な対策例としては接続元を限定する、社内ネットワークにリモートアクセス後でなければ利用できないようする等のポリシーを設計して適用することを推奨します。

OSプロテクト型AppGuardの効果

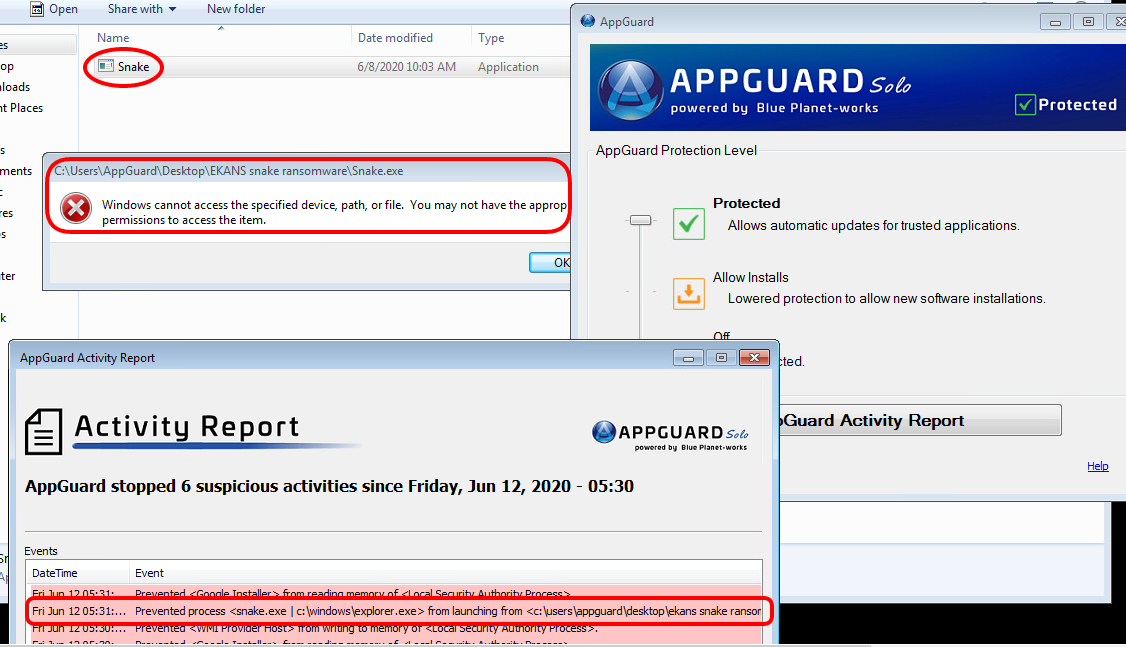

話は戻りますがMalwarebytes Labsのブログで報告されているEKANS/SNAKEマルウェアに対するAppGuardの効果を試してみました。具体的な侵入経路や手法が不明であるため被害に遭った自動車メーカーで用いられた手法とは異なりますが、同一の検体を利用して事前にドメイン名で名前解決ができる(マルウェアが活動を開始する)状態を用意しました。

検証の結果、EKANS/SNAKEマルウェアが従来のマルウェア生成・感染プロセスで利用されているユーザープロファイル配下の領域で展開された場合、AppGuardのスペースルールによる起動制御で確実にブロックできることを確認しました。なお、AppGuardの防御メカニズムは弊社ブログを参照してください。

https://www.blueplanet-works.com/column/tech-note/exploiting-almost-every-antivirus-sw1-20200512/

AppGuard Soloがマルウェアの起動をブロックしている様子

マルウェアの感染拡大を防ぐために

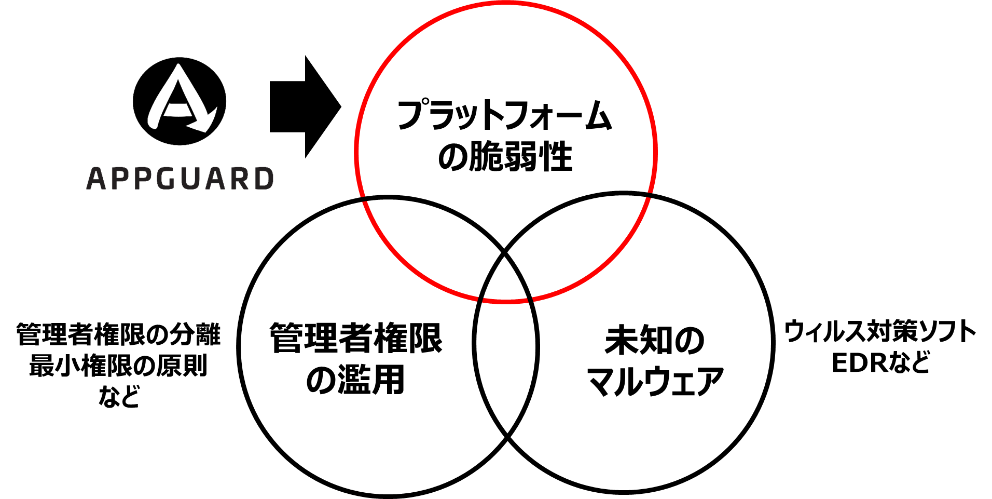

COVID-19の感染拡大を防ぐためには3つの「密」を避けること、3つの条件が同時に重ならないように行動することが効果的です。同様に高度化する標的型攻撃から実行されるマルウェアの感染拡大を防ぐためには、以下の3つの条件が同時に重ならないようにする施策が効果的です。

① 未知のマルウェアであること(例:新型/亜種のマルウェア)

② OSやアプリケーション(プラットフォーム)に脆弱性があること(例:ゼロデイ脆弱性、パッチ未適用)

③ 管理者権限が濫用されていること(例:不必要に管理者権限でログインできる)

現在のサイバーセキュリティ対策は、「脅威」を見つけること、「侵害された痕跡」を見つけて対処することに注力されがちです。しかし、前者は過去の「脅威」情報に依存せざるを得ないため本当の意味での未知の脅威には対応できません。後者においては、検出=インシデント発生中であるため迅速な対応かつ専門的な人材や高度なノウハウを要します。現状、急激なスピードで高度化するサイバー攻撃に対処するために必要な環境を整えられる組織は多くありません。ましてや国内でもトップクラスのセキュリティ対策が施されているであろう組織であっても被害に遭っている実情があります。

AppGuardは脅威を見つけることを目的とした対策ツールが苦手とするOSやアプリケーションの脆弱性を利用してプラットフォームの一貫性を毀損しようとする攻撃に対して非常に有効です。なぜならAppGuardは脅威に対する防御機構ではなく、攻撃を阻止することを目的として作られているからです。

2020年6月19日

株式会社Blue Planet-works

Chief Product Officer

坂尻浩孝

AppGuardで感染対策を!