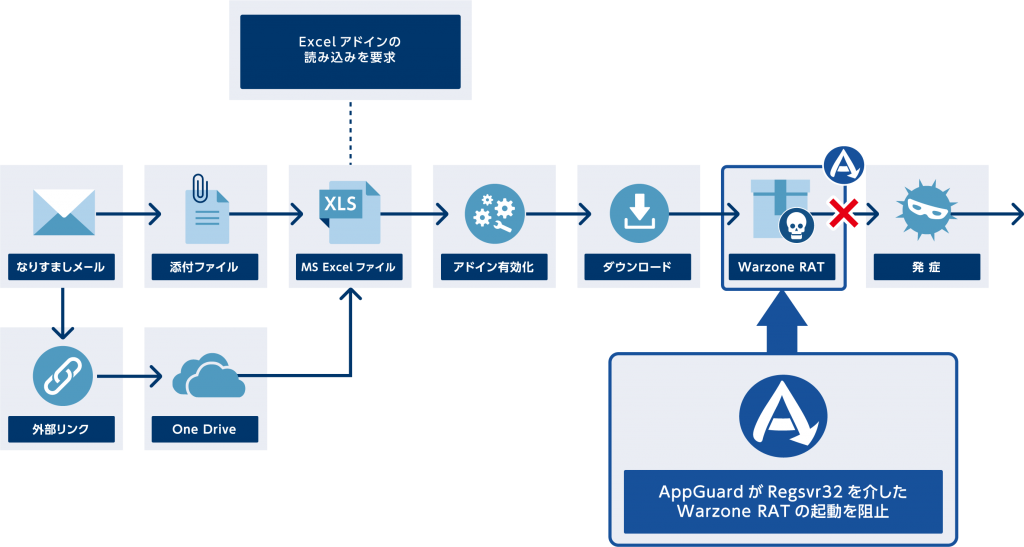

AppGuardにより阻止された脅威の傾向分析

Tech Note

本ブログは、2022年8月に発行された、「サイバーセキュリティの裏側から 2022」レポートの一部をブログ化したものです。

今回は、2022年6月末時点における「AppGuard」の利用実態調査の結果を報告します。本調査は、MSP(Managed Service Provider)であるITガード社より提供されたサンプルデータを基に行われました。AppGuard利用ユーザーがどのような脅威に遭遇し、AppGuardにより防止されてきたのかを調査し、それらの脅威について解説をしていきます。

参考URLとは:AppGuardとは

ブロックログに基づく阻止された脅威の傾向分析

本調査ではAppGuardの「スペースルール」によって起動制御された悪質な実行ファイルの情報からAppGuard利用ユーザーがどのような脅威に遭遇しているのかを調査しています。なお、本調査においては株式会社ITガードから提供された1129件のサンプルデータ(集計期間:2021年7月1日~2022年6月30日)を基に調査を行っています。脅威判定はGoogle社が提供するVirusTotalにてAppGuardが出力したファイルハッシュ値を照会しています。

世間では「Emotet」の脅威が注視されていますが、実態としてはそれ以外の脅威も数多くユーザーに着弾していることがわかりました。しかし、最終的に発症させたい脅威は異なっていても、それらを発症させるための攻撃手法はいくつかのパターンに分類できます。AppGuardによって阻止された攻撃の中から具体的な攻撃手順とAppGuardが阻止するポイントをいくつか図示します。

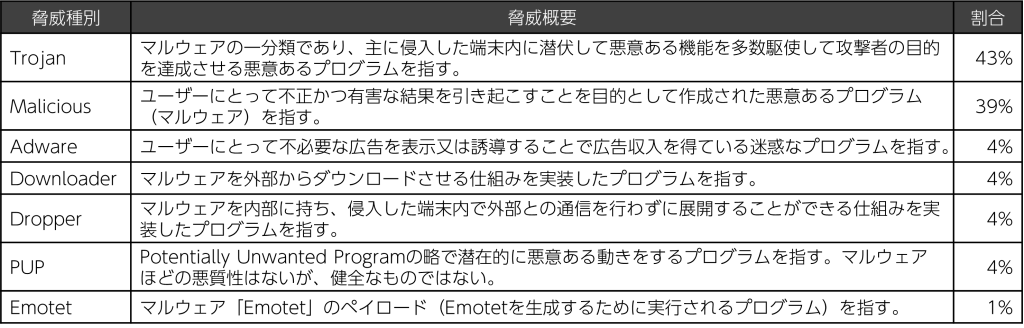

1) Emotet(MS Officeのマクロ悪用)

この攻撃手法は「Emotet」が利用する最も基本的なものです。MS Excelを悪用した脅威サンプルでは非表示設定になったシートの各セル内に悪質な構文が分割して配置されており、マクロを有効化することでこれらが連結されて1つの構文として機能するようになっています。AppGuardは連結された構文を通じて呼び込まれる「Emotet」のペイロードの起動を制御するため発症させることなく攻撃を阻止します。

図 Emotet(MS Officeのマクロ悪用)を阻止するポイント

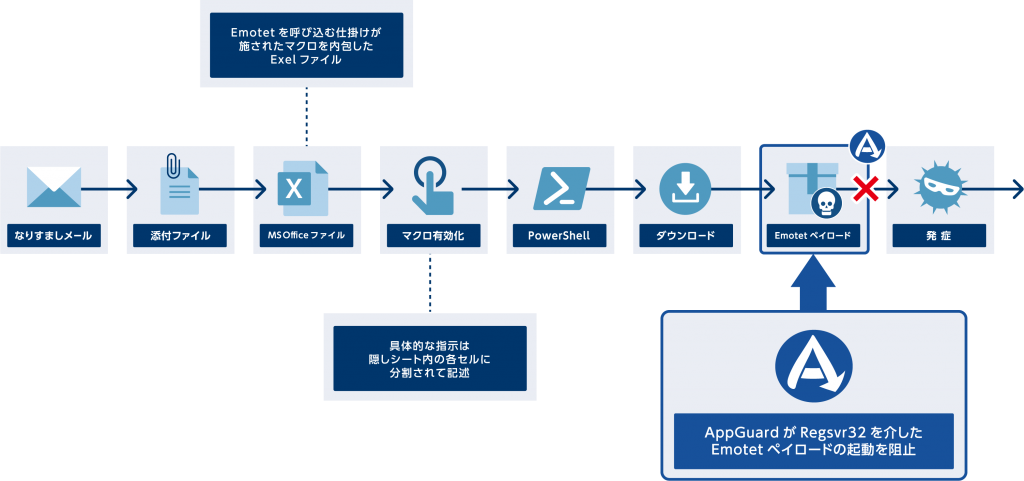

2) Emotet(ショートカットファイルの実行パス悪用)

この攻撃手法は「Emotet」が新たに採用した手口です。MS Officeファイル等のアイコンに偽装したショートカットファイル(.lnk)に設定された実行パスにはコマンドプロンプトを呼び出して特定のコマンドを実行するための構文が埋め込まれています。誤ってこのショートカットファイルを起動すると永続化を目的としたレジストリファイルの改ざんと「Emotet」のペイロードがダウンロードされます。AppGuardはコマンドプロンプトをハイリスクアプリケーション(攻撃者が悪用する可能性があるアプリケーション)として扱うため、レジストリの変更処理を認めず永続化を阻止します。また、ダウンロードされた「Emotet」のペイロードは起動が制御されるため発症させることなく攻撃を阻止します。

図 Emotet(ショートカットファイルの実行パス悪用)を阻止するポイント

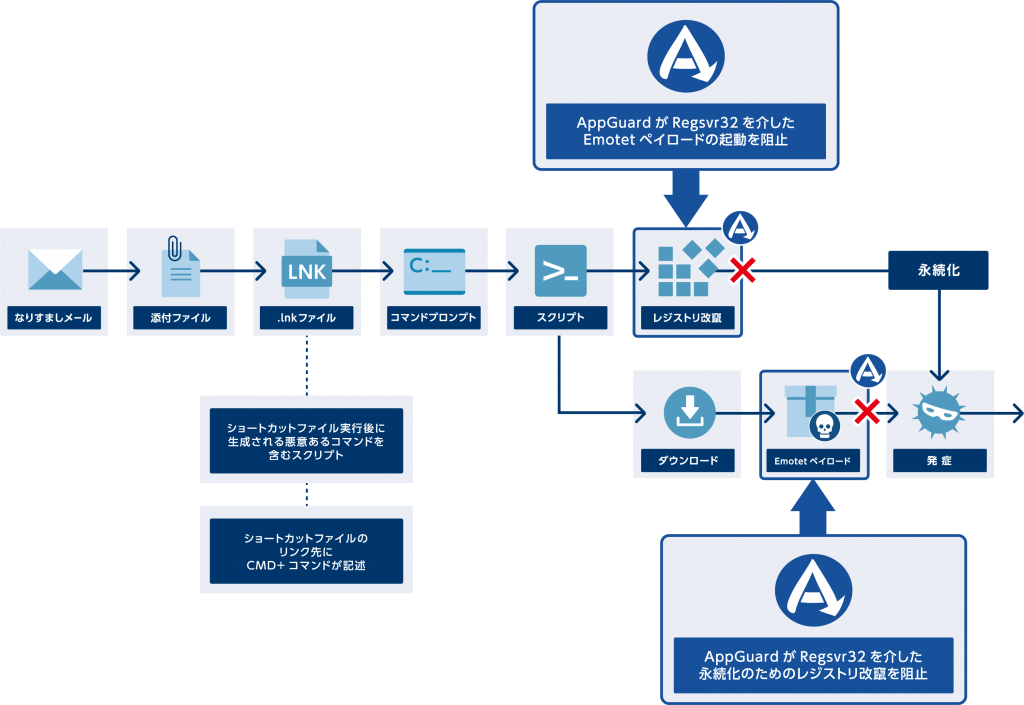

3) WarZoneRAT(MS ExcelのExcelアドイン悪用)

この攻撃手法は「Emotet」が用いるMS Officeのマクロを悪用したものと似ています。「WarZoneRAT」はメールの添付ファイルにExcelアドイン(.xlam)を格納して送りつけます。ファイルを起動するとExcelアドインの読み込み要求画面が表示され、許可することで「WarZoneRAT」のダウンロードを開始します。AppGuardはExcelアドインを通じて呼び込まれる「WarZoneRAT」のペイロードの起動を制御するため発症させることなく攻撃を阻止します。

図 WarZoneRAT(MS ExcelのExcelアドイン悪用)を阻止するポイント

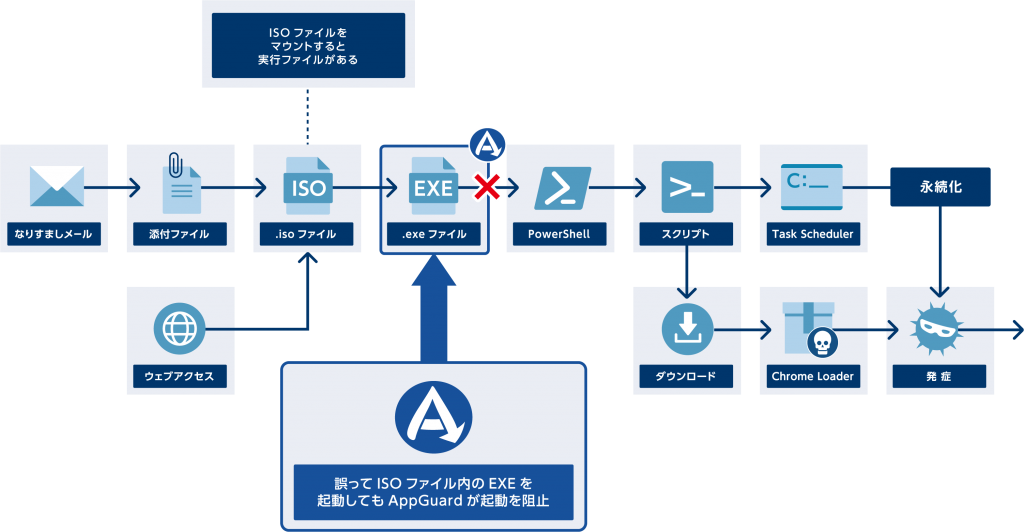

4) Chrome Loader(ISOファイルを悪用)

この攻撃手法はISOファイル(光学ディスクの内容を丸ごと1つのファイルにアーカイブしたもの)を利用して悪意ある実行ファイルを展開します。Windows 10ではISOファイルをダブルクリックするだけで仮想ドライブにマウントできてしまうため、ユーザーが誤って格納されたファイルを起動してしまうリスクがあります。内部に格納された悪意ある実行ファイルを起動するとDropperとして機能して「Chrome Loader」を生成します。AppGuardはISOファイル内を「ユーザースペース」として扱うため、格納された悪意ある実行ファイルを起動しようとしても信頼を得る条件(信頼された発行元に登録されたデジタル署名との一致)を満たすことができないため起動を許可せず発症させることなく攻撃を阻止します。

図 Chrome Loader(ISOファイルを悪用)を阻止するポイント

2023年版セキュリティレポートを公開中!

↓↓↓詳しくはこちらから↓↓↓