過去の事例から学ぶソフトウェアサプライチェーン攻撃

Tech Note

本ブログは、2022年8月に発行された、「サイバーセキュリティの裏側から 2022」レポートの一部をブログ化したものです。

本ブログでは株式会社Blue Planet-worksのセキュリティアドバイザーが、2022年現在、今よりも身近な脅威となる可能性がある事案について取り上げます。

今回はソフトウェアサプライチェーン攻撃についてです。SolarWinds社やKaseya社の製品が攻撃者に悪用されて合法的な処理プロセスを通じてそれらを利用する世界中の組織に対して大規模なインシデントが立て続けに引き起こされました。システム認証でのなりすましを排除する完全な認証を使用していたとしても、不本意に侵害されたソフトウェアサプライチェーンの脆弱性によって閉域環境であっても攻撃を展開することが可能であり、他の攻撃手法と比べても阻止することが非常に難しいことがわかっています。今後も注目度が高く、極めて危険性の高い攻撃手法となります。

ソフトウェアサプライチェーン攻撃によるリスクの増大

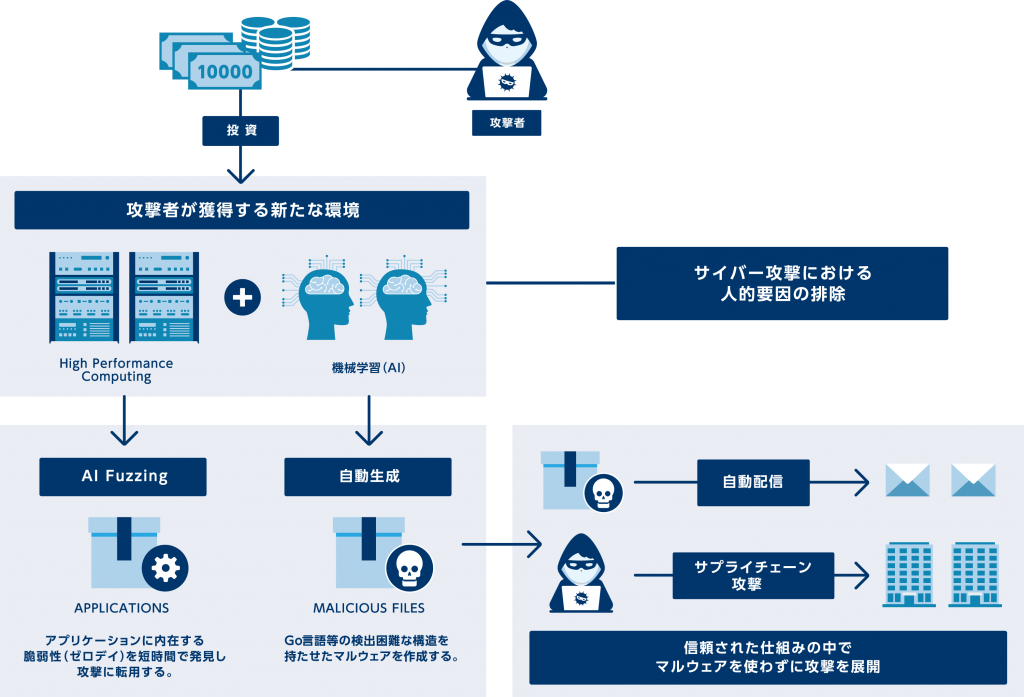

アンチウイルス製品等、サイバー攻撃へ対抗するために様々な領域でAI技術が使われ始めています。セキュリティ対策においてAI技術の活用は我々にとって脅威を退ける頼もしい存在ではあるものの、使い方次第では大きな脅威となり得ることを理解しておく必要があります。その1つにAI技術を利用したファジング(Fuzzing)が挙げられます。

① AIファジングとは

ファジング(Fuzzing)とは、対象となるシステムやアプリケーションに対して想定しない値(不正、無効、ランダム)を挿入することで意図的に例外を発生させ、潜在的なバグや脆弱性を見つけ出すテスト手法の1つです。AIファジングはこの作業を自動化することによってテストの高速化や効率化を図っています。

② サイバー攻撃における人的要因の排除

AIファジングは視点を変えれば特定のアプリケーションのゼロデイ脆弱性を発見する仕組みとして利用することも可能です。豊富な資金力を持つサイバー犯罪者であれば、HPC(High Performance Computing)による高性能な解析環境とAIファジングを組み合わせることで攻撃に転用可能なゼロデイ脆弱性の発見を効率的に実現していくことができます。特にソフトウェアサプライチェーン攻撃に転用できるゼロデイ脆弱性が発見された場合、より大規模なインシデントが各所で引き起こされることが想定されます。

サイバー犯罪における収益性を高めていくことを考えるのであれば、高コストな人的リソースの消費を極力抑える必要があります。今後、サイバー犯罪者がAI技術を積極的に活用する様になってくると、サイバー攻撃における人的要因の多くが排除され、より洗練された攻撃のフレームワークが構築される可能性があります。

図 AI Fuzzingを利用したゼロデイ脆弱性の特定

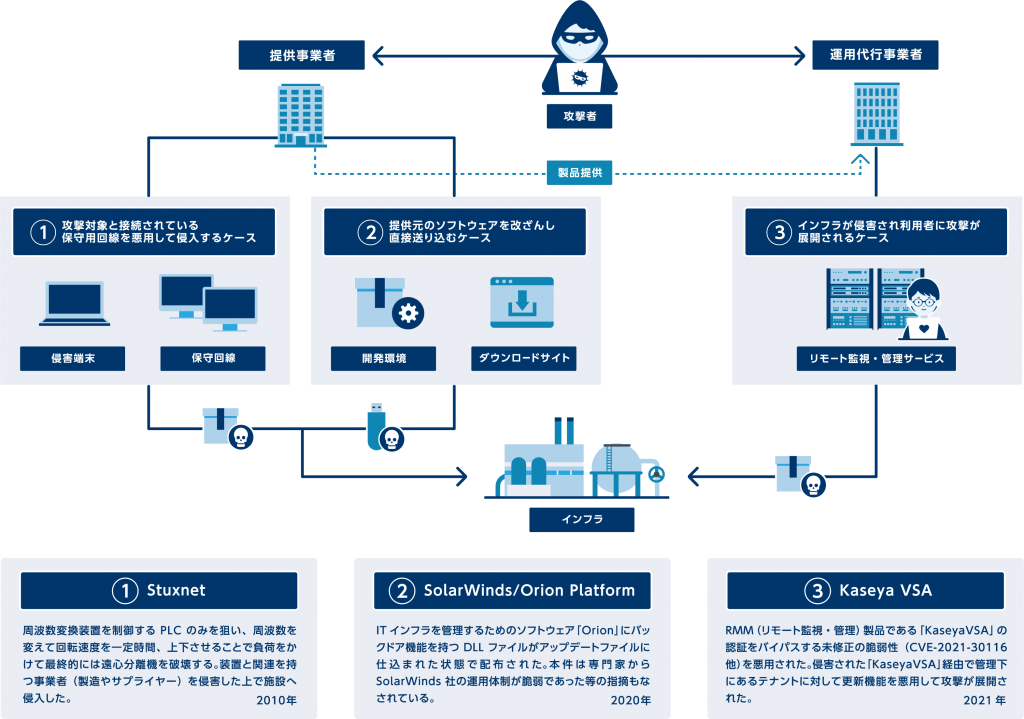

③ ソフトウェアサプライチェーン攻撃とは

ソフトウェアサプライチェーン攻撃とはソフトウェアで利用されるコード、ライブラリ、サービス及び依存関係にあるサードパーティにおいて、悪意あるコードや処理を混入させることで当該ソフトウェアを利用するユーザーに対して合法的な処理プロセス上で攻撃を仕掛ける仕組みです。開発、配布、アップデートといったソフトウェアにおける一連の動作工程において展開されるため対処が困難であり、攻撃者にとって標的を直接攻撃するよりも容易に攻略が可能となります。

サイバー攻撃者は前述のAIファジング等を利用して発見したゼロデイ脆弱性を悪用することで、ソフトウェアのサプライチェーンに脅威を忍ばせることが想定されます。その結果、ユーザーは当該ソフトウェアによってつながったサプライチェーンを通じた侵害リスクに晒されます。ソフトウェアサプライチェーン攻撃が脅威となるのは、利用ユーザーから見ると検出や対処が困難なこと以外に、それがインターネットに接続されているか否か関係なく攻撃を成立させられる可能性があることです。

まず、ソフトウェアサプライチェーン攻撃とは厳密には言えませんが、インターネットから隔絶された環境で動作する産業制御システム(ICS)におけるサプライチェーンを通じた攻撃事例として「Stuxnet」を紹介します。イランの原子力関連施設を破壊する目的で作成されたとされる「Stuxnet」は、攻撃対象施設で利用される制御システムに係わる事業者を通じてインターネットから隔絶されたネットワークへ侵入したことが2010年に発覚しています。攻撃者は攻撃対象施設と何らかの形で接続性を持つ事業者を入念に調べ上げて攻撃を仕掛けています。当初、リムーバルメディアを通じて侵入されたと指摘されていましたがシマンテックやカスペルスキーの調査によって、「Stuxnet」がコンパイルされた時間が関連事業者内で最初の感染が発生してから数時間前であることから物理的にリムーバルメディアを運ぶことが難しく、関連事業者と攻撃対象施設を結ぶ専用回線等を利用している可能性が高いことが推察されています。

また、2020年に発生した「SolorWinds」、2021年に発生した「Kaseya」といった構成管理やリモート管理を目的としたソフトウェアを悪用したソフトウェアサプライチェーン攻撃は世界中で大規模なインシデントを引き起こしたことは記憶に新しいところです。

前者においては、提供元であるSolorWinds社が持つ正規のアップロード認証資格が窃取され、同社の「Orion Platform」に係るマルウェアが仕込まれた不正なアップデートファイルが利用ユーザーに対して公開されています。後者においては、顧客のITインフラをリモートで管理することができる「Kaseya VSA」の脆弱性を悪用しています。その特性上、利用ユーザーに対する管理者レベルのアクセス権限を持ち、配下の利用ユーザーにアップデート処理を装ってランサムウェアを配布されています。

参考記事:Kaseya VSAユーザーがランサムウェアの被害から逃れるために

図 ソフトウェアサプライチェーン攻撃

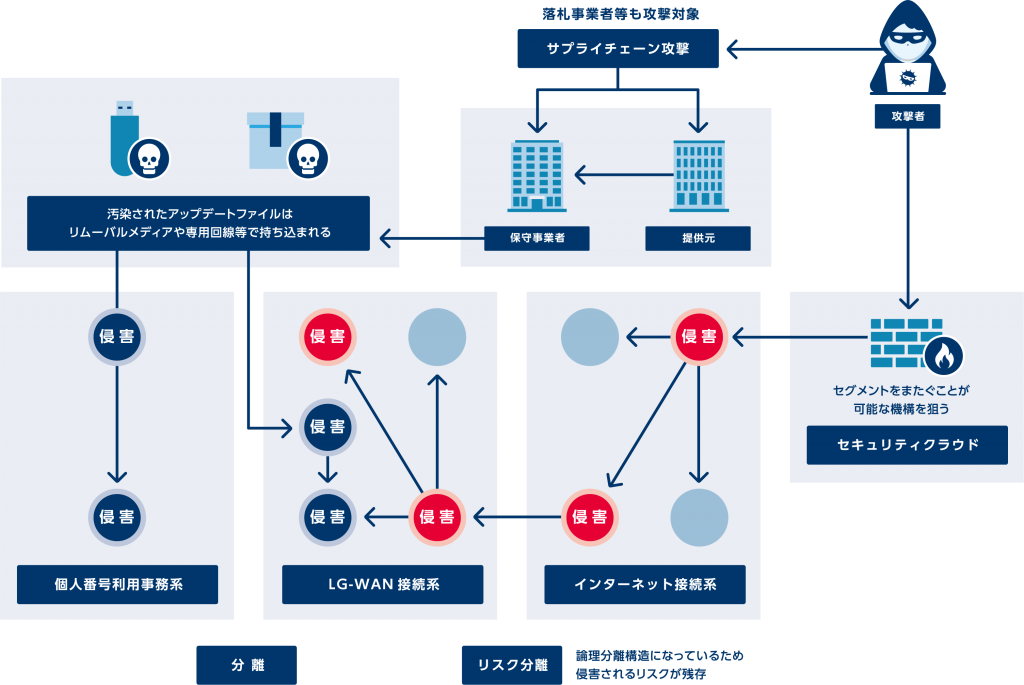

前述の通り、ソフトウェアサプライチェーン攻撃を用いれば、外部から攻略が不可能と思われる様なネットワークであっても侵害できる可能性があります。例えば、日本の自治体が採用している三層分離の構造を持った堅牢なネットワークであっても、ソフトウェアの提供事業者や保守事業者を介することで閉域環境へ侵入することも理論上は可能となります。

図 自治体の三層分離構造を持つネットワークを侵害する方法

これらの脅威に対して耐性を高めるためには、ソフトウェアの提供事業者やその運用代行事業者に対して、過去の惨事を踏まえて適切なセキュリティ対策や運用体制が構築され、適切に履行されていることに責任を持たせる必要があります。

また、現実的に脆弱性をゼロにする方法がない以上は、この様なリスクを受け入れた上で自組織においてソフトウェアサプライチェーン攻撃における活動の初期段階で検知・阻止できる環境を構築しなければならなくなります。

2023年版セキュリティレポートを公開中!

↓↓↓詳しくはこちらから↓↓↓