サポート切れのOSを継続利用するためにできること

Tech Note

Windows 7のサポートが遂に終了

予てからマイクロソフト社が案内していたとおり、Windows 7が2020年1月14日にサポートを終了しました。ユーザーは引き続きWindows 7を利用することはできますが、セキュリティ更新プログラムが提供されなくなります。NetApplications※が提供する2019年12月におけるOSバージョン別シェアにおいてWindows 7は26.64%でWindows 10の54.62%に次ぐシェアを持っています。1月14日のサポート終了日の時点においても、世界中で多くのWindows 7を搭載したPCが稼働し続けるものと想定されます。

※NetApplications:https://netmarketshare.com/

Windows 7 ProfessionalやEnterpriseを利用する企業ユーザーに対しては、ESU(Extended Security Updates/拡張セキュリティ更新プログラム)が提供されるため、購入したユーザーに対しては最長で2023年1月までセキュリティ更新プログラムが提供されます。提供価格は毎年価格が上昇するモデルとなっており、例えばWindows 7 Professionalの場合は、初年度が50ドル/台、2年目が100ドル/台、3年目が200ドル/台になりますので、存続させる台数によってはかなり大きな出費となります。また、このESUの提供期間は3年間となるため、あくまでWindows 10へ移行するための限定的な保証となっています。

やむを得ずWindows 7を延命するユーザーの存在

Windows 10へ移行する目処が立っているユーザーやESUを購入して然るべき状態で継続利用するユーザーもいる一方で、様々な理由から何の措置も講じずにWindows 7を使い続けるユーザーも多く存在しているはずです。

かつてWindows XPのサポートが終了した時と同じですが、単純に新しい環境へ移行するための予算が確保できないという金銭的な事情を持つユーザーと業務で利用するアプリケーションの互換性問題から容易に移行できないユーザーが大半を占めていると考えられます。

現実問題として、様々な業種・業態で稼働しているシステムの中にはWindows 7が数多く利用されています。そもそも、レガシーなOS環境で動作するアプリケーションプログラムを新しい環境へ移行する場合、その動作検証には多くの時間とコストが必要となります。例えば、そのシステムが人の生死や企業の生命線を握っているような場合、問題なく稼働しているのにリスクを冒してまで無理に変更しようとは思わないでしょう。特にWindows 10は従来のOSよりもセキュリティ機構が強化されていることから、古いアプリケーションが正常に動作しなくなる可能性も高いことが指摘されています。

サポート終了後のOSを利用し続けることの危険性とは?

OSのサポートが終了することによって、何が問題となるのでしょうか?大まかな概要についてはマイクロソフト社がわかりやすい説明コンテンツを用意してくれていますので、こちら( https://www.microsoft.com/ja-jp/atlife/article-windows10-portal-eos.aspx )を参照すると良いでしょう。ただ、個人的な指摘として「フィッシング詐欺 なりすまし被害」はユーザーのリテラシーの問題であってWindows 7のサポート終了は関係ないと思います。

OSのサポートが終了することで、セキュリティ的な観点で最も危険視されているのが「脆弱性」です。脆弱性とはソフトウェアの欠陥を指す言葉で、悪用することで実行することができないはずの動作ができてしまったり、そこで利用される情報が意図せず漏れてしまう等の不具合を生じさせることができます。

シマンテック社の調査データ「インターネットセキュリティ脅威レポート」によれば、端末を狙う外部からの攻撃の約30%は脆弱性を悪用したものであるというデータもあります。とはいえ、多くのユーザーは「Windows XPがサポート終了した時にはWindows XPの脆弱性を悪用した大きなサイバー攻撃はあったのか?」と疑問に思うかもしれません。

筆者が記憶している限りでは、特に大きな話題となった事例は2件あります。

1件目は2017年5月に発生したランサムウェア「WannaCry」による感染被害です。世界的に被害が拡大した事件だったことから記憶に残っている方も多いのではないでしょうか。この攻撃ではWindowsデバイスがファイルやプリンタを共有する際に利用するSMBサービスの脆弱性を悪用して感染が拡大しました。マイクロソフト社は同年3月にこの脆弱性に対するセキュリティ更新プログラムを公開していましたが、すでにサポートが終了していたWindows XPに対しては提供されていませんでした。幸いにしてこの事件で悪用された外部からの445番ポートへの接続を多くのユーザーがルーターで遮断していたことと、WannaCryの攻撃コードに問題がありWindows XPデバイス上で攻撃が展開されるとランサムウェアによる暗号化処理の前にデバイスがクラッシュしてしまうため、被害がほとんど出ませんでした。

2件目は2019年5月に公開された「CVE-2019-0708( https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708 )」です。この脆弱性はRDP(リモートデスクトッププロトコル)を悪用して認証前の段階でも攻撃者が任意のコードを実行することができます。実はこの脆弱性はWindows XPにも存在しており、「WannaCry」の時に悪用された脆弱性と同様にユーザーの操作を必要とせずに攻撃を成立させられるということで、大きな被害を引き起こす可能性が指摘されていました。実際に2019年11月にこの脆弱性を悪用した攻撃が確認されています。

今回ご紹介した2つの事例はいずれもマイクロソフト社が異例中の異例としてWindows XPにもセキュリティ更新プログラムを提供していますが、必ずしも毎回同じ対応をしてくれる保証はありません。その様な意味では、サポートが終了したWindows 7を「ESUなし」で利用する場合、マイクロソフト社からの救済措置はなく、相応の覚悟を持って利用する必要があります。

アンチウイルスソフトで保護するという方法もありますが、脆弱性はマルウェアではなく製品としての欠陥であるため、脆弱性を保護できる機能を有した製品でなければ意味がありません。仮に脆弱性を保護できる不正アクセス防止機能を有していても、基本的にはシグネチャによるマッチング方式を使うため既知の脆弱性にしか対応できずリスクが伴います。また、そのアンチウイルスソフトそのもののWindows 7のサポートがいつまで継続されるのかも不透明です。よって本当の意味でWindows 7を保護してくれる製品を見つけ出すのは非常に難しいでしょう。

Windows 7をAppGuardで守る

まず、大前提として弊社はサポートが終了したOSを利用し続けることを推奨しません。Windows 7を何らかの理由で継続利用する場合、最新のOSへの移行計画を検討しつつESUを契約した上でこれまで以上にセキュリティ対策に敏感になるべきだと考えております。その上でWindows 7をより安全に利用するための1つの方法論としてAppGuardをご提案させていただきます。

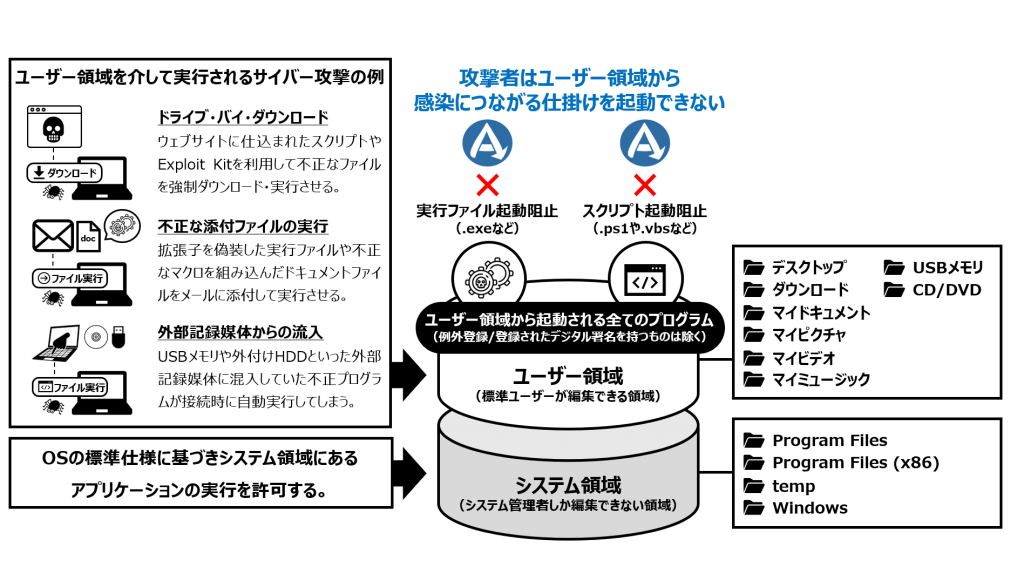

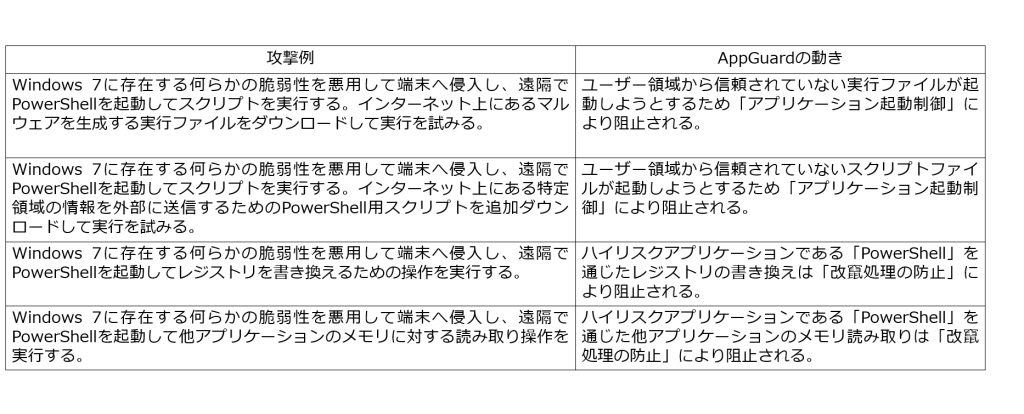

AppGuardが提供する基本機能には「ユーザー領域からのアプリケーション起動制御」と「改竄(かいざん)処理の防止」機能があります。前者はユーザー領域(標準ユーザーが編集できる領域)から起動しようとする信頼されていない実行ファイルやスクリプトの起動を阻止します。

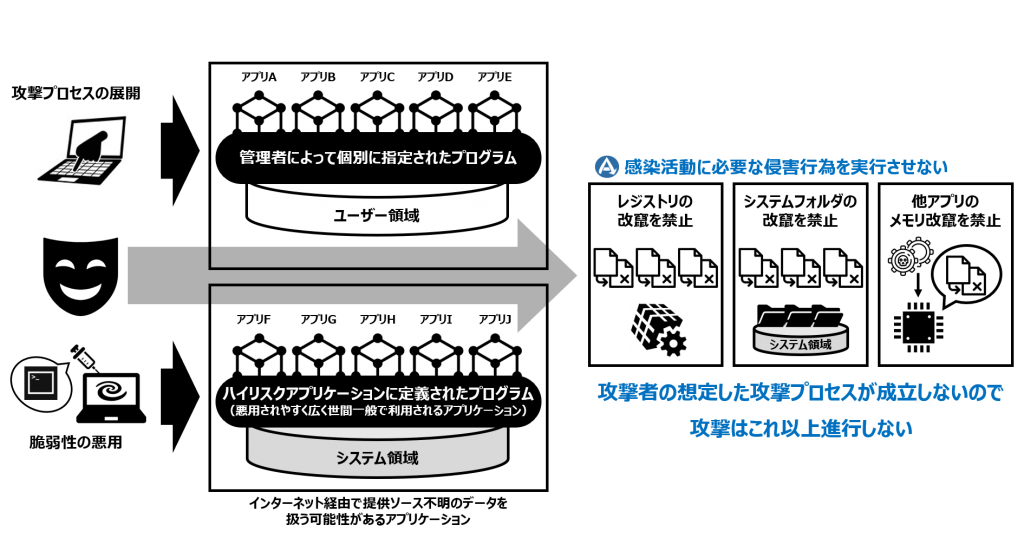

後者は、管理者が個別に指定したアプリケーションと、攻撃者に悪用されやすく広く世間一般で利用されているアプリケーションである「ハイリスクアプリケーション」に対し、これらのアプリケーションを通じて「レジストリの改竄」「システム領域の改竄」「他アプリのメモリに対する読み取り/書き込み」をポリシーとして禁止します。

この2つの機能を組み合わせることで、Windows 7の脆弱性を悪用した攻撃が発生し、端末内に侵入を許したとしてもそれ以降の攻撃プロセスを無力化することができます。

AppGuardはアンチウイルスに代表される脅威を検知・駆除する仕組みとは異なる手法で、攻撃が発生しても業務の継続性を維持するためにOSそのものを守ります。AppGuardには定義ファイルの更新やファイルシステムのスキャンといったシステムに負荷をかける守り方はせず、システムに害を与えないためにポリシーベースで不正行為を未然に阻止するという新しいアプローチを行います。もし、どうしてもWindows 7を継続利用せざるを得ないという場合には、AppGuardで守ってみませんか?

2020年1月20日

株式会社Blue Planet-works

Director, Security Advisor

鴫原祐輔

AppGuardで感染対策を!